पब्लिक कुंजी (Key) प्रमाणपत्र

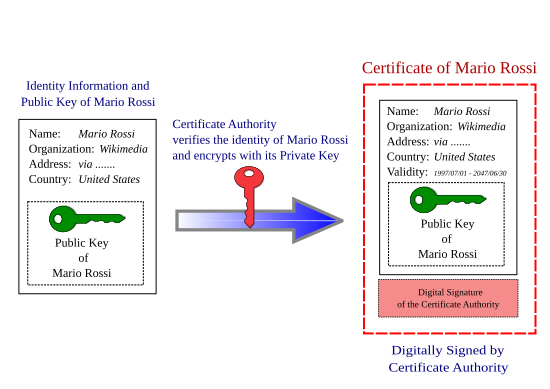

क्रिप्टोग्राफी में, एक सार्वजनिक कुंजी प्रमाणपत्र, जिसे डिजिटल प्रमाणपत्र या पहचान प्रमाणपत्र के रूप में भी जाना जाता है, एक इलेक्ट्रॉनिक दस्तावेज़ है जिसका उपयोग सार्वजनिक कुंजी प्रमाणीकरण की वैधता को प्रमाणित करने के लिए किया जाता है।[1][2] प्रमाण पत्र में कुंजी के बारे में सूचना, और उसके मालिक की पहचान (जिसे विषय कहा जाता है) और उस इकाई के डिजिटल हस्ताक्षर के बारे में सूचना सम्मिलित है जिसने प्रमाणपत्र की सामग्री (जारीकर्ता कहा जाता है) को सत्यापित किया है। यदि हस्ताक्षर वैध है, और प्रमाणपत्र की जांच करने वाला सॉफ़्टवेयर जारीकर्ता पर विश्वाश करता है, तो वह प्रमाणपत्र के विषय के साथ सुरक्षित रूप से संचार करने के लिए उस कुंजी का उपयोग कर सकता है। ईमेल एन्क्रिप्शन, कोड हस्ताक्षर और इलेक्ट्रॉनिक हस्ताक्षर प्रणाली में, एक प्रमाणपत्र का विषय सामान्यतः एक व्यक्ति या संगठन होता है। चूँकि, परिवहन परत सुरक्षा (TLS) में एक प्रमाणपत्र का विषय सामान्यतः एक संगणक या अन्य डिवाइस होता है, चूँकि टीएलएस प्रमाणपत्र उपकरणों की पहचान करने में उनकी मुख्य भूमिका के अतिरिक्त संगठनों या व्यक्तियों की पहचान कर सकते हैं। टीएलएस, जिसे कभी-कभी इसके पुराने नाम सुरक्षित सॉकेट लेयर (एसएसएल) के नाम से जाना जाता है, HTTPS के का एक हिस्सा होने के लिए उल्लेखनीय है, जो वर्ल्ड वाइड वेब को सुरक्षित रूप से ब्राउज़ करने के लिए एक संचार प्रोटोकॉल है।

एक विशिष्ट सार्वजनिक-कुंजी अवसंरचना (पीकेआई) योजना में, प्रमाणपत्र जारीकर्ता एक प्रमाणपत्र प्राधिकारी (सीए) होता है,[3] सामान्यतः एक कंपनी जो ग्राहकों से उनके लिए प्रमाणपत्र जारी करने के लिए शुल्क लेती है। इसके विपरीत, विश्वाश का जाल स्कीम में, व्यक्ति एक दूसरे की कुंजियों पर सीधे हस्ताक्षर करते हैं, एक प्रारूप में जो सार्वजनिक कुंजी प्रमाणपत्र के समान कार्य करता है।

सार्वजनिक कुंजी प्रमाणपत्रों के लिए सबसे सामान्य प्रारूप X.509 द्वारा परिभाषित किया गया है।[4] क्योंकि X.509 बहुत सामान्य है, प्रारूप कुछ उपयोग स्थितियों के लिए परिभाषित प्रोफाइल द्वारा और विवश है, जैसे कि RFC 5280 सार्वजनिक कुंजी अवसंरचना (X.509) में परिभाषित है.

प्रमाण पत्र के प्रकार

टीएलएस/एसएसएल सर्वर प्रमाणपत्र

ट्रांसपोर्ट लेयर सिक्योरिटी (TLS) प्रोटोकॉल - साथ ही इसके पुराने पूर्ववर्ती, सिक्योर सॉकेट्स लेयर (SSL) प्रोटोकॉल - यह सुनिश्चित करता है कि क्लाइंट (कंप्यूटिंग) और सर्वर (कंप्यूटिंग) के बीच संचार सुरक्षित है। प्रोटोकॉल के लिए सर्वर को एक डिजिटल प्रमाणपत्र प्रस्तुत करने की आवश्यकता होती है, जो यह सिद्ध करता है कि यह अभीष्ट गंतव्य है। कनेक्टिंग क्लाइंट प्रमाणन पथ सत्यापन एल्गोरिथम आयोजित करता है, यह सुनिश्चित करता है कि:

- प्रमाणपत्र का विषय होस्ट नाम से मेल खाता है (डोमेन नाम से भ्रमित नहीं होना चाहिए) जिससे क्लाइंट कनेक्ट करने का प्रयास कर रहा है।

- एक विश्वसनीय प्रमाणपत्र प्राधिकारी ने प्रमाणपत्र पर हस्ताक्षर किए हैं।

प्रमाणपत्र के विषय क्षेत्र को सर्वर के प्राथमिक होस्टनाम को सामान्य नाम के रूप में पहचानना चाहिए।[clarification needed] एक प्रमाणपत्र कई होस्टनामों (जैसे, एक डोमेन और उसके उप डोमेन) के लिए मान्य हो सकता है। ऐसे प्रमाणपत्रों को सामान्यतः विषय वैकल्पिक नाम (SAN) प्रमाणपत्र या एकीकृत संचार प्रमाणपत्र (UCC) कहा जाता है। इन प्रमाणपत्रों में विषय वैकल्पिक नाम क्षेत्र होता है, चूंकि कई सीए उन्हें अनिच्छुक अनुकूलता के लिए विषय वैकल्पिक नाम क्षेत्र में भी डालते हैं। यदि कुछ होस्टनामों में तारक चिह्न (*) है, तो प्रमाणपत्र को वाइल्डकार्ड प्रमाणपत्र भी कहा जा सकता है।

प्रमाणीकरण पथ सत्यापन सफल होने के बाद, क्लाइंट सर्वर के साथ एक एन्क्रिप्टेड संबंध स्थापित कर सकता है।

इंटरनेट का सामना करने वाले सर्वर, जैसे कि सार्वजनिक वेब सर्वर, को एक विश्वसनीय, सार्वजनिक प्रमाणपत्र प्राधिकरण (CA) से अपने प्रमाणपत्र प्राप्त करने चाहिए।

टीएलएस/एसएसएल क्लाइंट प्रमाणपत्र

ग्राहक प्रमाणपत्र क्लाइंट को TLS सेवा से कनेक्ट करने के लिए प्रमाणित करता है, उदाहरण के लिए अभिगम नियंत्रण प्रदान करने के लिए। क्योंकि अधिकांश सेवाएं उपकरणों के अतिरिक्त व्यक्तियों तक पहुंच प्रदान करती हैं, अधिकांश क्लाइंट प्रमाणपत्रों में होस्टनाम के अतिरिक्त एक ईमेल पता या व्यक्तिगत नाम होता है। इसके अतिरिक्त, क्लाइंट प्रमाणपत्र जारी करने वाला प्रमाणपत्र अधिकारी सामान्यतः सर्विस प्रोवाइडर होता है जिससे क्लाइंट सम्बंधित होता है क्योंकि यह प्रोवाइडर होता है जिसे प्रमाणीकरण करने की जरूरत होती है। कुछ सेवा प्रदाता अपने पैकेज के हिस्से के रूप में निःशुल्क एसएसएल प्रमाणपत्र भी प्रदान करते हैं।[5]

जबकि अधिकांश वेब ब्राउज़र क्लाइंट प्रमाणपत्रों का समर्थन करते हैं, इंटरनेट पर प्रमाणीकरण का सबसे सामान्य रूप उपयोगकर्ता नाम और पासवर्ड जोड़ी है। वर्चुअल प्राइवेट नेटवर्क (वीपीएन) और दूरस्थ डेस्कटॉप सेवाएँ में क्लाइंट प्रमाणपत्र अधिक सामान्य हैं, जहां वे उपकरणों को प्रमाणित करते हैं।

ईमेल प्रमाणपत्र

S/MIME प्रोटोकॉल के अनुसार, ईमेल प्रमाणपत्र संदेश अखंडता और एन्क्रिप्ट संदेश दोनों स्थापित कर सकते हैं। एन्क्रिप्टेड ईमेल संचार स्थापित करने के लिए, संचार करने वाली पार्टियों के पास पहले से अपना डिजिटल प्रमाणपत्र होना चाहिए। प्रत्येक को दूसरे को डिजिटल रूप से हस्ताक्षरित ईमेल भेजना होगा और प्रेषक के प्रमाणपत्र को आयात करने का विकल्प चुनना होगा।

कुछ सार्वजनिक रूप से विश्वसनीय प्रमाणपत्र प्राधिकरण ईमेल प्रमाणपत्र प्रदान करते हैं, लेकिन सामान्यतः किसी दिए गए संगठन के अन्दर संचार करते समय S/MIME का उपयोग किया जाता है, और वह संगठन अपना स्वयं का CA चलाता है, जिस पर उस ईमेल प्रणाली के प्रतिभागियों द्वारा विश्वाश किया जाता है।

स्व-हस्ताक्षरित और मूल प्रमाणपत्र

एक स्व-हस्ताक्षरित प्रमाणपत्र एक विषय के साथ एक प्रमाण पत्र है जो इसके जारीकर्ता के समान होता है, और एक हस्ताक्षर जिसे इसकी अपनी सार्वजनिक कुंजी द्वारा सत्यापित किया जा सकता है।

स्व-हस्ताक्षरित प्रमाणपत्रों के अपने सीमित उपयोग हैं। जब जारीकर्ता और एकमात्र उपयोगकर्ता एक ही इकाई हों तो उनका पूर्ण विश्वास मूल्य होता है। उदाहरण के लिए, माइक्रोसॉफ़्ट विंडोज़ पर एन्क्रिप्टिंग फ़ाइल प्रणाली एन्क्रिप्ट करने वाले उपयोगकर्ता की ओर से एक स्व-हस्ताक्षरित प्रमाणपत्र जारी करता है और इसका उपयोग मक्खी पर डेटा को पारदर्शी रूप से विकोड करने के लिए करता है। ट्रस्ट की डिजिटल प्रमाणपत्र चेन स्व-हस्ताक्षरित प्रमाणपत्र से प्रारंभ होती है, जिसे मूल प्रमाण पत्र, ट्रस्ट एंकर या ट्रस्ट मूल कहा जाता है। एक प्रमाणपत्र प्राधिकारी अन्य प्रमाणपत्रों पर हस्ताक्षर करने में सक्षम होने के लिए मूल प्रमाणपत्र पर स्व-हस्ताक्षर करता है।

एक मध्यवर्ती प्रमाणपत्र का मूल प्रमाणपत्र के समान उद्देश्य होता है - इसका एकमात्र उपयोग अन्य प्रमाणपत्रों पर हस्ताक्षर करना है। चूँकि, एक मध्यवर्ती प्रमाणपत्र स्व-हस्ताक्षरित नहीं है। मूल प्रमाणपत्र या अन्य इंटरमीडिएट प्रमाणपत्र पर हस्ताक्षर करने की जरूरत है।

एक अंतिम इकाई या पत्ता प्रमाणपत्र कोई भी प्रमाणपत्र है जो अन्य प्रमाणपत्रों पर हस्ताक्षर नहीं कर सकता है। उदाहरण के लिए, टीएलएस/एसएसएल सर्वर और क्लाइंट प्रमाणपत्र, ईमेल प्रमाणपत्र, कोड साइनिंग प्रमाणपत्र और क्वालिफाइड प्रमाणपत्र सभी एंड-एंटी प्रमाणपत्र हैं।

अन्य प्रमाणपत्र

- ईएमवी प्रमाणपत्र: ईएमवी भुगतान कार्ड, भुगतान टर्मिनल और स्वचालित टेलर मशीन (एटीएम) के लिए एक तकनीकी मानक पर आधारित भुगतान पद्धति है। भुगतान लेनदेन के दौरान भुगतान कार्ड की प्रामाणिकता को मान्य करने के लिए EMV भुगतान कार्ड कार्ड जारीकर्ता प्रमाणपत्र के साथ पहले से लोड होते हैं[6] EMV प्रमाणपत्र प्राधिकारी द्वारा हस्ताक्षरित होते हैं।

- कोड-हस्ताक्षर प्रमाणपत्र: प्रमाणपत्र संगणक प्रोग्राम (या उनकी बायनेरिज़) को यह सुनिश्चित करने के लिए मान्य कर सकते हैं कि डिलीवरी के दौरान उनके साथ छेड़छाड़ नहीं की गई थी।

- योग्य प्रमाणपत्र: विशिष्ट रूप से इलेक्ट्रॉनिक हस्ताक्षर उद्देश्यों के लिए एक व्यक्ति की पहचान करने वाला प्रमाणपत्र है। इसका सबसे अधिक उपयोग यूरोप में होता है, जहां eIDAS विनियमन उन्हें मानकीकृत करता है और उनकी मान्यता की आवश्यकता होती है।

- भूमिका-आधारित प्रमाणपत्र: 'फेडरल ब्रिज सर्टिफिकेशन अधिकारी (FBCA)' के लिए 'X.509 प्रमाणपत्र नीति' में परिभाषित, भूमिका-आधारित प्रमाणपत्र एक विशिष्ट भूमिका की पहचान करते हैं जिसके लिए ग्राहक ग्राहक की अतिरिक्त कार्य करने के लिए अधिकृत होता है नाम और स्वीकृत व्यवसाय प्रथाओं के समर्थन के हित में जारी किए गए हैं।[7]

- ग्रुप प्रमाणपत्र: 'एक्स.509 प्रमाणपत्र पॉलिसी फॉर द फेडरल ब्रिज सर्टिफिकेशन अधिकारी (एफबीसीए) में परिभाषित, उन स्थितियों के लिए जहां कई संस्थाएं एक क्षमता में काम कर रही हैं, और जहां लेनदेन के लिए गैर-अस्वीकृति वांछित नहीं है।[8]

सामान्य क्षेत्र

प्रमाणपत्रों में ये कुछ सबसे सामान्य क्षेत्र हैं। अधिकांश प्रमाणपत्रों में कई फ़ील्ड सम्मिलित हैं जो यहां सूचीबद्ध नहीं हैं। ध्यान दें कि प्रमाणपत्र के X.509 प्रतिनिधित्व के संदर्भ में, प्रमाणपत्र फ्लैट नहीं है, लेकिन इन क्षेत्रों को प्रमाणपत्र के अन्दर विभिन्न संरचनाओं में स्थिर किया गया है।

- क्रम संख्या: सीए के प्रणाली के अन्दर विशिष्ट रूप से प्रमाणपत्र की पहचान करने के लिए उपयोग किया जाता है। विशेष रूप से इसका उपयोग निरस्तीकरण सूचना को ट्रैक करने के लिए किया जाता है।

- विषय: वह इकाई जिसका प्रमाणपत्र एक मशीन, एक व्यक्ति या एक संगठन से संबंधित है:।

- जारीकर्ता: वह इकाई जिसने जानकारी की पुष्टि की और प्रमाणपत्र पर हस्ताक्षर किए।

- इससे पहले नहीं: जल्द से जल्द समय और तारीख जिस पर प्रमाण पत्र मान्य है। क्लॉक स्क्यू समस्याओं से बचने के लिए सामान्यतः सर्टिफिकेट जारी होने के कुछ घंटे या दिन पहले सेट किया जाता है।

- बाद में नहीं: वह समय और दिनांक जिसके बाद प्रमाणपत्र अब मान्य नहीं है।

- कुंजी उपयोग: प्रमाणपत्र की सार्वजनिक कुंजी के वैध क्रिप्टोग्राफ़िक उपयोग सामान्य मूल्यों में डिजिटल हस्ताक्षर सत्यापन, कुंजी कूटलेखन और प्रमाणपत्र हस्ताक्षर सम्मिलित हैं।

- विस्तारित कुंजी उपयोग: वे अनुप्रयोग जिनमें प्रमाणपत्र का उपयोग किया जा सकता है। सामान्य मूल्यों में टीएलएस सर्वर प्रमाणीकरण, ईमेल सुरक्षा और कोड हस्ताक्षर सम्मिलित हैं।

- सार्वजनिक कुंजी: प्रमाणपत्र विषय से संबंधित एक सार्वजनिक कुंजी।

- सिग्नेचर एल्गोरिथम: इसमें एक हैशिंग एल्गोरिथम और एक एन्क्रिप्शन एल्गोरिथम सम्मिलित है। उदाहरण के लिए "sha256RSA" जहां sha256 हैशिंग एल्गोरिथम है और RSA एन्क्रिप्शन एल्गोरिथम है।

- हस्ताक्षर: प्रमाणपत्र का मुख्य भाग हैश किया जाता है (सिग्नेचर एल्गोरिथम फ़ील्ड में हैशिंग एल्गोरिथम का उपयोग किया जाता है) और फिर हैश को जारीकर्ता की निजी कुंजी के साथ एन्क्रिप्ट किया जाता है (सिग्नेचर एल्गोरिथम फ़ील्ड में एन्क्रिप्शन एल्गोरिथम का उपयोग किया जाता है)।

उदाहरण

यह SSL.com की वेबसाइट से प्राप्त डिकोड किए गए SSL/TLS प्रमाणपत्र का एक उदाहरण है। जारीकर्ता का सामान्य नाम (सीएन) SSL.com EV SSL Intermediate CA RSA R3के रूप में दिखाया गया है, इसे विस्तारित सत्यापन प्रमाणपत्र (EV) प्रमाणपत्र के रूप में पहचाना जाता है। वेबसाइट के मालिक (एसएसएल कॉर्प) के बारे में मान्य सूचना स्थित है Subject खेत। X509v3 Subject Alternative Name ई> फ़ील्ड में प्रमाणपत्र द्वारा कवर किए गए डोमेन नामों की एक सूची है। X509v3 Extended Key Usage ई> और X509v3 Key Usage फ़ील्ड सभी उपयुक्त उपयोग दिखाते हैं।

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

72:14:11:d3:d7:e0:fd:02:aa:b0:4e:90:09:d4:db:31

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US, ST=Texas, L=Houston, O=SSL Corp, CN=SSL.com EV SSL Intermediate CA RSA R3

Validity

Not Before: Apr 18 22:15:06 2019 GMT

Not After : Apr 17 22:15:06 2021 GMT

Subject: C=US, ST=Texas, L=Houston, O=SSL Corp/serialNumber=NV20081614243, CN=www.ssl.com/postalCode=77098/businessCategory=Private Organization/street=3100 Richmond Ave/jurisdictionST=Nevada/jurisdictionC=US

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:ad:0f:ef:c1:97:5a:9b:d8:1e ...

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Authority Key Identifier:

keyid:BF:C1:5A:87:FF:28:FA:41:3D:FD:B7:4F:E4:1D:AF:A0:61:58:29:BD

Authority Information Access:

CA Issuers - URI:http://www.ssl.com/repository/SSLcom-SubCA-EV-SSL-RSA-4096-R3.crt

OCSP - URI:http://ocsps.ssl.com

X509v3 Subject Alternative Name:

DNS:www.ssl.com, DNS:answers.ssl.com, DNS:faq.ssl.com, DNS:info.ssl.com, DNS:links.ssl.com, DNS:reseller.ssl.com, DNS:secure.ssl.com, DNS:ssl.com, DNS:support.ssl.com, DNS:sws.ssl.com, DNS:tools.ssl.com

X509v3 Certificate Policies:

Policy: 2.23.140.1.1

Policy: 1.2.616.1.113527.2.5.1.1

Policy: 1.3.6.1.4.1.38064.1.1.1.5

CPS: https://www.ssl.com/repository

X509v3 Extended Key Usage:

TLS Web Client Authentication, TLS Web Server Authentication

X509v3 CRL Distribution Points:

Full Name:

URI:http://crls.ssl.com/SSLcom-SubCA-EV-SSL-RSA-4096-R3.crl

X509v3 Subject Key Identifier:

E7:37:48:DE:7D:C2:E1:9D:D0:11:25:21:B8:00:33:63:06:27:C1:5B

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

CT Precertificate SCTs:

Signed Certificate Timestamp:

Version : v1 (0x0)

Log ID : 87:75:BF:E7:59:7C:F8:8C:43:99 ...

Timestamp : Apr 18 22:25:08.574 2019 GMT

Extensions: none

Signature : ecdsa-with-SHA256

30:44:02:20:40:51:53:90:C6:A2 ...

Signed Certificate Timestamp:

Version : v1 (0x0)

Log ID : A4:B9:09:90:B4:18:58:14:87:BB ...

Timestamp : Apr 18 22:25:08.461 2019 GMT

Extensions: none

Signature : ecdsa-with-SHA256

30:45:02:20:43:80:9E:19:90:FD ...

Signed Certificate Timestamp:

Version : v1 (0x0)

Log ID : 55:81:D4:C2:16:90:36:01:4A:EA ...

Timestamp : Apr 18 22:25:08.769 2019 GMT

Extensions: none

Signature : ecdsa-with-SHA256

30:45:02:21:00:C1:3E:9F:F0:40 ...

Signature Algorithm: sha256WithRSAEncryption

36:07:e7:3b:b7:45:97:ca:4d:6c ...

पूरा नाम:

यूआरआई: http://crls.ssl.com/SSLcom-SubCA-EV-SSL-RSA-4096-R3.crl

X509v3 विषय कुंजी पहचानकर्ता: E7:37:48:DE:7D:C2:E1:9D:D0:11:25:21:B8:00:33:63:06:27:C1:5B X509v3 कुंजी उपयोग: महत्वपूर्ण डिजिटल हस्ताक्षर, कुंजी कूटलेखन सीटी प्रीप्रमाणपत्र एससीटी: हस्ताक्षरित प्रमाणपत्र टाइमस्टैम्प: संस्करण�: v1 (0x0) लॉग आईडी�: 87:75:BF:E7:59:7C:F8:8C:43:99 ... टाइमस्टैम्प�: अप्रैल 18 22:25:08.574 2019 जीएमटी एक्सटेंशन: कोई नहीं हस्ताक्षर�: ecdsa-with-SHA256 30:44:02:20:40:51:53:90:C6:A2 ... हस्ताक्षरित प्रमाणपत्र टाइमस्टैम्प: संस्करण�: v1 (0x0) लॉग आईडी�: ए4:बी9:09:90:बी4:18:58:14:87:बीबी ... टाइमस्टैम्प: अप्रैल 18 22:25:08.461 2019 जीएमटी एक्सटेंशन: कोई नहीं हस्ताक्षर�: ecdsa-with-SHA256 30:45:02:20:43:80:9E:19:90: एफडी ... हस्ताक्षरित प्रमाणपत्र टाइमस्टैम्प: संस्करण�: v1 (0x0) लॉग आईडी�: 55:81:D4:C2:16:90:36:01:4A:EA ... टाइमस्टैम्प�: अप्रैल 18 22:25:08.769 2019 जीएमटी एक्सटेंशन: कोई नहीं हस्ताक्षर�: ecdsa-with-SHA256 30:45:02:21:00:C1:3E:9F:F0:40 ... सिग्नेचर एल्गोरिथम: sha256withRSAएन्क्रिप्शन 36:07:e7:3b:b7:45:97:ca:4d:6c ...

यूरोपीय संघ में उपयोग

यूरोपीय संघ में, उन्नत इलेक्ट्रॉनिक हस्ताक्षर | (उन्नत) कानूनी दस्तावेजों पर इलेक्ट्रॉनिक हस्ताक्षर सामान्यतः पहचान प्रमाण पत्र के साथ डिजिटल हस्ताक्षर का उपयोग करके किया जाता है। चूँकि, केवल योग्य इलेक्ट्रॉनिक हस्ताक्षर (जिसमें एक योग्य ट्रस्ट सेवा प्रदाता और हस्ताक्षर निर्माण उपकरण का उपयोग करने की आवश्यकता होती है) को भौतिक हस्ताक्षर के समान शक्ति दी जाती है।

प्रमाणपत्र प्राधिकरण

X.509 ट्रस्ट मॉडल में, प्रमाणपत्र पर हस्ताक्षर करने के लिए एक प्रमाणपत्र अधिकारी (CA) जिम्मेदार है। ये प्रमाणपत्र दो पक्षों के बीच एक परिचय के रूप में कार्य करते हैं, जिसका अर्थ है कि CA एक विश्वसनीय तृतीय पक्ष के रूप में कार्य करता है। एक सीए लोगों या संगठनों से प्रमाणपत्र (सब्सक्राइबर कहा जाता है) का अनुरोध करता है, और इस सूचना की पुष्टि करता है, और संभावित रूप से उस सूचना के आधार पर एक एंड-एंटिटी प्रमाणपत्र पर हस्ताक्षर करता है। इस भूमिका को प्रभावी संरचना से करने के लिए, एक CA के पास एक या अधिक व्यापक रूप से विश्वसनीय मूल प्रमाणपत्र या मध्यवर्ती प्रमाणपत्र और संबंधित निजी कुंजी होने की आवश्यकता होती है। सीए अपने मूल प्रमाणपत्रों को लोकप्रिय सॉफ़्टवेयर में सम्मिलित करके, या किसी अन्य सीए प्रतिनिधि ट्रस्ट से क्रॉस-हस्ताक्षर प्राप्त करके इस व्यापक विश्वास को प्राप्त कर सकते हैं। अन्य सीए एक व्यवसाय की तरह अपेक्षाकृत छोटे समुदाय के अन्दर विश्वसनीय होते हैं, और अन्य तंत्रों जैसे विंडोज समूह नीति द्वारा वितरित किए जाते हैं।

प्रमाणपत्र अधिकारी उनके द्वारा जारी किए गए प्रमाणपत्रों के बारे में अप-टू-डेट निरस्तीकरण सूचना बनाए रखने के लिए भी ज़िम्मेदार हैं, यह दर्शाता है कि प्रमाणपत्र अभी भी मान्य हैं या नहीं। वे ऑनलाइन प्रमाणपत्र स्थिति प्रोटोकॉल (OCSP) और/या प्रमाणपत्र निरस्तीकरण सूची (CRLs) के माध्यम से यह सूचना प्रदान करते हैं। बाजार में कुछ बड़े प्रमाणपत्र प्राधिकरणों में आइडेनट्रस्ट, डिजीसर्ट, और सेक्टिगो सम्मिलित हैं।[9]

मूल प्रोग्राम

कुछ प्रमुख सॉफ़्टवेयर में प्रमाणपत्र प्राधिकरणों की सूची होती है जो डिफ़ॉल्ट रूप से विश्वसनीय होते हैं।[citation needed] इससे एंड-यूजर्स के लिए प्रमाणपत्र्स को मान्य करना आसान हो जाता है, और प्रमाणपत्र्स का अनुरोध करने वाले लोगों या संगठनों के लिए यह जानना आसान हो जाता है कि कौन से प्रमाणपत्र अधिकारी एक प्रमाणपत्र जारी कर सकते हैं जिस पर व्यापक रूप से विश्वाश किया जाएगा। यह एचटीटीपीएस में विशेष रूप से महत्वपूर्ण है, जहां एक वेब साइट ऑपरेटर सामान्यतः एक प्रमाणपत्र प्राप्त करना चाहता है जो लगभग सभी संभावित आगंतुकों द्वारा उनकी वेब साइट पर विश्वाश किया जाता है।

एक प्रदाता जिन नीतियों और प्रक्रियाओं का उपयोग यह तय करने के लिए करता है कि उनके सॉफ़्टवेयर को किस प्रमाणपत्र प्राधिकरण पर विश्वाश करना चाहिए, उन्हें मूल प्रोग्राम कहा जाता है। सबसे प्रभावशाली मूल प्रोग्राम हैं:

- माइक्रोसॉफ्ट मूल प्रोग्राम

- एप्पल मूल प्रोग्राम

- मोजिल्ला मूल प्रोग्राम

- ओरेकल जावा मूल प्रोग्राम

- एडोब AATL एडोब स्वीकृत ट्रस्ट सूची और अब-उपलब्ध-इन-एडोब-एक्रोबैट/ EUTL मूल प्रोग्राम (दस्तावेज़ पर हस्ताक्षर करने के लिए प्रयुक्त)

फ़ायरफ़ॉक्स के अतिरिक्त अन्य ब्राउज़र सामान्यतः ऑपरेटिंग प्रणाली की सुविधाओं का उपयोग यह तय करने के लिए करते हैं कि कौन से प्रमाणपत्र प्राधिकरण विश्वसनीय हैं। इसलिए, उदाहरण के लिए, विंडोज पर क्रोम माइक्रोसॉफ्ट मूल प्रोग्राम में सम्मिलित प्रमाणपत्र प्राधिकरणों पर विश्वाश करता है, जबकि macOS या iOS पर, क्रोम एप्पल मूल प्रोग्राम में प्रमाणपत्र प्राधिकरणों पर विश्वाश करता है।[10] एज और सफारी अपने संबंधित ऑपरेटिंग प्रणाली ट्रस्ट स्टोर्स का भी उपयोग करते हैं, लेकिन प्रत्येक केवल एक ही ओएस पर उपलब्ध है। फ़ायरफ़ॉक्स मोज़िला मूल प्रोग्राम ट्रस्ट स्टोर का उपयोग सभी प्लेटफार्मों पर करता है।

मोज़िला मूल प्रोग्राम सार्वजनिक रूप से संचालित होता है, और इसकी प्रमाणपत्र सूची खुला स्रोत सॉफ्टवेयर फ़ायरफ़ॉक्स वेब ब्राउज़र का हिस्सा है, इसलिए इसे फ़ायरफ़ॉक्स के बाहर व्यापक रूप से उपयोग किया जाता है।[citation needed] उदाहरण के लिए, जबकि कोई सामान्य लिनक्स मूल प्रोग्राम नहीं है, कई लिनक्स वितरण, जैसे डेबियन,[11] एक पैकेज सम्मिलित करें जो समय-समय पर फ़ायरफ़ॉक्स ट्रस्ट सूची की सामग्री की प्रतिलिपि बनाता है, जिसे तब अनुप्रयोगों द्वारा उपयोग किया जाता है।

मूल प्रोग्राम सामान्यतः उन प्रमाणपत्रों के साथ मान्य उद्देश्यों का एक सेट प्रदान करते हैं जिनमें वे सम्मिलित होते हैं। उदाहरण के लिए, कुछ CA को TLS सर्वर प्रमाणपत्र जारी करने के लिए विश्वसनीय माना जा सकता है, लेकिन कोड हस्ताक्षर प्रमाणपत्र के लिए नहीं। यह मूल प्रमाणपत्र स्टोरेज प्रणाली में ट्रस्ट बिट्स के सेट के साथ दर्शाया गया है।

वेबसाइट सुरक्षा

प्रमाणपत्रों का सर्वाधिक सामान्य उपयोग एचटीटीपीएस-आधारित वेब साइटों के लिए है। एक वेब ब्राउज़र पुष्टि करता है कि एक एचटीटीपीएस वेब सर्वर प्रामाणिक है, ताकि उपयोगकर्ता सुरक्षित महसूस कर सके कि वेब साइट के साथ उसकी बातचीत में कोई गुप्तचर नहीं है और वेब साइट वही है जो वह होने का दावा करती है। यह सुरक्षा इलेक्ट्रॉनिक वाणिज्य के लिए महत्वपूर्ण है। व्यवहार में, एक वेब साइट ऑपरेटर एक प्रमाण पत्र पर हस्ताक्षर करने के अनुरोध के साथ एक प्रमाण पत्र प्राधिकरण को आवेदन करके एक प्रमाण पत्र प्राप्त करता है। प्रमाणपत्र अनुरोध एक इलेक्ट्रॉनिक दस्तावेज़ है जिसमें वेब साइट का नाम, कंपनी की सूचना और सार्वजनिक कुंजी होती है। प्रमाणपत्र प्रदाता अनुरोध पर हस्ताक्षर करता है, इस प्रकार एक सार्वजनिक प्रमाणपत्र तैयार करता है। वेब ब्राउज़िंग के दौरान, यह सार्वजनिक प्रमाणपत्र किसी भी वेब ब्राउज़र को दिया जाता है जो वेब साइट से जुड़ता है और वेब ब्राउज़र को सिद्ध करता है कि प्रदाता का मानना है कि उसने वेब साइट के मालिक को एक प्रमाणपत्र जारी किया है।

एक उदाहरण के रूप में, जब कोई उपयोगकर्ता अपने ब्राउज़र के साथ https://www.example.com/ से जुड़ता है, यदि ब्राउज़र कोई प्रमाणपत्र चेतावनी संदेश नहीं देता है, तो उपयोगकर्ता सैद्धांतिक रूप से सुनिश्चित हो सकता है कि वह https://www.example.com/ के साथ इंटरैक्ट कर रहा है। example.com के अनुसार सार्वजनिक रजिस्ट्रार में सूचीबद्ध ईमेल पते के संपर्क में इकाई के साथ बातचीत करने के बराबर है, यद्यपि ही वह ईमेल पता वेब साइट पर कहीं भी प्रदर्शित न हो।[citation needed] कोई अन्य नहीं किसी प्रकार की जमानत निहित है। इसके अतिरिक्त, प्रमाणपत्र के खरीदार, वेब साइट के संचालक, और वेब साइट सामग्री के जनरेटर के बीच संबंध कमजोर हो सकता है और इसकी गारंटी नहीं है।[citation needed] सर्वोत्तम रूप से, प्रमाणपत्र वेब साइट की विशिष्टता की गारंटी देता है, बशर्ते कि स्वयं वेब साइट से समझौता (हैक) न किया गया हो या प्रमाणपत्र जारी करने की प्रक्रिया को उलटा नहीं किया गया हो।

एक प्रमाणपत्र प्रदाता तीन प्रकार के प्रमाणपत्र जारी करने का विकल्प चुन सकता है, जिनमें से प्रत्येक को अपने स्वयं के पुनरीक्षण कठोरता की आवश्यकता होती है। बढ़ती कठोरता (और स्वाभाविक रूप से, लागत) के क्रम में वे हैं: डोमेन सत्यापन, संगठन सत्यापन और विस्तारित सत्यापन। CA/ब्राउज़र फ़ोरम में स्वैच्छिक प्रतिभागियों द्वारा इन कठोरताओं पर सामान्यतः सहमति व्यक्त की जाती है।[citation needed]

सत्यापन स्तर

डोमेन सत्यापन

एक प्रमाणपत्र प्रदाता एक खरीदार को एक डोमेन-सत्यापित (DV) प्रमाणपत्र जारी करेगा यदि खरीदार एक पुनरीक्षण मानदंड प्रदर्शित कर सकता है: प्रभावित DNS डोमेन को प्रशासनिक रूप से प्रबंधित करने का अधिकार होता है।

संगठन सत्यापन

एक प्रमाणपत्र प्रदाता एक क्रेता को एक संगठन सत्यापन (OV) वर्ग प्रमाणपत्र जारी करेगा यदि क्रेता दो मानदंडों को पूरा कर सकता है: विवादित डोमेन नाम को प्रशासनिक रूप से प्रबंधित करने का अधिकार, और शायद, एक कानूनी इकाई के रूप में संगठन का वास्तविक अस्तित्व। एक प्रमाणपत्र प्रदाता अपनी प्रमाणपत्र नीति के माध्यम से अपना OV पुनरीक्षण मानदंड प्रकाशित करता है।

विस्तारित सत्यापन

विस्तारित सत्यापन (EV) प्रमाणपत्र प्राप्त करने के लिए, क्रेता को प्रमाणपत्र प्रदाता को उसकी कानूनी पहचान के लिए तैयार करना होगा, जिसमें मानव द्वारा मैन्युअल सत्यापन जांच सम्मिलित है। OV प्रमाणपत्रों की तरह, एक प्रमाणपत्र प्रदाता अपनी प्रमाणपत्र नीति के माध्यम से अपने EV पुनरीक्षण मानदंड प्रकाशित करता है।

2019 तक, क्रोम और फ़ायरफ़ॉक्स जैसे प्रमुख ब्राउज़र सामान्यतः उपयोगकर्ताओं को कानूनी पहचान का एक दृश्य संकेत देते थे जब कोई साइट ईवी प्रमाणपत्र प्रस्तुत करती थी। यह डोमेन से पहले कानूनी नाम और परिवर्तन को उजागर करने के लिए एक चमकीले हरे रंग को दिखा कर किया गया था। अधिकांश ब्राउज़रों ने इस सुविधा को बहिष्कृत कर दिया[12][13] उपयोग किए गए प्रमाणपत्र के प्रकार पर उपयोगकर्ता को कोई दृश्य अंतर प्रदान नहीं करना। यह बदलाव फोरेंसिक विशेषज्ञों द्वारा उठाए गए सुरक्षा चिंताओं और प्रसिद्ध संगठनों को प्रतिरूपित करने के लिए ईवी प्रमाणपत्र खरीदने के सफल प्रयासों के बाद आया, जो इन दृश्य संकेतकों की अक्षमता को सिद्ध करता है और संभावित दुर्व्यवहारों को उजागर करता है।[14]

कमजोरियां

वेब ब्राउज़र उपयोगकर्ता को कोई संकेत नहीं देगा यदि कोई वेब साइट अप्रत्याशित रूप से एक अलग प्रमाणपत्र प्रस्तुत करती है, यद्यपि ही उस प्रमाणपत्र में कुंजी बिट्स की संख्या कम हो, यद्यपि ही उसके पास एक अलग प्रदाता हो, और यद्यपि ही पिछले प्रमाणपत्र की भविष्य में समाप्ति तिथि हो।[citation needed] जहां प्रमाण पत्र प्रदाता सरकारों के अधिकार क्षेत्र में हैं, उन सरकारों को प्रदाता को किसी भी प्रमाण पत्र को उत्पन्न करने का आदेश देने की स्वतंत्रता हो सकती है, जैसे कि कानून प्रवर्तन के प्रयोजनों के लिए। सहायक थोक प्रमाणपत्र प्रदाताओं को भी कोई भी प्रमाणपत्र बनाने की स्वतंत्रता है।

सभी वेब ब्राउज़र विश्वसनीय मूल प्रमाणपत्रों की एक व्यापक अंतर्निहित सूची के साथ आते हैं, जिनमें से कई ऐसे संगठनों द्वारा नियंत्रित होते हैं जो उपयोगकर्ता के लिए अपरिचित हो सकते हैं।[1] इनमें से प्रत्येक संगठन किसी भी वेब साइट के लिए कोई भी प्रमाण पत्र जारी करने के लिए स्वतंत्र है और इसकी गारंटी है कि इसके मूल प्रमाणपत्र वाले वेब ब्राउज़र इसे वास्तविक मानेंगे। इस उदाहरण में, अंतिम उपयोगकर्ताओं को अपने प्रमाणपत्रों की अंतर्निहित सूची को प्रबंधित करने के लिए ब्राउज़र सॉफ़्टवेयर के डेवलपर पर विश्वाश करना चाहिए और प्रमाणपत्र प्रदाताओं पर सही संरचना से व्यवहार करने के लिए और समस्याग्रस्त प्रमाणपत्रों के ब्राउज़र डेवलपर को सूचित करना चाहिए। असामान्य होने पर, ऐसी घटनाएं हुई हैं जिनमें कपटपूर्ण प्रमाणपत्र जारी किए गए हैं: कुछ स्थितियों में, ब्राउज़रों ने धोखाधड़ी का पता लगाया है; दूसरों में, ब्राउज़र डेवलपर्स द्वारा अपने सॉफ़्टवेयर से इन प्रमाणपत्रों को हटाने से पहले कुछ समय बीत गया।[15][16]

अंतर्निहित प्रमाणपत्रों की सूची भी ब्राउज़र डेवलपर द्वारा प्रदान किए गए प्रमाणपत्रों तक ही सीमित नहीं है: उपयोगकर्ता (और कुछ हद तक एप्लिकेशन) कंपनी इंट्रानेट जैसे विशेष उद्देश्यों के लिए सूची का विस्तार करने के लिए स्वतंत्र हैं।[17] इसका मतलब यह है कि यदि कोई मशीन तक पहुंच प्राप्त करता है और ब्राउज़र में एक नया मूल प्रमाणपत्र स्थापित कर सकता है, तो वह ब्राउज़र उन वेबसाइटों को पहचान लेगा जो डाले गए प्रमाणपत्र का वैध रूप से उपयोग करती हैं।

सिद्ध करने योग्य सुरक्षा के लिए, प्रणाली के लिए किसी बाहरी चीज़ पर इस निर्भरता का परिणाम यह होता है कि किसी भी सार्वजनिक कुंजी प्रमाणन योजना को कुछ विशेष सेटअप धारणा पर निर्भर रहना पड़ता है, जैसे कि प्रमाणपत्र प्राधिकरण का अस्तित्व।[18]

उपयोगिता बनाम असुरक्षित वेब साइट

ऊपर वर्णित सीमाओं के बावजूद, जब भी कोई वेब साइट वर्गीकृत सूचना होस्ट करती है या सामग्री लेनदेन करती है, तो सभी सुरक्षा दिशानिर्देशों द्वारा प्रमाणपत्र-प्रमाणित टीएलएस को अनिवार्य माना जाता है। ऐसा इसलिए है, क्योंकि व्यवहार में, ऊपर वर्णित कमजोरियों के बावजूद, सार्वजनिक कुंजी प्रमाणपत्रों द्वारा सुरक्षित वेब साइटें अभी भी असुरक्षित हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल http:// वेब साइटों की तुलना में अधिक सुरक्षित हैं।[19]

मानक

राष्ट्रीय मानक और प्रौद्योगिकी संस्थान (राष्ट्रीय मानक और प्रौद्योगिकी संस्थान) संगणक सुरक्षा प्रभाग[20] सार्वजनिक कुंजी प्रमाणपत्रों के लिए मार्गदर्शन दस्तावेज़ प्रदान करता है:

- एसपी 800-32 सार्वजनिक कुंजी प्रौद्योगिकी और संघीय पीकेआई इंफ्रास्ट्रक्चर का परिचय[21]

- एसपी 800-25 संघीय एजेंसी डिजिटल हस्ताक्षर और प्रमाणीकरण के लिए सार्वजनिक कुंजी प्रौद्योगिकी का उपयोग[22]

यह भी देखें

संदर्भ

- ↑ 1.0 1.1 "मोज़िला द्वारा शामिल प्रमाणपत्रों की सूची". Mozilla.org. Retrieved 30 July 2012.

- ↑ Alrawais, Arwa; Alhothaily, Abdulrahman; Cheng, Xiuzhen; Hu, Chunqiang; Yu, Jiguo (2018-06-01). "सिक्योरगार्ड: पब्लिक की इन्फ्रास्ट्रक्चर में सर्टिफिकेट वैलिडेशन सिस्टम". IEEE Transactions on Vehicular Technology. 67 (6): 5399–5408. doi:10.1109/TVT.2018.2805700. ISSN 0018-9545.

- ↑ Chadwick, David W; Basden, Andrew (2001-10-31). "एक सार्वजनिक कुंजी प्रमाणन प्राधिकरण में ट्रस्ट का मूल्यांकन". Computers & Security (in English). 20 (7): 592–611. doi:10.1016/S0167-4048(01)00710-6. ISSN 0167-4048.

- ↑ "Ubuntu-SSLTrust पर NGINX के साथ क्लाइंट-सर्टिफिकेट आधारित प्रमाणीकरण का उपयोग करना". SSLTrust. Retrieved 26 March 2019.

- ↑ "निशुल्क एसएसएल प्रमाणपत्र | 1&1 द्वारा आईओएनओएस". www.ionos.co.uk (in British English). Retrieved 2022-07-15.

- ↑ "वीएमई एसी". EMV Certificate Authority Worldwide. 2 December 2010. Retrieved January 20, 2020.

- ↑ X.509 Certificate Policy For The Federal Bridge Certification Authority (FBCA)

- ↑ X.509 Certificate Policy For The Federal Bridge Certification Authority (FBCA)

- ↑ "वेबसाइटों के लिए एसएसएल प्रमाणपत्र प्राधिकरणों के उपयोग सांख्यिकी और बाजार हिस्सेदारी, मई 2020". w3techs.com. Retrieved 2020-05-01.

- ↑ "रूट प्रमाणपत्र नीति - क्रोमियम प्रोजेक्ट्स". www.chromium.org. Retrieved 2017-03-19.

- ↑ "लॉन्चपैड में सीए-सर्टिफिकेट". launchpad.net (in English). Retrieved 2017-03-19.

- ↑ "Firefox-dev Google समूह - शिप करने का इरादा: विस्तारित सत्यापन जानकारी को URL बार से बाहर ले जाएं". groups.google.com. Retrieved 2020-08-03.

- ↑ "क्रोम सुरक्षा-देव Google समूह - क्रोम के पहचान संकेतकों में आगामी परिवर्तन". groups.google.com. Retrieved 2020-08-03.

- ↑ "विस्तारित सत्यापन प्रमाणपत्र (वास्तव में, वास्तव में) मृत हैं". troyhunt.com. 12 August 2019. Retrieved 2020-08-03.

- ↑ "Mozilla द्वारा DigiNotar को हटाना". Mozilla.org. Retrieved 30 July 2012.

- ↑ "Google द्वारा DigitNotar को हटाना". Retrieved 30 July 2012.

- ↑ "Mozilla.org पर प्रमाणपत्र आलेख का उपयोग करना". Mozilla.org. Retrieved 30 July 2012.

- ↑ Ran Canetti: Universally Composable Signature, Certification, and Authentication. CSFW 2004, http://eprint.iacr.org/2003/239

- ↑ Ben Laurie, Ian Goldberg (18 January 2014). "इंटरनेट AKA पोस्ट-स्नोडेन अवसरवादी एन्क्रिप्शन पर पासवर्ड बदलना" (PDF).

{{cite journal}}: Cite journal requires|journal=(help) - ↑ "एनआईएसटी कंप्यूटर सुरक्षा प्रकाशन - एनआईएसटी विशेष प्रकाशन (एसपी)". csrc.nist.gov. Retrieved 2016-06-19.

- ↑ "एसपी 800-32 सार्वजनिक कुंजी प्रौद्योगिकी और संघीय पीकेआई इंफ्रास्ट्रक्चर का परिचय" (PDF). National Institute of Standards and Technology.

- ↑ "एसपी 800-25 संघीय एजेंसी डिजिटल हस्ताक्षर और प्रमाणीकरण के लिए सार्वजनिक कुंजी प्रौद्योगिकी का उपयोग" (PDF). National Institute of Standards and Technology.