कंप्यूटर वायरस: Difference between revisions

No edit summary |

|||

| Line 120: | Line 120: | ||

=== पुनर्प्राप्ति रणनीतियाँ और विधियाँ === | === पुनर्प्राप्ति रणनीतियाँ और विधियाँ === | ||

विभिन्न मीडिया पर डेटा(और ऑपरेटिंग सिस्टम) का नियमित [[ बैकअप |बैकअप]] बनाकर वायरस द्वारा किए गए नुकसान को कम किया जा सकता है, जो या तो सिस्टम से असंबद्ध रखा जाता है(ज्यादातर समय, जैसे कि हार्ड ड्राइव में), [[ फ़ाइल सिस्टम अनुमतियाँ |फ़ाइल सिस्टम अनुमतियाँ]] | पढ़ें -केवल या अन्य कारणों से पहुंच योग्य नहीं है, जैसे विभिन्न [[ फाइल सिस्टम |फाइल सिस्टम]] का उपयोग करना। इस तरह, यदि वायरस के कारण डेटा खो जाता है, तो बैकअप का उपयोग करना फिर से शुरू किया जा सकता है(जो उम्मीद के मुताबिक हाल ही का होगा)।<ref name= urlGood Security Habits | | विभिन्न मीडिया पर डेटा(और ऑपरेटिंग सिस्टम) का नियमित [[ बैकअप |बैकअप]] बनाकर वायरस द्वारा किए गए नुकसान को कम किया जा सकता है, जो या तो सिस्टम से असंबद्ध रखा जाता है(ज्यादातर समय, जैसे कि हार्ड ड्राइव में), [[ फ़ाइल सिस्टम अनुमतियाँ |फ़ाइल सिस्टम अनुमतियाँ]] | पढ़ें -केवल या अन्य कारणों से पहुंच योग्य नहीं है, जैसे विभिन्न [[ फाइल सिस्टम |फाइल सिस्टम]] का उपयोग करना। इस तरह, यदि वायरस के कारण डेटा खो जाता है, तो बैकअप का उपयोग करना फिर से शुरू किया जा सकता है(जो उम्मीद के मुताबिक हाल ही का होगा)।<ref name="urlGood Security Habits | US-CERT">{{cite web|url=https://www.us-cert.gov/ncas/tips/ST04-003|title=Good Security Habits | US-CERT|access-date=2016-04-16|url-status=live|archive-url=https://web.archive.org/web/20160420145240/https://www.us-cert.gov/ncas/tips/ST04-003|archive-date=2016-04-20}}</ref> यदि [[ सीडी ]] और [[ डीवीडी ]] जैसे [[ ऑप्टिकल डिस्क ]] पर बैकअप सत्र बंद हो जाता है, तो यह केवल पढ़ने के लिए बन जाता है और अब वायरस से प्रभावित नहीं हो सकता है (जब तक वायरस या संक्रमित फ़ाइल सीडी/डीवीडी पर कॉपी नहीं की गई थी) . इसी तरह, [[ बूट ]] करने योग्य सीडी पर एक ऑपरेटिंग सिस्टम कंप्यूटर को शुरू करने के लिए इस्तेमाल किया जा सकता है यदि स्थापित ऑपरेटिंग सिस्टम अनुपयोगी हो जाते हैं। रिमूवेबल मीडिया पर बैकअप को रिस्टोर करने से पहले सावधानी से जांचा जाना चाहिए। गैमिमा वायरस, उदाहरण के लिए, हटाने योग्य फ्लैश ड्राइव के माध्यम से फैलता है। <ref>{{cite web |url=http://www.symantec.com/security_response/writeup.jsp?docid=2007-082706-1742-99 |title=व32.गाममिमा.आग|publisher=Symantec |access-date=2014-07-17 |url-status=live |archive-url=https://web.archive.org/web/20140713042501/http://www.symantec.com/security_response/writeup.jsp?docid=2007-082706-1742-99 |archive-date=2014-07-13 }}</ref><ref>{{cite web |url=http://grnlight.net/index.php/computer-articles/108-viruses-in-space |title=वायरस! में! अंतरिक्ष!|publisher=GrnLight.net |access-date=2014-07-17 |url-status=usurped |archive-url=https://web.archive.org/web/20140524070541/http://grnlight.net/index.php/computer-articles/108-viruses-in-space |archive-date=2014-05-24 }}</ref> | ||

एंटीवायरस सॉफ़्टवेयर कंपनियों द्वारा संचालित कई वेबसाइटें सीमित सफाई सुविधाओं के साथ मुफ्त ऑनलाइन वायरस स्कैनिंग प्रदान करती हैं(आखिरकार, वेबसाइटों का उद्देश्य एंटीवायरस उत्पादों और सेवाओं को बेचना है)। कुछ वेबसाइटें—जैसे [[ Google |गूगल]] सहायक [[ VirusTotal |VirusTotal]].com उपयोगकर्ताओं को एक ऑपरेशन में एक या एक से अधिक एंटीवायरस प्रोग्राम द्वारा स्कैन और जांच की जाने वाली एक या अधिक संदिग्ध फ़ाइलों को अपलोड करने की अनुमति देती हैं।<ref>{{cite web|title=VirusTotal.com (गूगल की सहायक कंपनी)|url=https://www.virustotal.com/|url-status=live|archive-url=https://web.archive.org/web/20120616133720/https://www.virustotal.com/|archive-date=2012-06-16}}</ref><ref>{{cite web|title=विरसकान.ऑर्ग|url=http://www.virscan.org/|url-status=live|archive-url=https://web.archive.org/web/20130126040517/http://www.virscan.org/|archive-date=2013-01-26}}</ref> इसके अतिरिक्त, कई सक्षम एंटीवायरस सॉफ़्टवेयर प्रोग्राम इंटरनेट से मुफ्त डाउनलोड के लिए उपलब्ध हैं(सामान्यतः गैर-व्यावसायिक उपयोग के लिए प्रतिबंधित)।<ref>{{cite web|last=Rubenking|first=Neil J.|title=2014 के लिए सर्वश्रेष्ठ मुफ्त एंटीवायरस|publisher=pcmag.com|url=https://www.pcmag.com/article2/0,2817,2388652,00.asp|url-status=live|archive-url=https://web.archive.org/web/20170830175450/https://www.pcmag.com/article2/0,2817,2388652,00.asp|archive-date=2017-08-30}}</ref> माइक्रोसॉफ्ट एक वैकल्पिक मुफ्त एंटीवायरस उपयोगिता प्रदान करता है जिसे माइक्रोसॉफ्ट सुरक्षा आवश्यकताएँ कहा जाता है, एक विंडोज दुर्भावनापूर्ण सॉफ़्टवेयर निष्कासन उपकरण जिसे नियमित विंडोज अद्यतन व्यवस्था के भाग के रूप में अद्यतन किया जाता है, और एक पुराना वैकल्पिक एंटी-मैलवेयर(मैलवेयर हटाने) उपकरण विंडोज डिफ़ेंडर जिसे एक में अपग्रेड किया गया है विंडोज 8 में एंटीवायरस उत्पाद। | एंटीवायरस सॉफ़्टवेयर कंपनियों द्वारा संचालित कई वेबसाइटें सीमित सफाई सुविधाओं के साथ मुफ्त ऑनलाइन वायरस स्कैनिंग प्रदान करती हैं(आखिरकार, वेबसाइटों का उद्देश्य एंटीवायरस उत्पादों और सेवाओं को बेचना है)। कुछ वेबसाइटें—जैसे [[ Google |गूगल]] सहायक [[ VirusTotal |VirusTotal]].com उपयोगकर्ताओं को एक ऑपरेशन में एक या एक से अधिक एंटीवायरस प्रोग्राम द्वारा स्कैन और जांच की जाने वाली एक या अधिक संदिग्ध फ़ाइलों को अपलोड करने की अनुमति देती हैं।<ref>{{cite web|title=VirusTotal.com (गूगल की सहायक कंपनी)|url=https://www.virustotal.com/|url-status=live|archive-url=https://web.archive.org/web/20120616133720/https://www.virustotal.com/|archive-date=2012-06-16}}</ref><ref>{{cite web|title=विरसकान.ऑर्ग|url=http://www.virscan.org/|url-status=live|archive-url=https://web.archive.org/web/20130126040517/http://www.virscan.org/|archive-date=2013-01-26}}</ref> इसके अतिरिक्त, कई सक्षम एंटीवायरस सॉफ़्टवेयर प्रोग्राम इंटरनेट से मुफ्त डाउनलोड के लिए उपलब्ध हैं(सामान्यतः गैर-व्यावसायिक उपयोग के लिए प्रतिबंधित)।<ref>{{cite web|last=Rubenking|first=Neil J.|title=2014 के लिए सर्वश्रेष्ठ मुफ्त एंटीवायरस|publisher=pcmag.com|url=https://www.pcmag.com/article2/0,2817,2388652,00.asp|url-status=live|archive-url=https://web.archive.org/web/20170830175450/https://www.pcmag.com/article2/0,2817,2388652,00.asp|archive-date=2017-08-30}}</ref> माइक्रोसॉफ्ट एक वैकल्पिक मुफ्त एंटीवायरस उपयोगिता प्रदान करता है जिसे माइक्रोसॉफ्ट सुरक्षा आवश्यकताएँ कहा जाता है, एक विंडोज दुर्भावनापूर्ण सॉफ़्टवेयर निष्कासन उपकरण जिसे नियमित विंडोज अद्यतन व्यवस्था के भाग के रूप में अद्यतन किया जाता है, और एक पुराना वैकल्पिक एंटी-मैलवेयर(मैलवेयर हटाने) उपकरण विंडोज डिफ़ेंडर जिसे एक में अपग्रेड किया गया है विंडोज 8 में एंटीवायरस उत्पाद। | ||

| Line 126: | Line 126: | ||

माइक्रोसॉफ्ट सिस्टम फाइल चेकर(विंडोज 7 और बाद में बेहतर) का उपयोग डिलीट सिस्टम फाइलों की जांच और मरम्मत के लिए किया जा सकता है।<ref name="urlसपोर्ट.माइक्रोसॉफ्ट.कॉम">{{cite web|url=https://सपोर्ट.माइक्रोसॉफ्ट.कॉम/en-us/kb/929833|title=सपोर्ट.माइक्रोसॉफ्ट.कॉम|access-date=2016-04-16|url-status=live|archive-url=https://web.archive.org/web/20160407105458/https://सपोर्ट.माइक्रोसॉफ्ट.कॉम/en-us/kb/929833|archive-date=2016-04-07}}</ref> एक [[ डिस्क क्लोनिंग |डिस्क क्लोनिंग]] , एक डिस्क इमेज, या एक बैकअप कॉपी से पूरे विभाजन की एक पुरानी साफ(वायरस-मुक्त) कॉपी को पुनर्स्थापित करना एक समाधान है - पहले की बैकअप [[ डिस्क छवि |डिस्क छवि]] को पुनर्स्थापित करना अपेक्षाकृत सरल है, सामान्यतः किसी भी मैलवेयर को हटा देता है, और हो सकता है कंप्यूटर को वायरसरहित करने की तुलना में तेज़ होना चाहिए, या ऑपरेटिंग सिस्टम और प्रोग्राम को फिर से इंस्टॉल करना और पुन: कॉन्फ़िगर करना, जैसा कि नीचे वर्णित है, फिर उपयोगकर्ता वरीयताओं को पुनर्स्थापित करना।<ref name= urlअच्छी सुरक्षा आदतें | यूएस-सीईआरटी /> ऑपरेटिंग सिस्टम को फिर से इंस्टॉल करना वायरस हटाने का एक और तरीका है। [[ लाइव सीडी |लाइव सीडी]] से बूट करके, या हार्ड ड्राइव को दूसरे कंप्यूटर से कनेक्ट करके और दूसरे कंप्यूटर के ऑपरेटिंग सिस्टम से बूट करके आवश्यक उपयोगकर्ता डेटा की प्रतियां पुनर्प्राप्त करना संभव हो सकता है, इस बात का बहुत ध्यान रखते हुए कि कंप्यूटर पर किसी भी संक्रमित प्रोग्राम को निष्पादित करके उस कंप्यूटर को संक्रमित न करें। मूल हार्ड ड्राइव को तब सुधारा जा सकता है और OS और मूल मीडिया से सभी प्रोग्राम इंस्टॉल किए जाते हैं। एक बार सिस्टम बहाल हो जाने के बाद, किसी भी पुनर्स्थापित निष्पादन योग्य फ़ाइलों से पुन: संक्रमण से बचने के लिए सावधानी बरतनी चाहिए।<ref name="urlववव.उस-सर्ट.गॉव">{{cite web|url=https://ववव.उस-सर्ट.गॉव/sites/default/files/publications/trojan-recovery.pdf|title=ववव.उस-सर्ट.गॉव|access-date=2016-04-16|url-status=live|archive-url=https://web.archive.org/web/20160419071816/https://ववव.उस-सर्ट.गॉव/sites/default/files/publications/trojan-recovery.pdf|archive-date=2016-04-19}}</ref> | माइक्रोसॉफ्ट सिस्टम फाइल चेकर(विंडोज 7 और बाद में बेहतर) का उपयोग डिलीट सिस्टम फाइलों की जांच और मरम्मत के लिए किया जा सकता है।<ref name="urlसपोर्ट.माइक्रोसॉफ्ट.कॉम">{{cite web|url=https://सपोर्ट.माइक्रोसॉफ्ट.कॉम/en-us/kb/929833|title=सपोर्ट.माइक्रोसॉफ्ट.कॉम|access-date=2016-04-16|url-status=live|archive-url=https://web.archive.org/web/20160407105458/https://सपोर्ट.माइक्रोसॉफ्ट.कॉम/en-us/kb/929833|archive-date=2016-04-07}}</ref> एक [[ डिस्क क्लोनिंग |डिस्क क्लोनिंग]] , एक डिस्क इमेज, या एक बैकअप कॉपी से पूरे विभाजन की एक पुरानी साफ(वायरस-मुक्त) कॉपी को पुनर्स्थापित करना एक समाधान है - पहले की बैकअप [[ डिस्क छवि |डिस्क छवि]] को पुनर्स्थापित करना अपेक्षाकृत सरल है, सामान्यतः किसी भी मैलवेयर को हटा देता है, और हो सकता है कंप्यूटर को वायरसरहित करने की तुलना में तेज़ होना चाहिए, या ऑपरेटिंग सिस्टम और प्रोग्राम को फिर से इंस्टॉल करना और पुन: कॉन्फ़िगर करना, जैसा कि नीचे वर्णित है, फिर उपयोगकर्ता वरीयताओं को पुनर्स्थापित करना।<ref name= urlअच्छी सुरक्षा आदतें | यूएस-सीईआरटी /> ऑपरेटिंग सिस्टम को फिर से इंस्टॉल करना वायरस हटाने का एक और तरीका है। [[ लाइव सीडी |लाइव सीडी]] से बूट करके, या हार्ड ड्राइव को दूसरे कंप्यूटर से कनेक्ट करके और दूसरे कंप्यूटर के ऑपरेटिंग सिस्टम से बूट करके आवश्यक उपयोगकर्ता डेटा की प्रतियां पुनर्प्राप्त करना संभव हो सकता है, इस बात का बहुत ध्यान रखते हुए कि कंप्यूटर पर किसी भी संक्रमित प्रोग्राम को निष्पादित करके उस कंप्यूटर को संक्रमित न करें। मूल हार्ड ड्राइव को तब सुधारा जा सकता है और OS और मूल मीडिया से सभी प्रोग्राम इंस्टॉल किए जाते हैं। एक बार सिस्टम बहाल हो जाने के बाद, किसी भी पुनर्स्थापित निष्पादन योग्य फ़ाइलों से पुन: संक्रमण से बचने के लिए सावधानी बरतनी चाहिए।<ref name="urlववव.उस-सर्ट.गॉव">{{cite web|url=https://ववव.उस-सर्ट.गॉव/sites/default/files/publications/trojan-recovery.pdf|title=ववव.उस-सर्ट.गॉव|access-date=2016-04-16|url-status=live|archive-url=https://web.archive.org/web/20160419071816/https://ववव.उस-सर्ट.गॉव/sites/default/files/publications/trojan-recovery.pdf|archive-date=2016-04-19}}</ref> | ||

[[Category:All articles lacking reliable references]] | |||

[[Category:All articles with unsourced statements]] | |||

[[Category:Articles lacking reliable references from October 2022]] | |||

[[Category:Articles with Curlie links]] | |||

[[Category:Articles with hatnote templates targeting a nonexistent page]] | |||

[[Category:Articles with invalid date parameter in template]] | |||

[[Category:Articles with short description]] | |||

[[Category:Articles with unsourced statements from January 2019]] | |||

[[Category:Articles with unsourced statements from May 2016]] | |||

[[Category:CS1 errors]] | |||

== लोकप्रिय संस्कृति == | == लोकप्रिय संस्कृति == | ||

Revision as of 17:30, 21 December 2022

कंप्यूटर वायरस[1] एक प्रकार का कंप्यूटर प्रोग्राम है, जो निष्पादित होने पर, अन्य कंप्यूटर प्रोग्रामों को संशोधित करके स्वयं को दोहराता है और अपनी कंप्यूटर भाषा में कोड अन्तःक्षेप करता है।[2][3] यदि यह प्रतिकृति सफल हो जाती है, तो प्रभावित क्षेत्रों को कंप्यूटर वाइरस से संक्रमित माना जाता है, जो जैविक वायरस से प्राप्त एक रूपक है। [4] कंप्यूटर वायरस को सामान्यतः कंप्यूटर प्रोग्राम की आवश्यकता होती है।[5] होस्ट प्रोग्राम में वायरस अपना कोड लिखता है। जब प्रोग्राम सम्पादित होता है, तो लिखित वायरस प्रोग्राम को पहले निष्पादित किया जाता है, जिससे संक्रमण और क्षति होती है। एक कंप्यूटर वायरस को होस्ट प्रोग्राम की आवश्यकता नहीं होती है, क्योंकि यह एक स्वतंत्र प्रोग्राम या कोड चंक है। इसलिए, यह कंप्यूटर प्रोग्राम द्वारा प्रतिबंधित नहीं है, लेकिन स्वतंत्र रूप से चल सकता है और सक्रिय रूप से क्षति पंहुचा सकता है।[6][7] वायरस लेखक सोशल इंजीनियरिंग(सुरक्षा) भ्रम का उपयोग करते हैं और प्रारंभिक रूप से सिस्टम को संक्रमित करने और वायरस फैलाने के लिए भेद्यता(कंप्यूटिंग) के विस्तृत ज्ञान का लाभ उठाते हैं। एंटीवायरस सॉफ्टवेयर से बचने के लिए वायरस जटिल एंटी-डिटेक्शन/स्टील्थ रणनीतियों का उपयोग करते हैं।[8] वायरस बनाने के उद्देश्यों में आय प्राप्त करना सम्मिलित हो सकता है(उदाहरण के लिए, रैंसमवेयर के साथ), एक राजनीतिक संदेश भेजने की इच्छा, व्यक्तिगत मनोरंजन, यह प्रदर्शित करने के लिए कि सॉफ्टवेयर में एक भेद्यता उपलब्ध है, अंतर्ध्वंस और क्षति से बचाव के लिए, या केवल इसलिए कि वे साइबर सुरक्षा प्रकरणों, कृत्रिम जीवन और विकासवादी एल्गोरिदम का अन्वेषण करना चाहते हैं।[9] कंप्यूटर वायरस हर साल अरबों डॉलर की आर्थिक क्षति का कारण बनते हैं।[10] प्रतिक्रिया में, एंटीवायरस सॉफ़्टवेयर का एक उद्योग विभिन्न ऑपरेटिंग सिस्टम के उपयोगकर्ताओं को वायरस सुरक्षा की बिक्री या मुक्त रूप से वितरण करने के लिए तैयार हो गया है।[11]

इतिहास

स्व-प्रतिकृति कंप्यूटर प्रोग्राम के सिद्धांत पर पहला शैक्षणिक कार्य[12] 1949 में जॉन वॉन न्यूमैन द्वारा किया गया था जिन्होंने जटिल ऑटोमेटा के सिद्धांत और संगठन के बारे में इलिनोइस विश्वविद्यालय में व्याख्यान दिया था। वॉन न्यूमैन के काम को बाद में स्व-पुनरुत्पादन ऑटोमेटा के सिद्धांत के रूप में प्रकाशित किया गया था। अपने निबंध में वॉन न्यूमैन ने वर्णन किया कि कैसे एक कंप्यूटर प्रोग्राम को स्वयं को पुन: उत्पन्न करने के लिए डिज़ाइन किया जा सकता है।[13] स्व-पुनरुत्पादन कंप्यूटर प्रोग्राम के लिए वॉन न्यूमैन के डिजाइन को दुनिया का पहला कंप्यूटर वायरस माना जाता है, और उन्हें कंप्यूटर वायरोलॉजी का सैद्धांतिक जनक माना जाता है।[14] 1972 में, वीथ रिसाक ने स्व-प्रतिकृति पर वॉन न्यूमैन के काम पर सीधे निर्माण किया, अपने लेख को न्यूनतम सूचना विनिमय के साथ स्व-पुनरुत्पादन ऑटोमेटा प्रकाशित किया।[15] लेख सीमेंस 4004/35 कंप्यूटर सिस्टम के लिए असेंबलर(कंप्यूटर प्रोग्रामिंग) प्रोग्रामिंग भाषा में लिखे गए पूरी तरह कार्यात्मक वायरस का वर्णन करता है। 1980 में जुरगेन क्रॉस ने डॉर्टमुंड विश्वविद्यालय में अपनी डिप्लोमा थीसिस सेलबस्ट्रेप्रोड्यूक्शन बीई प्रोग्राममेन(कार्यक्रमों का स्व-पुनरुत्पादन) लिखा था।[16] अपने काम में क्रॉस ने माना कि कंप्यूटर प्रोग्राम जैविक वायरस के समान व्यवहार कर सकते हैं।

क्रीपर(कार्यक्रम) का पहली बार 1970 के दशक के प्रारम्भ में इंटरनेट के अग्रदूत ARPANET पर पता चला था।[17] क्रीपर 1971 में बीबीएन टेक्नोलॉजीज में बॉब थॉमस द्वारा लिखित एक प्रायोगिक स्व-प्रतिकृति कार्यक्रम था।[18] क्रीपर ने टेनेक्स(ऑपरेटिंग सिस्टम) ऑपरेटिंग सिस्टम चलाने वाले डिजिटल उपकरण निगम पीडीपी-10 कंप्यूटर को संक्रमित करने के लिए ARPANET का उपयोग किया।[19] क्रीपर ने ARPANET के माध्यम से पहुंच प्राप्त की और स्वयं को रिमोट सिस्टम में कॉपी किया जहां संदेश दिया कि, मैं क्रीपर हूं। पकड़ सको तो पकडो! प्रदर्शित किया गया था।[20] रीपर प्रोग्राम क्रीपर को हटाने के लिए बनाया गया था।[21]

1982 में, एल्क क्लोनर नामक एक प्रोग्राम वाइल्ड (WILD) में दिखाई देने वाला पहला पर्सनल कंप्यूटर वायरस था- अर्थात, एक कंप्यूटर या कंप्यूटर लैब के बाहर जहां इसे बनाया गया था।[22] 1981 में पिट्सबर्ग के पास माउंट लेबनान हाई स्कूल के नौवें ग्रेडर रिचर्ड स्क्रेंटा द्वारा लिखा गया, यह स्वयं को एप्पल डॉस 3.3 (Apple DOS) ऑपरेटिंग सिस्टम से जोड़ता है और फ्लॉपी डिस्क के माध्यम से फैलता है।[22]इसके 50वें प्रयोग पर एल्क क्लोनर वायरस सक्रिय हो जाएगा, पर्सनल कंप्यूटर को संक्रमित करेगा और एल्क क्लोनर: द प्रोग्राम विद ए पर्सनैलिटी का प्रारम्भ करते हुए एक छोटी कविता प्रदर्शित करेगा।

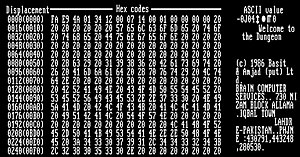

1984 में दक्षिणी कैलिफोर्निया विश्वविद्यालय से फ्रेड कोहेन ने अपना प्रकाशन कंप्यूटर वायरस - थ्योरी एंड एक्सपेरिमेंट्स लिखा।[23] कोहेन के सलाहकार लियोनार्ड एडलमैन द्वारा शुरू की गई एक शब्द, स्व-पुनरुत्पादन कार्यक्रम को स्पष्ट रूप से एक वायरस कहने वाला यह पहला प्रकाशन था। 1987 में, फ्रेड कोहेन ने एक प्रदर्शन प्रकाशित किया कि ऐसा कोई कलन विधि नहीं है जो सभी संभावित वायरस का पूरी तरह से पता लगा सके।[24] फ्रेड कोहेन का सैद्धांतिक संपीड़न वायरस [25] एक वायरस का उदाहरण था जो दुर्भावनापूर्ण सॉफ़्टवेयर(मैलवेयर) नहीं था, लेकिन कथित रूप से परोपकारी(सुविचारित) था। हालांकि, एंटीवायरस अनुभवी उदार वायरस की अवधारणा को स्वीकार नहीं करते हैं, क्योंकि किसी भी वांछित कार्य को वायरस को सम्मिलित किए बिना लागू किया जा सकता है(स्वचालित संपीड़न, उदाहरण के लिए, उपयोगकर्ता की पसंद पर विंडोज(ऑपरेटिंग सिस्टम) के तहत उपलब्ध है)। परिभाषा के अनुसार कोई भी वायरस कंप्यूटर में अनाधिकृत परिवर्तन करेगा, जो अवांछनीय है, भले ही कोई नुकसान न हुआ हो या उसका इरादा न हो। डॉ सोलोमन के वायरस एनसाइक्लोपीडिया का पहला पृष्ठ वायरस की अवांछनीयता की व्याख्या करता है, यहां तक कि वे भी जो निर्माणकर्ता के अलावा कुछ नहीं करते हैं।[26][27] 1984 में उपयोगकर्ता नियंत्रण के तहत आभासी एपीएल(प्रोग्रामिंग भाषा) दुभाषिया प्रदान करने के लिए वायरस फ़ंक्शंस का उपयोग शीर्षक के तहत जे.बी. गुन द्वारा उपयोगी वायरस कार्यात्मकताओं का वर्णन करने वाला एक लेख प्रकाशित किया गया था।[28] वाइल्ड में पहला आईबीएम पीसी संगत वायरस एक प्रारंभिक क्षेत्र वायरस था जिसे ब्रेन(कंप्यूटर वायरस) कहा जाता था|(सी)ब्रेन,[29] लाहौर में अमजद फारूक अल्वी और बासित फारूक अल्वी द्वारा 1986 में बनाया गया। लाहौर, पाकिस्तान, कथित तौर पर उनके द्वारा लिखे गए सॉफ़्टवेयर की अनधिकृत नकल को रोकने के लिए।[30] माइक्रोसॉफ्ट विंडोज को विशेष रूप से लक्षित करने वाला पहला वायरस, WinVir की खोज अप्रैल 1992 में, विंडोज 3.0 के रिलीज़ होने के दो साल बाद हुई थी।[31] दो एपीआई पर निर्भर होने के अतिरिक्त वायरस में कोई विंडोज एपीआई सबरूटीन नहीं था। कुछ साल बाद, फरवरी 1996 में, वायरस लिखने वाले दल VLAD के ऑस्ट्रेलियाई हैकरों ने बिज़ैच वायरस(बोज़ा वायरस के रूप में भी जाना जाता है) बनाया, जो विंडोज 95 को लक्षित करने वाला पहला ज्ञात वायरस था। 1997 के अंत में एन्क्रिप्टेड, मेमोरी-रेजिडेंट चुपके वायरस Win32.कैबनेस जारी किया गया था - पहला ज्ञात वायरस जिसने विंडोज NT को लक्षित किया(यह विंडोज 3.0 और विंडोज 9x होस्ट को भी संक्रमित करने में सक्षम था)।[32] यहां तक कि घरेलू कंप्यूटर भी वायरस से प्रभावित थे। कमोडोर अमिगा पर दिखाई देने वाला पहला एससीए(कंप्यूटर वायरस) नामक एक बूट अचल वायरस था, जिसे नवंबर 1987 में खोजा गया था।[33]

डिजाइन

भाग

एक कंप्यूटर वायरस में सामान्यतः तीन भाग होते हैं: संक्रमण तंत्र, जो नई फ़ाइलों को ढूंढता और संक्रमित करता है, ट्रिगर, जो यह निर्धारित करता है कि पेलोड को कब सक्रिय करना है, और पेलोड, जो निष्पादित करने के लिए दुर्भावनापूर्ण कोड है।[34]

- संक्रमण तंत्र

- इसे संक्रमण वेक्टर भी कहा जाता है, इस प्रकार वायरस फैलता है। कुछ वायरस में एक खोज एल्गोरिद्म होता है, जो डिस्क पर फ़ाइलों का पता लगाता है और उन्हें संक्रमित करता है।[35] अन्य वायरस फाइलों को चलाते समय उन्हें संक्रमित कर देते हैं, जैसे जेरूसलम(कंप्यूटर वायरस)।

- ट्रिगर

- इसे तर्क बम के रूप में भी जाना जाता है, यह वायरस का वह हिस्सा है जो उस स्थिति को निर्धारित करता है जिसके लिए पेलोड(कंप्यूटिंग) सक्रिय होता है।[36] यह स्थिति एक विशेष तिथि, समय, किसी अन्य प्रोग्राम की उपस्थिति, डिस्क भंडारण पर आकार सीमा से अधिक हो सकती है,[37] या एक विशिष्ट फ़ाइल खोलना।[38]

- पेलोड

- पेलोड वायरस जो दुर्भावनापूर्ण गतिविधि को अंजाम देता है। दुर्भावनापूर्ण गतिविधियों के उदाहरणों में फ़ाइलों को नुकसान पहुँचाना, गोपनीय जानकारी की चोरी या संक्रमित सिस्टम की जासूसी करना सम्मिलित है।[39][40] पेलोड गतिविधि कभी-कभी ध्यान देने योग्य होती है क्योंकि इससे सिस्टम धीमा या जम सकता है।[35]कभी-कभी नीतभार अविनाशी होते हैं और उनका मुख्य उद्देश्य किसी संदेश को अधिक से अधिक लोगों तक पहुँचाना होता है। इसे वायरस का संजाल कहा जाता है।[41]

चरण

वायरस चरण कंप्यूटर वायरस का वस्तु जीवनकाल है, जिसे जीवविज्ञान के समानता का उपयोग करके वर्णित किया गया है। इस जीवन चक्र को चार चरणों में विभाजित किया जा सकता है:

- निष्क्रिय चरण

- इस चरण के दौरान वायरस प्रोग्राम निष्क्रिय रहता है। वायरस प्रोग्राम लक्ष्य उपयोगकर्ता के कंप्यूटर या सॉफ़्टवेयर तक पहुँचने में कामयाब रहा है, लेकिन इस चरण के दौरान, वायरस कोई गतिविधि नहीं करता है। वायरस अंततः ट्रिगर द्वारा सक्रिय हो जाएगा जो बताता है कि कौन सी घटना वायरस को निष्पादित करेगी। सभी वायरसों में यह अवस्था नहीं होती है।[35]; प्रसार चरण: वायरस प्रचार करना शुरू कर देता है, जो स्वयं को गुणा और दोहराता है। वायरस स्वयं की एक प्रति अन्य प्रोग्रामों में या डिस्क पर कुछ सिस्टम क्षेत्रों में रखता है। प्रतिलिपि प्रचारित संस्करण के समान नहीं हो सकती है; आईटी अनुभवीों और एंटी-वायरस सॉफ़्टवेयर द्वारा पता लगाने से बचने के लिए वायरस प्रायः रूप बदलते हैं या बदलते हैं। प्रत्येक संक्रमित कार्यक्रम में अब वायरस का एक क्लोन(कंप्यूटिंग) होगा, जो स्वयं प्रसार चरण में प्रवेश करेगा।[35]; ट्रिगरिंग चरण: एक निष्क्रिय वायरस सक्रिय होने पर इस चरण में चला जाता है, और अब वह कार्य करेगा जिसके लिए उसका इरादा था। ट्रिगरिंग चरण विभिन्न प्रकार की सिस्टम घटनाओं के कारण हो सकता है, जिसमें यह संख्या सम्मिलित है कि वायरस की इस प्रति ने स्वयं की प्रतियां कितनी बार बनाई हैं।[35]ट्रिगर तब हो सकता है जब संदेह को कम करने के लिए किसी कर्मचारी को उनके रोजगार से समाप्त कर दिया जाता है या समय की एक निर्धारित अवधि बीत जाने के बाद।

- निष्पादन चरण

- यह वायरस का वास्तविक कार्य है, जहां पेलोड जारी किया जाएगा। यह विनाशकारी हो सकता है जैसे डिस्क पर फ़ाइलों को हटाना, सिस्टम को क्रैश करना, या फ़ाइलों को डिलीट करना या अपेक्षाकृत हानिरहित जैसे कि स्क्रीन पर विनोदी या राजनीतिक संदेश पॉप अप करना।[35]

लक्ष्य और प्रतिकृति

कंप्यूटर वायरस अपने कंप्यूटर और सॉफ्टवेयर पर विभिन्न उप-प्रणालियों को संक्रमित करते हैं।[42] वायरस को वर्गीकृत करने का एक तरीका यह विश्लेषण करना है कि क्या वे बाइनरी निष्पादन योग्य(जैसे .EXE या .COM फ़ाइलें), डेटा फ़ाइलें(जैसे माइक्रोसॉफ्ट वर्ड दस्तावेज़ या PDF फ़ाइलें), या होस्ट की हार्ड ड्राइव के बूट अचल में(या इन सभी का कुछ संयोजन)।[43][44] एक मेमोरी-रेजिडेंट वायरस(या बस रेजिडेंट वायरस) निष्पादित होने पर स्वयं को ऑपरेटिंग सिस्टम के हिस्से के रूप में स्थापित करता है, जिसके बाद यह कंप्यूटर के बूट होने से लेकर बंद होने तक रैम में रहता है। निवासी वायरस इंटरप्ट हैंडलिंग कोड या अन्य फ़ंक्शन को ओवरराइट करते हैं, और जब ऑपरेटिंग सिस्टम लक्ष्य फ़ाइल या डिस्क क्षेत्र तक पहुंचने का प्रयास करता है, तो वायरस कोड अनुरोध को रोकता है और लक्ष्य को संक्रमित करते हुए नियंत्रण प्रवाह को प्रतिकृति मॉड्यूल पर पुनर्निर्देशित करता है। इसके विपरीत, एक गैर-स्मृति-निवासी वायरस(या अनिवासी वायरस), जब निष्पादित किया जाता है, लक्ष्य के लिए डिस्क को स्कैन करता है, उन्हें संक्रमित करता है, और फिर बाहर निकलता है(अर्थात यह क्रियान्वित होने के बाद स्मृति में नहीं रहता है)।[45] कई सामान्य एप्लिकेशन, जैसे कि माइक्रोसॉफ्ट दृष्टिकोण और माइक्रोसॉफ्ट वर्ड, मैक्रो(कंप्यूटर साइंस) प्रोग्राम को दस्तावेज़ों या ईमेल में एम्बेड करने की अनुमति देते हैं, ताकि दस्तावेज़ खोले जाने पर प्रोग्राम स्वचालित रूप से चल सकें। एक मैक्रो वायरस(या दस्तावेज़ वायरस) एक वायरस है जो मैक्रो भाषा में लिखा जाता है और इन दस्तावेज़ों में एम्बेड किया जाता है ताकि जब उपयोगकर्ता फ़ाइल खोलें, तो वायरस कोड निष्पादित हो, और उपयोगकर्ता के कंप्यूटर को संक्रमित कर सके। यह एक कारण है कि ई-मेल में अनपेक्षित या संदिग्ध ईमेल अनुलग्नक को खोलना खतरनाक है।[46][47] अज्ञात व्यक्तियों या संगठनों से ई-मेल में अटैचमेंट नहीं खोलने से वायरस के अनुबंध की संभावना को कम करने में मदद मिल सकती है, कुछ परिस्थितियों में, वायरस को डिज़ाइन किया गया है ताकि ई-मेल एक प्रतिष्ठित संगठन(जैसे, एक प्रमुख) से प्रतीत हो। बैंक या क्रेडिट कार्ड कंपनी)।

बूट अचल वायरस विशेष रूप से बूट अचल और/या मास्टर बूट दस्तावेज़ को लक्षित करते हैं[48](MBR) होस्ट की हार्ड डिस्क ड्राइव , ठोस राज्य ड्राइव , या रिमूवेबल स्टोरेज मीडिया(तीव्र गति से चलाना , फ्लॉपी डिस्क , आदि)।[49] बूट अचल में कंप्यूटर वायरस के संचरण का सबसे साधारण तरीका फिजिकल मीडिया है। ड्राइव के VBR को पढ़ते समय, कंप्यूटर से जुड़ी संक्रमित फ़्लॉपी डिस्क या USB फ्लैश ड्राइव डेटा स्थानांतरित करेगी, और फिर उपलब्धा बूट कोड को संशोधित या बदल देगी। अगली बार जब कोई उपयोगकर्ता डेस्कटॉप शुरू करने का प्रयास करता है, तो वायरस तुरंत लोड हो जाएगा और मास्टर बूट रिकॉर्ड के भाग के रूप में चलेगा।[50] ईमेल वायरस वे वायरस होते हैं जो जानबूझकर, गलती से नहीं, फैलाने के लिए ईमेल सिस्टम का उपयोग करते हैं। जबकि वायरस से संक्रमित फाइलें गलती से ईमेल अनुलग्नक के रूप में भेजी जा सकती हैं, ईमेल वायरस ईमेल सिस्टम के कार्यों के बारे में जानते हैं। वे सामान्यतः एक विशिष्ट प्रकार के ईमेल सिस्टम को लक्षित करते हैं(माइक्रोसॉफ्ट आउटलुक सबसे अधिक उपयोग किया जाता है), विभिन्न स्रोतों से ईमेल पते प्राप्त करते हैं, और भेजे गए सभी ईमेल में स्वयं की प्रतियां संलग्न कर सकते हैं, या संलग्नक के रूप में स्वयं की प्रतियों वाले ईमेल संदेश उत्पन्न कर सकते हैं।[51]

जांच

उपयोगकर्ताओं द्वारा पता लगाने से बचने के लिए, कुछ वायरस विभिन्न प्रकार के भ्रम का प्रयोग करते हैं। कुछ पुराने वायरस, विशेष रूप से डॉस प्लेटफॉर्म पर, यह सुनिश्चित करते हैं कि फ़ाइल के वायरस से संक्रमित होने पर होस्ट फ़ाइल की अंतिम संशोधित तिथि वही रहती है। यह दृष्टिकोण एंटीवायरस सॉफ़्टवेयर को अनभिज्ञ नहीं बनाता है, हालाँकि, विशेष रूप से वे जो फ़ाइल परिवर्तनों पर चक्रीय अतिरेक जाँच को बनाए रखते हैं और दिनांकित करते हैं।[52] कुछ वायरस फाइलों का आकार बढ़ाए बिना या फाइलों को नुकसान पहुंचाए बिना फाइलों को संक्रमित कर सकते हैं। वे निष्पादन योग्य फ़ाइलों के अप्रयुक्त क्षेत्रों को अधिलेखित करके इसे पूरा करते हैं। इन्हें कैविटी वायरस कहा जाता है। उदाहरण के लिए, CIH वायरस, या चेरनोबिल वायरस, पोर्टेबल निष्पादन योग्य फ़ाइलों को संक्रमित करता है। क्योंकि उन फ़ाइलों में बहुत से खाली स्थान होते हैंवायरस स्थान , जो लंबाई में 1 किलोबाइट था, फ़ाइल के आकार में नहीं बढ़ा।[53] कुछ वायरस एंटीवायरस सॉफ़्टवेयर से जुड़े कार्यों का पता लगाने से पहले ही उनका पता लगाने से बचने की कोशिश करते हैं(उदाहरण के लिए, कॉन्फिकर सेल्फ-डिफेंस)। एक वायरस सिस्टम प्रक्रिया(कंप्यूटिंग) की सूची में स्वयं को न दिखाकर या किसी विश्वसनीय प्रक्रिया के भीतर स्वयं को छिपाकर rootkit का उपयोग करके अपनी उपस्थिति को छुपा सकता है।[54] 2010 के दशक में, जैसे-जैसे कंप्यूटर और ऑपरेटिंग सिस्टम बड़े और अधिक जटिल होते गए, पुरानी छिपने की तकनीकों को अद्यतन या प्रतिस्थापित करने की आवश्यकता थी। कंप्यूटर को वायरस से बचाने के लिए फ़ाइल सिस्टम को हर तरह की फ़ाइल एक्सेस के लिए विस्तृत और स्पष्ट अनुमति की ओर माइग्रेट करने की आवश्यकता हो सकती है।[citation needed]

रीड रिक्वेस्ट इंटरसेप्ट्स

जबकि कुछ प्रकार के एंटीवायरस सॉफ़्टवेयर चुपके तंत्र का मुकाबला करने के लिए विभिन्न तकनीकों का उपयोग करते हैं, एक बार संक्रमण होने के बाद सिस्टम को साफ करने के लिए कोई सहारा अविश्वसनीय होता है। माइक्रोसॉफ्ट विंडोज ऑपरेटिंग सिस्टम में, NTFS फाइल सिस्टम मालिकाना है। यह एंटीवायरस सॉफ़्टवेयर को थोड़ा विकल्प छोड़ देता है लेकिन ऐसे अनुरोधों को संभालने वाली विंडोज़ फ़ाइलों को पढ़ने का अनुरोध भेजने के लिए। कुछ वायरस ऑपरेटिंग सिस्टम के अनुरोधों को रोककर एंटीवायरस सॉफ़्टवेयर को धोखा देते हैं। एक वायरस संक्रमित फ़ाइल को पढ़ने के लिए अनुरोध को रोककर, अनुरोध को स्वयं संभाल कर, और फ़ाइल के एक असंक्रमित संस्करण को एंटीवायरस सॉफ़्टवेयर में वापस करके छिपा सकता है। इंटरसेप्शन वास्तविक ऑपरेटिंग सिस्टम फ़ाइलों के कोड अन्तःक्षेप द्वारा हो सकता है जो रीड रिक्वेस्ट को हैंडल करेगा। इस प्रकार, वायरस का पता लगाने का प्रयास करने वाले एक एंटीवायरस सॉफ़्टवेयर को या तो संक्रमित फ़ाइल को पढ़ने की अनुमति नहीं दी जाएगी, या उसी फ़ाइल के असंक्रमित संस्करण के साथ पढ़ने का अनुरोध किया जाएगा।[55] गुप्त वायरसों से बचने का एकमात्र विश्वसनीय तरीका एक ऐसे माध्यम से बूट करना है जिसे स्पष्ट माना जाता है। सुरक्षा सॉफ़्टवेयर का उपयोग तब निष्क्रिय ऑपरेटिंग सिस्टम फ़ाइलों की जाँच के लिए किया जा सकता है। अधिकांश सुरक्षा सॉफ़्टवेयर वायरस हस्ताक्षरों पर निर्भर करते हैं, या वे ह्यूरिस्टिक विश्लेषण को नियोजित करते हैं।[56][57] सुरक्षा सॉफ़्टवेयर विंडोज OS फ़ाइलों के लिए फ़ाइल हैश(कंप्यूटिंग) के डेटाबेस का भी उपयोग कर सकता है, इसलिए सुरक्षा सॉफ़्टवेयर परिवर्तित फ़ाइलों की पहचान कर सकता है, और विंडोज स्थापना मीडिया से उन्हें प्रामाणिक संस्करणों के साथ बदलने का अनुरोध कर सकता है। विंडोज़ के पुराने संस्करणों में, विंडोज़ में संग्रहीत विंडोज़ ओएस फाइलों के क्रिप्टोग्राफ़िक हैश फ़ंक्शन फ़ाइल करें- फ़ाइल अखंडता/प्रामाणिकता को जांचने की अनुमति देने के लिए-ओवरराइट किया जा सकता है ताकि सिस्टम फाइल चेकर रिपोर्ट करे कि परिवर्तित सिस्टम फ़ाइलें प्रामाणिक हैं, इसलिए फ़ाइल हैश का उपयोग करना परिवर्तित फ़ाइलों के लिए स्कैन करना सदैव संक्रमण खोजने की गारंटी नहीं देगा।[58]

स्व-संशोधन

अधिकांश आधुनिक एंटीवायरस प्रोग्राम तथाकथित वायरस हस्ताक्षरों के लिए उन्हें स्कैन करके सामान्य प्रोग्राम के अंदर वायरस-पैटर्न खोजने का प्रयास करते हैं।[59] वायरस की पहचान करते समय विभिन्न एंटीवायरस प्रोग्राम विभिन्न खोज विधियों को नियोजित करेंगे। यदि कोई वायरस स्कैनर फ़ाइल में इस तरह का पैटर्न पाता है, तो यह सुनिश्चित करने के लिए अन्य जांच करेगा कि उसने वायरस पाया है, न कि केवल एक निर्दोष फ़ाइल में संयोग अनुक्रम, इससे पहले कि वह उपयोगकर्ता को सूचित करे कि फ़ाइल संक्रमित है। उपयोगकर्ता तब हटा सकता है, या(कुछ परिस्थितियों में) संक्रमित फ़ाइल को साफ या ठीक कर सकता है। कुछ वायरस ऐसी तकनीकों का प्रयोग करते हैं जो हस्ताक्षर के माध्यम से पता लगाना कठिन बना देती हैं लेकिन शायद असंभव नहीं। ये वायरस प्रत्येक संक्रमण पर अपना कोड संशोधित करते हैं। अर्थात्, प्रत्येक संक्रमित फ़ाइल में वायरस का एक अलग संस्करण होता है।[citation needed] सिग्नेचर डिटेक्शन से बचने का एक तरीका यह है कि वायरस के शरीर को एनकोड(एनकोड) करने के लिए सरल कूटलेखन का उपयोग किया जाए, केवल एन्क्रिप्शन मॉड्यूल और स्पष्ट पाठ में एक स्थिर क्रिप्टोग्राफ़िक कुंजी को छोड़ दिया जाए जो एक संक्रमण से दूसरे संक्रमण में नहीं बदलता है।[60] इस स्थिति में, वायरस में एक छोटा डिक्रिप्टिंग मॉड्यूल और वायरस कोड की एक एन्क्रिप्टेड कॉपी होती है। यदि वायरस को प्रत्येक संक्रमित फ़ाइल के लिए एक अलग कुंजी के साथ एन्क्रिप्ट किया गया है, तो वायरस का एकमात्र हिस्सा जो स्थिर रहता है वह डिक्रिप्टिंग मॉड्यूल है, जो(उदाहरण के लिए) अंत में जोड़ा जाएगा। इस परिस्थिति में, एक वायरस स्कैनर सीधे हस्ताक्षर का उपयोग करके वायरस का पता नहीं लगा सकता है, लेकिन यह अभी भी डिक्रिप्टिंग मॉड्यूल का पता लगा सकता है, जो अभी भी वायरस का अप्रत्यक्ष पता लगाना संभव बनाता है। चूंकि ये सममित कुंजियां होंगी, संक्रमित मेजबान पर संग्रहीत, अंतिम वायरस को डिक्रिप्ट करना पूरी तरह से संभव है, लेकिन इसकी आवश्यकता नहीं है, क्योंकि स्व-संशोधित कोड इतनी दुर्लभ है कि वायरस स्कैनर के लिए कुछ खोजने के लिए पर्याप्त कारण हो सकता है कम से कम फ़ाइल को संदिग्ध के रूप में चिह्नित करें।[citation needed] एक पुराना लेकिन सुगठित तरीका अंकगणितीय संक्रियाओं जैसे जोड़ या घटाव का उपयोग और तार्किक स्थितियों जैसे अनन्य या, का उपयोग होगा।[61] जहां एक वायरस में प्रत्येक बाइट एक स्थिरांक के साथ होता है ताकि डिक्रिप्शन के लिए अनन्य-या ऑपरेशन को केवल दोहराया जाना पड़े। किसी कोड के लिए स्वयं को संशोधित करना संदेहास्पद है, इसलिए एन्क्रिप्शन/डिक्रिप्शन करने वाला कोड कई वायरस परिभाषाओं में हस्ताक्षर का हिस्सा हो सकता है।[citation needed] एक सरल पुराने दृष्टिकोण में एक कुंजी का उपयोग नहीं किया गया था, जहां एन्क्रिप्शन में केवल बिना किसी पैरामीटर के संचालन सम्मिलित थे, जैसे वृद्धि और कमी, बिटवाइज़ रोटेशन, अंकगणित निषेध और तार्किक नहीं।[61]कुछ वायरस, जिन्हें पॉलिमॉर्फिक वायरस कहा जाता है, एक निष्पादन योग्य के अंदर एन्क्रिप्शन का एक साधन नियोजित करेगा जिसमें वायरस को कुछ घटनाओं के तहत एन्क्रिप्ट किया गया है, जैसे कि वायरस स्कैनर को अपडेट के लिए अक्षम किया जा रहा है या कंप्यूटर को रिबूट(कंप्यूटिंग) किया जा रहा है।[62] इसे क्रिप्टोवाइरोलॉजी कहा जाता है।

बहुरूपी कोड पहली तकनीक थी जिसने वायरस स्कैनर के लिए एक गंभीर खतरा(कंप्यूटर) उत्पन्न किया था। नियमित एन्क्रिप्टेड वायरस की तरह, एक बहुरूपी वायरस फ़ाइलों को स्वयं की एक एन्क्रिप्टेड प्रति के साथ संक्रमित करता है, जिसे डिक्रिप्शन मॉड्यूल द्वारा डिकोड किया जाता है। बहुरूपी वायरस के परिस्थिति में, हालांकि, यह डिक्रिप्शन मॉड्यूल भी प्रत्येक संक्रमण पर संशोधित किया जाता है। एक अच्छी तरह से लिखे गए बहुरूपी वायरस में कोई भी भाग नहीं होता है जो संक्रमणों के बीच समान रहता है, जिससे हस्ताक्षर का उपयोग करके सीधे इसका पता लगाना बहुत मुश्किल हो जाता है।[63][64] एंटीवायरस सॉफ़्टवेयर एक एमुलेटर का उपयोग करके वायरस को डिक्रिप्ट करके या एन्क्रिप्टेड वायरस बॉडी के सांख्यिकीय पैटर्न विश्लेषण द्वारा इसका पता लगा सकता है। पॉलीमॉर्फिक कोड को सक्षम करने के लिए, वायरस के पास अपने एन्क्रिप्टेड बॉडी में कहीं एक बहुरूपी इंजन(जिसे म्यूटेटिंग इंजन या परिवर्तन इंजन भी कहा जाता है) होना चाहिए। ऐसे इंजन कैसे काम करते हैं, इस पर तकनीकी विवरण के लिए बहुरूपी कोड देखें।[65] कुछ वायरस बहुरूपी कोड को इस तरह से नियोजित करते हैं जो वायरस की उत्परिवर्तन दर को महत्वपूर्ण रूप से बाधित करता है। उदाहरण के लिए, एक वायरस को समय के साथ केवल थोड़ा सा उत्परिवर्तित करने के लिए प्रोग्राम किया जा सकता है, या जब यह किसी ऐसे कंप्यूटर पर फ़ाइल को संक्रमित करता है जिसमें पहले से ही वायरस की प्रतियां होती हैं, तो इसे उत्परिवर्तन से बचने के लिए प्रोग्राम किया जा सकता है। इस तरह के धीमे पॉलीमॉर्फिक कोड का उपयोग करने का लाभ यह है कि यह एंटीवायरस अनुभवीों और जांचकर्ताओं के लिए वायरस के प्रतिनिधि नमूने प्राप्त करना अधिक कठिन बना देता है, क्योंकि बैट फाइलें जो एक बार में संक्रमित होती हैं, उनमें सामान्यतः वायरस के समान या समान नमूने होते हैं। इससे इस बात की अधिक संभावना होगी कि वायरस स्कैनर द्वारा पता लगाना अविश्वसनीय होगा, और यह कि वायरस के कुछ उदाहरण पता लगाने से बचने में सक्षम हो सकते हैं।

अनुकरण द्वारा पता लगाए जाने से बचने के लिए, कुछ वायरस हर बार स्वयं को पूरी तरह से फिर से लिखते हैं जब वे नए निष्पादनयोग्य को संक्रमित करते हैं। कहा जाता है कि इस तकनीक का उपयोग करने वाले वायरस रूपांतरित कोड में होते हैं। कायापलट को सक्षम करने के लिए, एक रूपांतरित इंजन की आवश्यकता होती है। एक मेटामॉर्फिक वायरस सामान्यतः बहुत बड़ा और जटिल होता है। उदाहरण के लिए, W32/Simile में सभा की भाषा कोड की 14,000 से अधिक लाइनें सम्मिलित हैं, जिनमें से 90% मेटामॉर्फिक इंजन का हिस्सा है।[66][67]

प्रभाव

नुकसान सिस्टम की विफलता, डेटा को डिलीट करने, कंप्यूटर संसाधनों को बर्बाद करने, रखरखाव की लागत में वृद्धि या व्यक्तिगत जानकारी चोरी करने के कारण होता है।[10]भले ही कोई भी एंटीवायरस सॉफ़्टवेयर सभी कंप्यूटर वायरस(विशेष रूप से नए वाले) को उजागर नहीं कर सकता है, कंप्यूटर सुरक्षा शोधकर्ता सक्रिय रूप से एंटीवायरस समाधानों को सक्षम करने के लिए नए तरीकों की खोज कर रहे हैं ताकि वे व्यापक रूप से वितरित होने से पहले उभरते वायरस का अधिक प्रभावी ढंग से पता लगा सकें।[68] एक पावर वायरस एक कंप्यूटर प्रोग्राम है जो अधिकतम सीपीयू पावर अपव्यय(केंद्रीय प्रसंस्करण इकाइयों के लिए तापीय ऊर्जा उत्पादन) तक पहुंचने के लिए विशिष्ट मशीन कोड निष्पादित करता है। कंप्यूटर कूलिंग उपकरण को अधिकतम शक्ति के अतिरिक्त थर्मल डिज़ाइन पावर तक बिजली को फैलाने के लिए डिज़ाइन किया गया है, और एक पावर वायरस सिस्टम को ज़्यादा गरम करने का कारण बन सकता है यदि उसके पास प्रोसेसर को रोकने के लिए तर्क नहीं है। इससे स्थायी शारीरिक क्षति हो सकती है। पावर वायरस दुर्भावनापूर्ण हो सकते हैं, लेकिन प्रायः उत्पाद के डिजाइन चरण के दौरान या उत्पाद बेंचमार्क(कंप्यूटिंग) के लिए कंप्यूटर घटकों के एकीकरण परीक्षण और थर्मल परीक्षण के लिए उपयोग किए जाने वाले परीक्षण सॉफ़्टवेयर के सूट होते हैं।[69] सॉफ़्टवेयर परीक्षण अनुप्रयोग समान प्रोग्राम होते हैं जिनका पावर वायरस(उच्च CPU उपयोग) के समान प्रभाव होता है लेकिन उपयोगकर्ता के नियंत्रण में रहते हैं। उनका उपयोग सीपीयू के परीक्षण के लिए किया जाता है, उदाहरण के लिए, overclocking करते समय। खराब लिखित कार्यक्रम में स्पिनलॉक समान लक्षण पैदा कर सकता है, यदि यह पर्याप्त रूप से लंबे समय तक रहता है।

अलग-अलग माइक्रो-आर्किटेक्चर को सामान्यतः अपनी अधिकतम शक्ति को हिट करने के लिए अलग-अलग मशीन कोड की आवश्यकता होती है। ऐसे मशीन कोड के उदाहरण CPU संदर्भ सामग्री में वितरित प्रतीत नहीं होते हैं।[70]

संक्रमण वैक्टर

जैसा कि सॉफ्टवेयर को प्रायः सिस्टम संसाधनों के अनधिकृत उपयोग को रोकने के लिए सुरक्षा सुविधाओं के साथ डिज़ाइन किया जाता है, कई वायरस सुरक्षा बग ों का शोषण और हेरफेर करते हैं, जो कि सिस्टम या एप्लिकेशन सॉफ़्टवेयर में मैलवेयर # सुरक्षा दोष हैं, स्वयं को फैलाने और अन्य कंप्यूटरों को संक्रमित करने के लिए। सॉफ्टवेयर इंजीनियरिंग रणनीतियाँ जो बड़ी संख्या में बग उत्पन्न करती हैं, सामान्यतः वायरस के लिए संभावित शोषण(कंप्यूटर सुरक्षा) छिद्र या प्रवेश द्वार भी उत्पन्न करती हैं।

स्वयं को दोहराने के लिए, एक वायरस को कोड निष्पादित करने और मेमोरी में लिखने की अनुमति दी जानी चाहिए। इस कारण से, कई वायरस स्वयं को निष्पादन योग्य फाइलों से जोड़ लेते हैं जो वैध कार्यक्रमों का हिस्सा हो सकते हैं(कोड अन्तःक्षेप देखें)। यदि कोई उपयोगकर्ता संक्रमित प्रोग्राम लॉन्च करने का प्रयास करता है, तो वायरस कोड को एक साथ निष्पादित किया जा सकता है।[71] दस्तावेज़ विस्तारण का उपयोग करने वाले ऑपरेटिंग सिस्टम में, एक्सटेंशन को डिफ़ॉल्ट रूप से उपयोगकर्ता से छुपाया जा सकता है। यह एक ऐसी फ़ाइल बनाना संभव बनाता है जो उपयोगकर्ता को दिखाई देने वाली फ़ाइल से भिन्न प्रकार की हो। उदाहरण के लिए, एक निष्पादन योग्य बनाया जा सकता है और "चित्र.png.exe" नाम दिया जा सकता है, जिसमें उपयोगकर्ता केवल "चित्र.png" और इसलिए मानता है कि यह फाइल एक डिजिटल छवि है और सबसे अधिक संभावना सुरक्षित है, फिर भी जब खोला जाता है, तो यह क्लाइंट मशीन पर निष्पादन योग्य चलाता है।[72] फ्लैश ड्राइव जैसे हटाने योग्य मीडिया पर वायरस स्थापित हो सकते हैं। ड्राइव को सरकारी भवन या अन्य लक्ष्य के पार्किंग स्थल में छोड़ा जा सकता है, उम्मीद है कि उत्सुक उपयोगकर्ता ड्राइव को कंप्यूटर में डालेंगे। 2015 के एक प्रयोग में, मिशिगन विश्वविद्यालय के शोधकर्ताओं ने पाया कि 45-98 प्रतिशत उपयोगकर्ता अज्ञात मूल के फ्लैश ड्राइव में प्लग इन करेंगे।[73]

अधिकांश वायरस माइक्रोसॉफ्ट विंडोज चलाने वाले सिस्टम को लक्षित करते हैं। यह माइक्रोसॉफ्ट के डेस्कटॉप कंप्यूटर उपयोगकर्ताओं के बड़े बाजार शेयर के कारण है।[74] नेटवर्क पर सॉफ्टवेयर सिस्टम की विविधता वायरस और मैलवेयर की विनाशकारी क्षमता को सीमित करती है।[75] खुला स्रोत सॉफ्टवेयर | लिनक्स जैसे ओपन-सोर्स ऑपरेटिंग सिस्टम उपयोगकर्ताओं को विभिन्न प्रकार के डेस्कटॉप वातावरण , पैकेजिंग टूल आदि से चुनने की अनुमति देते हैं, जिसका अर्थ है कि इनमें से किसी भी सिस्टम को लक्षित करने वाला दुर्भावनापूर्ण कोड केवल सभी उपयोगकर्ताओं के सबसेट को प्रभावित करेगा। कई विंडोज उपयोगकर्ता अनुप्रयोगों के एक ही सेट को चला रहे हैं, जिससे बड़ी संख्या में मेजबानों पर समान कारनामों को लक्षित करके वायरस को माइक्रोसॉफ्ट विंडोज सिस्टम के बीच तेजी से फैलने में सक्षम बनाया जा सकता है।[76][77][78][79]

जबकि सामान्य रूप से लिनक्स और यूनिक्स ने सामान्य उपयोगकर्ताओं को बिना अनुमति के ऑपरेटिंग सिस्टम के वातावरण में बदलाव करने से सदैव रोका है, विंडोज उपयोगकर्ताओं को सामान्यतः इन परिवर्तनों को करने से नहीं रोका जाता है, जिसका अर्थ है कि वायरस आसानी से विंडोज होस्ट पर पूरे सिस्टम का नियंत्रण हासिल कर सकते हैं। विंडोज XP जैसे समकालीन संस्करणों में सिस्टम व्यवस्थापक खातों के व्यापक उपयोग के कारण यह अंतर आंशिक रूप से जारी रहा है। 1997 में, शोधकर्ताओं ने लिनक्स के लिए एक वायरस बनाया और जारी किया - जिसे आनंद(वायरस) के रूप में जाना जाता है।[80] हालाँकि, ब्लिस के लिए आवश्यक है कि उपयोगकर्ता इसे स्पष्ट रूप से चलाए, और यह केवल उन प्रोग्रामों को संक्रमित कर सकता है जिन्हें संशोधित करने के लिए उपयोगकर्ता की पहुँच है। विंडोज उपयोगकर्ताओं के विपरीत, अधिकांश यूनिक्स उपयोगकर्ता व्यवस्थापक या सुपरयूजर के रूप में लॉग इन करें नहीं करते हैं सॉफ़्टवेयर स्थापित या कॉन्फ़िगर करने के अलावा रूट उपयोगकर्ता; नतीजतन, भले ही कोई उपयोगकर्ता वायरस चलाता है, यह उनके ऑपरेटिंग सिस्टम को नुकसान नहीं पहुंचा सकता। ब्लिस वायरस कभी व्यापक नहीं हुआ, और मुख्य रूप से एक शोध जिज्ञासा बनी हुई है। इसके निर्माता ने बाद में स्रोत कोड को यूज़नेट पर पोस्ट किया, जिससे शोधकर्ताओं को यह देखने की अनुमति मिली कि यह कैसे काम करता है।[81]

कंप्यूटर नेटवर्क के व्यापक होने से पहले, अधिकांश वायरस हटाने योग्य मीडिया , विशेष रूप से फ्लॉपी डिस्क पर फैल गए थे। निजी कंप्यूटर के शुरुआती दिनों में, कई उपयोगकर्ता नियमित रूप से फ्लॉपी पर सूचनाओं और कार्यक्रमों का आदान-प्रदान करते थे। कुछ वायरस इन डिस्क पर संग्रहीत प्रोग्रामों को संक्रमित करके फैलते हैं, जबकि अन्य ने स्वयं को डिस्क बूट अचल में स्थापित किया, यह सुनिश्चित करते हुए कि जब उपयोगकर्ता डिस्क से कंप्यूटर को बूट करता है, सामान्यतः अनजाने में चला जाता है। युग के व्यक्तिगत कंप्यूटर एक फ्लॉपी से पहले बूट करने का प्रयास करते थे यदि एक को ड्राइव में छोड़ दिया गया होता। जब तक फ्लॉपी डिस्क उपयोग से बाहर नहीं हो जाती, तब तक यह सबसे सफल संक्रमण रणनीति थी और कई वर्षों तक बूट अचल वायरस वाइल्ड में सबसे साधारण थे। 1980 के दशक में पारंपरिक कंप्यूटर वायरस सामने आए, जो पर्सनल कंप्यूटर के प्रसार और बुलेटिन बोर्ड सिस्टम(BBS), मोडम के उपयोग और सॉफ्टवेयर शेयरिंग में परिणामी वृद्धि से प्रेरित थे। बुलेटिन बोर्ड-संचालित सॉफ़्टवेयर शेयरिंग ने सीधे तौर पर ट्रोजन हॉर्स(कंप्यूटिंग) प्रोग्राम के प्रसार में योगदान दिया, और वायरस लोकप्रिय रूप से व्यापार किए जाने वाले सॉफ़्टवेयर को संक्रमित करने के लिए लिखे गए थे। शेयरवेयर और कॉपीराइट उल्लंघन सॉफ्टवेयर बीबीएस पर वायरस के लिए समान रूप से सामान्य वेक्टर(मैलवेयर) थे।[82]Cite error: Invalid <ref> tag; invalid names, e.g. too many क्लस्टरर्ड फ़ाइल सिस्टम#वितरित फ़ाइल सिस्टम या अन्य कंप्यूटरों द्वारा एक्सेस की जाने वाली फ़ाइल सिस्टम पर फ़ाइलों को संक्रमित करके वायरस अन्य कंप्यूटरों में फैलने की संभावना बढ़ा सकते हैं। [83]

1990 के दशक के मध्य से मैक्रो वायरस साधारण हो गए हैं। इनमें से अधिकांश वायरस माइक्रोसॉफ्ट वर्ड और माइक्रोसॉफ्ट एक्सेल जैसे माइक्रोसॉफ्ट प्रोग्राम के लिए स्क्रिप्टिंग भाषाओं में लिखे गए हैं और दस्तावेज़ों और स्प्रेडशीट को संक्रमित करके पूरे माइक्रोसॉफ्ट ऑफिस में फैल गए हैं। चूँकि वर्ड और एक्सेल Mac OS के लिए भी उपलब्ध थे, अधिकांश Macintosh में भी फैल सकते थे। हालाँकि इनमें से अधिकांश वायरसों में संक्रमित ईमेल भेजने की क्षमता नहीं थी, लेकिन वे वायरस जो माइक्रोसॉफ्ट आउटलुक घटक वस्तु मॉडल(COM) इंटरफ़ेस का लाभ उठाते थे। [84][85] माइक्रोसॉफ्ट वर्ड के कुछ पुराने संस्करण मैक्रोज़ को अतिरिक्त रिक्त रेखाओं के साथ स्वयं को दोहराने की अनुमति देते हैं। यदि दो मैक्रो वायरस एक साथ एक दस्तावेज़ को संक्रमित करते हैं, तो दोनों का संयोजन, यदि स्व-प्रतिकृति भी है, तो दोनों के मिलन के रूप में प्रकट हो सकता है और संभावित रूप से माता-पिता से एक अद्वितीय वायरस के रूप में पहचाना जाएगा।[86] एक वायरस एक संक्रमित मशीन पर संग्रहीत सभी संपर्कों(जैसे, मित्रों और सहकर्मियों के ई-मेल पते) को त्वरित संदेश के रूप में यूनिफ़ॉर्म रिसोर्स लोकेटर भी भेज सकता है। यदि प्राप्तकर्ता, यह सोचकर कि लिंक किसी मित्र(विश्वसनीय स्रोत) से है, वेबसाइट के लिंक का अनुसरण करता है, तो साइट पर होस्ट किया गया वायरस इस नए कंप्यूटर को संक्रमित करने और प्रसार जारी रखने में सक्षम हो सकता है।[87] क्रॉस साइट स्क्रिप्टिंग का उपयोग करके फैलने वाले वायरस को पहली बार 2002 में रिपोर्ट किया गया था,[88] और 2005 में अकादमिक रूप से प्रदर्शित किए गए थे।[89] वाइल्ड में क्रॉस-साइट स्क्रिप्टिंग वायरस के कई उदाहरण हैं, सैमी(कंप्यूटर वर्म)(सैमी वर्म के साथ) और Yahoo! जैसी वेबसाइटों का शोषण करते हैं।

प्रत्युत्तर

1989 में ADAPSO सॉफ्टवेयर उद्योग प्रभाग ने डीलिंग विथ इलेक्ट्रॉनिक वैंडलिज्म प्रकाशित किया,[90] जिसमें उन्होंने ग्राहक विश्वास खोने के अतिरिक्त संकट से डेटा हानि के संकट का अनुसरण किया।[91][92][93]

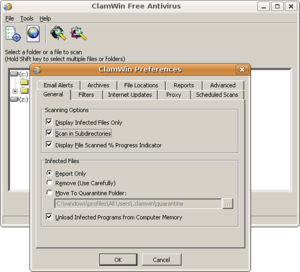

कई उपयोगकर्ता एंटीवायरस सॉफ़्टवेयर स्थापित करते हैं जो ज्ञात वायरस का पता लगा सकते हैं और समाप्त कर सकते हैं जब कंप्यूटर निष्पादन योग्य फ़ाइल को डाउनलोड करने या चलाने का प्रयास करता है(जिसे ईमेल अटैचमेंट के रूप में वितरित किया जा सकता है, या यूएसबी फ्लैश ड्राइव सुरक्षा#मालवेयर संक्रमण, उदाहरण के लिए)। कुछ एंटीवायरस सॉफ़्टवेयर ज्ञात दुर्भावनापूर्ण वेबसाइटों को ब्लॉक कर देते हैं जो मैलवेयर इंस्टॉल करने का प्रयास करती हैं। एंटीवायरस सॉफ़्टवेयर वायरस संचारित करने के लिए होस्ट की अंतर्निहित क्षमता को नहीं बदलता है। उपयोगकर्ताओं को अपने सॉफ़्टवेयर को पैच(कंप्यूटिंग) मैलवेयर # भेद्यता(छिद्र) के लिए नियमित रूप से अपडेट करना चाहिए। नवीनतम संकट(कंप्यूटर) को पहचानने के लिए एंटीवायरस सॉफ़्टवेयर को भी नियमित रूप से अपडेट करने की आवश्यकता होती है। ऐसा इसलिए है क्योंकि दुर्भावनापूर्ण हैकर और अन्य व्यक्ति सदैव नए वायरस बना रहे होते हैं। जर्मन AV-TEST संस्थान विंडोज के लिए एंटीवायरस सॉफ़्टवेयर का मूल्यांकन प्रकाशित करता है[94] और एंड्राइड,[95] माइक्रोसॉफ्ट विंडोज एंटीवायरस और एंटी-मैलवेयर सॉफ़्टवेयर के उदाहरणों में वैकल्पिक माइक्रोसॉफ्ट सुरक्षा आवश्यकताएँ सम्मिलित हैं[96](विंडोज XP, विस्टा और विंडोज 7 के लिए) रीयल-टाइम सुरक्षा के लिए, विंडोज दुर्भावनापूर्ण सॉफ़्टवेयर निष्कासन उपकरण[97](अब विंडोज़ अपडेट के साथ सम्मिलित है। पैच मंगलवार, प्रत्येक महीने के दूसरे मंगलवार को विंडोज(सुरक्षा) अपडेट), और विंडोज़ रक्षक(विंडोज एक्सपी के परिस्थिति में एक वैकल्पिक डाउनलोड)।[98] इसके अतिरिक्त, कई सक्षम एंटीवायरस सॉफ़्टवेयर प्रोग्राम इंटरनेट से मुफ्त डाउनलोड के लिए उपलब्ध हैं(सामान्यतः गैर-व्यावसायिक उपयोग के लिए प्रतिबंधित)।[99] ऐसे कुछ नि:शुल्क कार्यक्रम लगभग व्यावसायिक जितने ही अच्छे हैं[100] सामान्य मैलवेयर # भेद्यता को सामान्य भेद्यता और संकट निर्दिष्ट किया गया है और यूएस राष्ट्रीय भेद्यता डेटाबेस में सूचीबद्ध किया गया है। सेकुनिया # पीएसआई[101] सॉफ़्टवेयर का एक उदाहरण है, जो व्यक्तिगत उपयोग के लिए मुफ़्त है, जो पुराने सॉफ़्टवेयर के लिए एक पीसी की जाँच करेगा, और इसे अपडेट करने का प्रयास करेगा। रैंसमवेयर(मैलवेयर) और फ़िशिंग घोटाला अलर्ट इंटरनेट अपराध शिकायत केंद्र बाहरी लिंक पर प्रेस विज्ञप्ति के रूप में दिखाई देते हैं। रैंसमवेयर एक वायरस है जो उपयोगकर्ता की स्क्रीन पर एक संदेश पोस्ट करता है जिसमें कहा गया है कि फिरौती का भुगतान किए जाने तक स्क्रीन या सिस्टम लॉक या अनुपयोगी रहेगा। फ़िशिंग एक धोखा है जिसमें दुर्भावनापूर्ण व्यक्ति पासवर्ड या अन्य व्यक्तिगत जानकारी प्रकट करने के लिए लक्षित व्यक्ति को समझाने के लक्ष्य के साथ मित्र, कंप्यूटर सुरक्षा विशेषज्ञ, या अन्य परोपकारी व्यक्ति होने का दिखावा करता है।

सामान्यतः उपयोग किए जाने वाले अन्य निवारक उपायों में समय पर ऑपरेटिंग सिस्टम अपडेट, सॉफ़्टवेयर अपडेट, सावधान इंटरनेट ब्राउज़िंग(वेबसाइटों से बचना) और केवल विश्वसनीय सॉफ़्टवेयर की स्थापना सम्मिलित है।[102] कुछ ब्राउज़र उन साइटों को फ़्लैग करते हैं जिनकी गूगल को रिपोर्ट कर दी गई है और जिनकी पुष्टि गूगल द्वारा मैलवेयर होस्ट करने के रूप में की गई है।[103][104] एंटीवायरस सॉफ़्टवेयर एप्लिकेशन वायरस का पता लगाने के लिए दो सामान्य विधियों का उपयोग करता है, जैसा कि एंटीवायरस सॉफ़्टवेयर पहचान विधि लेख में वर्णित है। वायरस का पता लगाने का पहला और अब तक का सबसे साधारण तरीका वायरस हस्ताक्षर परिभाषाओं की एक सूची का उपयोग कर रहा है। यह कंप्यूटर की मेमोरी(इसकी यादृच्छिक अभिगम स्मृति(रैम), और बूट अचल) की सामग्री और फिक्स्ड या रिमूवेबल ड्राइव(हार्ड ड्राइव, फ्लॉपी ड्राइव, या यूएसबी फ्लैश ड्राइव) पर संग्रहीत फाइलों की जांच करके और उन फाइलों की तुलना करके काम करता है। ज्ञात वायरस हस्ताक्षरों का एक डेटाबेस वायरस सिग्नेचर केवल कोड के तार हैं जो अलग-अलग वायरस की पहचान करने के लिए उपयोग किए जाते हैं; प्रत्येक वायरस के लिए, एंटीवायरस डिज़ाइनर एक अद्वितीय हस्ताक्षर स्ट्रिंग चुनने का प्रयास करता है जो वैध प्रोग्राम में नहीं मिलेगा। विभिन्न एंटीवायरस प्रोग्राम वायरस की पहचान करने के लिए विभिन्न हस्ताक्षरों का उपयोग करते हैं। इस पता लगाने के तरीके का नुकसान यह है कि उपयोगकर्ता केवल उन वायरस से सुरक्षित हैं जो उनके नवीनतम वायरस परिभाषा अद्यतन में हस्ताक्षर द्वारा पहचाने गए हैं, और नए वायरस से सुरक्षित नहीं हैं(शून्य-दिन का प्रभाव देखें)।[105] वायरस खोजने की दूसरी विधि सामान्य वायरस व्यवहारों के आधार पर ह्यूरिस्टिक(कंप्यूटर विज्ञान) एल्गोरिदम का उपयोग करना है। यह पद्धति नए वायरस का पता लगा सकती है जिसके लिए एंटीवायरस सुरक्षा फर्मों ने अभी तक एक हस्ताक्षर को परिभाषित नहीं किया है, लेकिन यह अधिक एंटीवायरस सॉफ़्टवेयर को भी निर्गत करता है # हस्ताक्षर का उपयोग करने की तुलना में असत्य सकारात्मकता के कारण होने वाली समस्याएं। असत्य सकारात्मकता विघटनकारी हो सकती है, विशेष रूप से एक व्यावसायिक वातावरण में, क्योंकि इससे कंपनी कर्मचारियों को निर्देश दे सकती है कि वे कंपनी के कंप्यूटर सिस्टम का उपयोग तब तक न करें जब तक आईटी सेवाओं ने वायरस के लिए सिस्टम की जाँच नहीं कर ली हो। यह नियमित श्रमिकों के लिए उत्पादकता को धीमा कर सकता है।

पुनर्प्राप्ति रणनीतियाँ और विधियाँ

विभिन्न मीडिया पर डेटा(और ऑपरेटिंग सिस्टम) का नियमित बैकअप बनाकर वायरस द्वारा किए गए नुकसान को कम किया जा सकता है, जो या तो सिस्टम से असंबद्ध रखा जाता है(ज्यादातर समय, जैसे कि हार्ड ड्राइव में), फ़ाइल सिस्टम अनुमतियाँ | पढ़ें -केवल या अन्य कारणों से पहुंच योग्य नहीं है, जैसे विभिन्न फाइल सिस्टम का उपयोग करना। इस तरह, यदि वायरस के कारण डेटा खो जाता है, तो बैकअप का उपयोग करना फिर से शुरू किया जा सकता है(जो उम्मीद के मुताबिक हाल ही का होगा)।[106] यदि सीडी और डीवीडी जैसे ऑप्टिकल डिस्क पर बैकअप सत्र बंद हो जाता है, तो यह केवल पढ़ने के लिए बन जाता है और अब वायरस से प्रभावित नहीं हो सकता है (जब तक वायरस या संक्रमित फ़ाइल सीडी/डीवीडी पर कॉपी नहीं की गई थी) . इसी तरह, बूट करने योग्य सीडी पर एक ऑपरेटिंग सिस्टम कंप्यूटर को शुरू करने के लिए इस्तेमाल किया जा सकता है यदि स्थापित ऑपरेटिंग सिस्टम अनुपयोगी हो जाते हैं। रिमूवेबल मीडिया पर बैकअप को रिस्टोर करने से पहले सावधानी से जांचा जाना चाहिए। गैमिमा वायरस, उदाहरण के लिए, हटाने योग्य फ्लैश ड्राइव के माध्यम से फैलता है। [107][108] एंटीवायरस सॉफ़्टवेयर कंपनियों द्वारा संचालित कई वेबसाइटें सीमित सफाई सुविधाओं के साथ मुफ्त ऑनलाइन वायरस स्कैनिंग प्रदान करती हैं(आखिरकार, वेबसाइटों का उद्देश्य एंटीवायरस उत्पादों और सेवाओं को बेचना है)। कुछ वेबसाइटें—जैसे गूगल सहायक VirusTotal.com उपयोगकर्ताओं को एक ऑपरेशन में एक या एक से अधिक एंटीवायरस प्रोग्राम द्वारा स्कैन और जांच की जाने वाली एक या अधिक संदिग्ध फ़ाइलों को अपलोड करने की अनुमति देती हैं।[109][110] इसके अतिरिक्त, कई सक्षम एंटीवायरस सॉफ़्टवेयर प्रोग्राम इंटरनेट से मुफ्त डाउनलोड के लिए उपलब्ध हैं(सामान्यतः गैर-व्यावसायिक उपयोग के लिए प्रतिबंधित)।[111] माइक्रोसॉफ्ट एक वैकल्पिक मुफ्त एंटीवायरस उपयोगिता प्रदान करता है जिसे माइक्रोसॉफ्ट सुरक्षा आवश्यकताएँ कहा जाता है, एक विंडोज दुर्भावनापूर्ण सॉफ़्टवेयर निष्कासन उपकरण जिसे नियमित विंडोज अद्यतन व्यवस्था के भाग के रूप में अद्यतन किया जाता है, और एक पुराना वैकल्पिक एंटी-मैलवेयर(मैलवेयर हटाने) उपकरण विंडोज डिफ़ेंडर जिसे एक में अपग्रेड किया गया है विंडोज 8 में एंटीवायरस उत्पाद।

कुछ वायरस सिस्टम रेस्टोर और अन्य महत्वपूर्ण विंडोज टूल जैसे कार्य प्रबंधक और सीएमडी(विंडोज़) को निष्क्रिय कर देते हैं। ऐसा करने वाले वायरस का एक उदाहरण CiaDoor है। ऐसे कई वायरस कंप्यूटर को बूट करके, नेटवर्किंग के साथ विंडोज सुरक्षित मोड में प्रवेश करके और फिर सिस्टम टूल्स या माइक्रोसॉफ्ट सुरक्षा स्कैनर का उपयोग करके हटाए जा सकते हैं।[112] विंडोज़ मी, विंडोज एक्सपी, विंडोज विस्टा और विंडोज 7 पर सिस्टम रिस्टोर रजिस्ट्री(कंप्यूटिंग) और क्रिटिकल सिस्टम फाइल्स को पिछले चेकपॉइंट पर रिस्टोर कर सकता है। प्रायः एक वायरस एक सिस्टम को हैंग या फ्रीज करने का कारण बनता है, और बाद का हार्ड रिबूट एक सिस्टम पुनर्स्थापना बिंदु को उसी दिन डिलीट कर देता है। पिछले दिनों के पुनर्स्थापना बिंदुओं को काम करना चाहिए, बशर्ते वायरस को पुनर्स्थापित फ़ाइलों को डिलीट करने के लिए डिज़ाइन नहीं किया गया हो और पिछले पुनर्स्थापना बिंदुओं में उपलब्ध न हो।[113][114] माइक्रोसॉफ्ट सिस्टम फाइल चेकर(विंडोज 7 और बाद में बेहतर) का उपयोग डिलीट सिस्टम फाइलों की जांच और मरम्मत के लिए किया जा सकता है।[115] एक डिस्क क्लोनिंग , एक डिस्क इमेज, या एक बैकअप कॉपी से पूरे विभाजन की एक पुरानी साफ(वायरस-मुक्त) कॉपी को पुनर्स्थापित करना एक समाधान है - पहले की बैकअप डिस्क छवि को पुनर्स्थापित करना अपेक्षाकृत सरल है, सामान्यतः किसी भी मैलवेयर को हटा देता है, और हो सकता है कंप्यूटर को वायरसरहित करने की तुलना में तेज़ होना चाहिए, या ऑपरेटिंग सिस्टम और प्रोग्राम को फिर से इंस्टॉल करना और पुन: कॉन्फ़िगर करना, जैसा कि नीचे वर्णित है, फिर उपयोगकर्ता वरीयताओं को पुनर्स्थापित करना।[116] ऑपरेटिंग सिस्टम को फिर से इंस्टॉल करना वायरस हटाने का एक और तरीका है। लाइव सीडी से बूट करके, या हार्ड ड्राइव को दूसरे कंप्यूटर से कनेक्ट करके और दूसरे कंप्यूटर के ऑपरेटिंग सिस्टम से बूट करके आवश्यक उपयोगकर्ता डेटा की प्रतियां पुनर्प्राप्त करना संभव हो सकता है, इस बात का बहुत ध्यान रखते हुए कि कंप्यूटर पर किसी भी संक्रमित प्रोग्राम को निष्पादित करके उस कंप्यूटर को संक्रमित न करें। मूल हार्ड ड्राइव को तब सुधारा जा सकता है और OS और मूल मीडिया से सभी प्रोग्राम इंस्टॉल किए जाते हैं। एक बार सिस्टम बहाल हो जाने के बाद, किसी भी पुनर्स्थापित निष्पादन योग्य फ़ाइलों से पुन: संक्रमण से बचने के लिए सावधानी बरतनी चाहिए।[117]

लोकप्रिय संस्कृति

फिक्शन में स्व-पुनरुत्पादन कार्यक्रम का पहला ज्ञात वर्णन 1970 की लघु कहानी द स्कार्ड मैन बाय ग्रेगरी बेनफोर्ड में है, जिसमें वायरस नामक एक कंप्यूटर प्रोग्राम का वर्णन किया गया है, जब टेलीफोन मॉडेम डायलिंग क्षमता वाले कंप्यूटर पर स्थापित किया जाता है, तब तक बेतरतीब ढंग से फोन नंबर डायल करता है। एक मॉडेम को हिट करता है जिसका उत्तर दूसरे कंप्यूटर द्वारा दिया जाता है, और फिर उत्तर देने वाले कंप्यूटर को अपने स्वयं के प्रोग्राम के साथ प्रोग्राम करने का प्रयास करता है, ताकि दूसरा कंप्यूटर भी प्रोग्राम करने के लिए एक और कंप्यूटर की तलाश में यादृच्छिक संख्या डायल करना शुरू कर दे। कार्यक्रम अतिसंवेदनशील कंप्यूटरों के माध्यम से तेजी से तेजी से फैलता है और इसे केवल वैक्सीन नामक दूसरे कार्यक्रम द्वारा ही काउंटर किया जा सकता है।[118] इस विचार को 1972 के दो उपन्यासों, जब हार्ली एक थी बाय डेविड जेरोल्ड और द टर्मिनल मैन बाय माइकल क्रिचटन में खोजा गया था, और जॉन ब्रूनर(उपन्यासकार) द्वारा 1975 के उपन्यास द शॉकवेव राइडर का एक प्रमुख विषय बन गया।[119] 1973 की माइकल क्रिचटन विज्ञान-फाई फिल्म वेस्टवर्ल्ड(फिल्म) ने कंप्यूटर वायरस की अवधारणा का प्रारंभिक उल्लेख किया, यह एक केंद्रीय प्लॉट थीम है जो एंड्रॉइड(रोबोट) को एमोक चलाने का कारण बनता है।[120][better source needed] एलन ओपेनहाइमर का चरित्र यह कहते हुए समस्या को सारांशित करता है कि ... यहाँ एक स्पष्ट पैटर्न है जो एक संक्रामक रोग प्रक्रिया के एक सादृश्य का सुझाव देता है, एक क्षेत्र से दूसरे क्षेत्र में फैल रहा है। जिस पर उत्तर दिया गया है: शायद बीमारी के लिए सतही समानताएं हैं और मुझे यह स्वीकार करना चाहिए कि मुझे मशीनरी की बीमारी में विश्वास करना मुश्किल लगता है।[121]

अन्य मैलवेयर

अन्य प्रकार के मैलवेयर को संदर्भित करने के लिए एक्सटेंशन द्वारा वायरस शब्द का भी दुरुपयोग किया जाता है। मैलवेयर कंप्यूटर वायरस के साथ कंप्यूटर वर्म, कंप्यूटर वर्म्स, रैनसमवेयर(मैलवेयर), स्पाइवेयर , एडवेयर , ट्रोजन हॉर्स(कंप्यूटिंग), कीगलर्स, रूटकिट्स, bootkit ्स, दुर्भावनापूर्ण ब्राउज़र सहायक वस्तु(बीएचओ) जैसे कई अन्य प्रकार के दुर्भावनापूर्ण सॉफ़्टवेयर को सम्मिलित करता है। और अन्य दुर्भावनापूर्ण सॉफ़्टवेयर। अधिकांश सक्रिय मैलवेयर संकट कंप्यूटर वायरस के अतिरिक्त ट्रोजन हॉर्स प्रोग्राम या कंप्यूटर वर्म्स हैं। 1985 में फ्रेड कोहेन द्वारा गढ़ा गया कंप्यूटर वायरस शब्द एक मिथ्या नाम है।[122] वायरस प्रायः संक्रमित होस्ट कंप्यूटर पर कुछ प्रकार की हानिकारक गतिविधि करते हैं, जैसे कि हार्ड डिस्क स्पेस या सेंट्रल प्रोसेसिंग यूनिट(सीपीयू) समय का अधिग्रहण, निजी जानकारी तक पहुंचना और चोरी करना(जैसे, क्रेडिट कार्ड नंबर, डेबिट कार्ड नंबर, फोन नंबर, नाम, ईमेल पते, पासवर्ड, बैंक जानकारी, घर के पते, आदि), डेटा को डिलीट करना, उपयोगकर्ता की स्क्रीन पर राजनीतिक, विनोदी या धमकी भरे संदेश प्रदर्शित करना, उनके ई-मेल संपर्कों को ईमेल करना, कीस्ट्रोक लॉगिंग , या यहां तक कि कंप्यूटर को बेकार कर देना। हालांकि, सभी वायरस एक विनाशकारी पेलोड(कंप्यूटिंग) नहीं ले जाते हैं और स्वयं को छिपाने का प्रयास करते हैं - वायरस की परिभाषित विशेषता यह है कि वे स्व-प्रतिकृति कंप्यूटर प्रोग्राम हैं जो उपयोगकर्ता की सहमति के बिना अन्य सॉफ़्टवेयर को उक्त प्रोग्राम में इंजेक्ट करके संशोधित करते हैं, एक के समान जैविक वायरस जो जीवित कोशिकाओं के भीतर प्रतिकृति बनाता है।

यह भी देखें

- बोटनेट

- कंप्यूटर वायरस की तुलना

- कंप्यूटर धोखाधड़ी और दुरुपयोग अधिनियम

- कंप्यूटर असुरक्षा

- क्राइमवेयर

- कोर वार्स

- क्रिप्टोवायरोलॉजी

- कीस्ट्रोक लॉगिंग

- मैलवेयर

- स्रोत कोड वायरस

- स्पैम (इलेक्ट्रॉनिक)

- तकनीकी सहायता घोटाला

- ट्रोजन हॉर्स (कंप्यूटिंग)

- वायरस का झांसा

- विंडोज 7 फाइल रिकवरी

- विंडोज एक्शन सेंटर

- ज़ोंबी (कंप्यूटर साइंस)

संदर्भ

- ↑ "इंटरनेट एक वायरस के साथ नीचे आता है". The New York Times. August 6, 2014.

- ↑

- Stallings, William (2012). Computer security : principles and practice. Boston: Pearson. p. 182. ISBN 978-0-13-277506-9.

- "Worm vs. Virus: What's the Difference and Does It Matter?". Avast Academy. Avast Software s.r.o. Retrieved 9 March 2021.

- ↑ Piqueira, Jose R.C.; de Vasconcelos, Adolfo A.; Gabriel, Carlos E.C.J.; Araujo, Vanessa O. (2008). "कंप्यूटर वायरस के लिए गतिशील मॉडल". Computers & Security (in English). 27 (7–8): 355–359. doi:10.1016/j.cose.2008.07.006.

- ↑

- Alan Solomon (2011-06-14). "All About Viruses". VX Heavens. Archived from the original on 2012-01-17. Retrieved 2014-07-17.

- Aycock, John (2006). Computer Viruses and Malware. Springer. p. 14. ISBN 978-0-387-30236-2.

- ↑ "कृमि बनाम वायरस: क्या अंतर है और क्या इससे कोई फर्क पड़ता है?". Avast Academy. Avast Software s.r.o. Retrieved 9 March 2021.

- ↑ Yeo, Sang-Soo. (2012). कंप्यूटर विज्ञान और इसके अनुप्रयोग: सीएसए 2012, जेजू, कोरिया, 22-25.11.2012. Springer. p. 515. ISBN 978-94-007-5699-1. OCLC 897634290.

- ↑ Yu, Wei; Zhang, Nan; Fu, Xinwen; Zhao, Wei (October 2010). "स्व-अनुशासनात्मक कीड़े और प्रत्युत्तर: मॉडलिंग और विश्लेषण". IEEE Transactions on Parallel and Distributed Systems. 21 (10): 1501–1514. doi:10.1109/tpds.2009.161. ISSN 1045-9219. S2CID 2242419.

- ↑

- Filiol, Eric (2005). Computer viruses: from theory to applications. Springer. p. 8. ISBN 978-2-287-23939-7.

- Harley, David; et al. (2001). Viruses Revealed. McGraw-Hill. p. 6. ISBN 0-07-222818-0.

- Ludwig, Mark A. (1996). The Little Black Book of Computer Viruses: Volume 1, The Basic Technologies. pp. 16–17. ISBN 0-929408-02-0.

- Aycock, John (2006). Computer Viruses and Malware. Springer. p. 27. ISBN 978-0-387-30236-2.

- ↑ Bell, David J.; et al., eds. (2004). "Virus". साइबरकल्चर: प्रमुख अवधारणाएँ. Routledge. p. 154. ISBN 9780203647059.

- ↑ 10.0 10.1 "वायरस जो आपको महंगा पड़ सकता है". Archived from the original on 2013-09-25.

- ↑ Granneman, Scott. "लिनक्स बनाम विंडोज वायरस". The Register. Archived from the original on September 7, 2015. Retrieved September 4, 2015.

- ↑ The term "computer virus" was not used at that time.

- ↑ von Neumann, John (1966). "स्व-पुनरुत्पादन ऑटोमेटा का सिद्धांत" (PDF). Essays on Cellular Automata. University of Illinois Press: 66–87. Archived (PDF) from the original on June 13, 2010. Retrieved June 10, 2010.

- ↑ Éric Filiol, Computer viruses: from theory to applications, Volume 1 Archived 2017-01-14 at the Wayback Machine, Birkhäuser, 2005, pp. 19–38 ISBN 2-287-23939-1.

- ↑ Risak, Veith (1972), "Selbstreproduzierende Automaten mit minimaler Informationsübertragung", Zeitschrift für Maschinenbau und Elektrotechnik, archived from the original on 2010-10-05

- ↑ Kraus, Jürgen (February 1980), Selbstreproduktion bei Programmen (PDF), archived from the original (PDF) on 2015-07-14, retrieved 2015-05-08

- ↑ "वायरस सूची". Archived from the original on 2006-10-16. Retrieved 2008-02-07.

- ↑ Thomas Chen; Jean-Marc Robert (2004). "वायरस और कीड़े का विकास". Archived from the original on 2013-08-09. Retrieved 2009-02-16.

- ↑ Parikka, Jussi (2007). डिजिटल संसर्ग: कंप्यूटर वायरस का एक मीडिया पुरातत्व. New York: Peter Lang. p. 50. ISBN 978-0-8204-8837-0. Archived from the original on 2017-03-16.

- ↑ "क्रीपर वर्म, पहला कंप्यूटर वायरस". History of information. Retrieved 16 June 2022.[unreliable source?]

- ↑ Russell, Deborah; Gangemi, G.T. (1991). कंप्यूटर सुरक्षा मूल बातें. O'Reilly. p. 86. ISBN 0-937175-71-4.

- ↑ 22.0 22.1 Anick Jesdanun (1 September 2007). "स्कूल शरारत से शुरू होता है 25 साल का सुरक्षा संकट". CNBC. Archived from the original on 20 December 2014. Retrieved April 12, 2013.

- ↑ Cohen, Fred (1984), Computer Viruses – Theory and Experiments, archived from the original on 2007-02-18

- ↑ Cohen, Fred, An Undetectable Computer Virus Archived 2014-05-25 at the Wayback Machine, 1987, IBM

- ↑ Burger, Ralph, 1991. Computer Viruses and Data Protection, pp. 19–20

- ↑ Alan Solomon; Dmitry O Gryaznov (1995). डॉ। सोलोमन का वायरस विश्वकोश. Aylesbury, Buckinghamshire, U.K.: S & S International PLC. ISBN 1-897661-00-2.

- ↑ Alan Solomon (2011-06-14). "सभी वायरस के बारे में". VX Heavens. Archived from the original on 2012-01-17. Retrieved 2014-07-17.

- ↑ Gunn, J.B. (June 1984). "उपयोगकर्ता नियंत्रण के तहत वर्चुअल एपीएल दुभाषिया प्रदान करने के लिए वायरस कार्यों का उपयोग". ACM SIGAPL APL Quote Quad Archive. ACM New York, NY, USA. 14 (4): 163–168. doi:10.1145/384283.801093. ISSN 0163-6006.

- ↑ "बूट सेक्टर वायरस की मरम्मत". Antivirus.about.com. 2010-06-10. Archived from the original on 2011-01-12. Retrieved 2010-08-27.

- ↑ "ज़घम द्वारा पहले पीसी वायरस पोस्ट के अमजद फारूक अल्वी आविष्कारक". YouTube. Archived from the original on 2013-07-06. Retrieved 2010-08-27.

- ↑ "विनवीर वायरस". Archived from the original on 8 August 2016. Retrieved 10 June 2016.

- ↑ Grimes, Roger (2001). दुर्भावनापूर्ण मोबाइल कोड: विंडोज़ के लिए वायरस सुरक्षा. O'Reilly. pp. 99–100. ISBN 9781565926820.

- ↑ "एससीए वायरस". Virus Test Center, University of Hamburg. 1990-06-05. Archived from the original on 2012-02-08. Retrieved 2014-01-14.

- ↑ Ludwig, Mark (1998). कंप्यूटर वायरस की विशाल काली किताब. Show Low, Ariz: American Eagle. p. 15. ISBN 978-0-929408-23-1.

- ↑ 35.0 35.1 35.2 35.3 35.4 35.5 Stallings, William (2012). कंप्यूटर सुरक्षा: सिद्धांत और व्यवहार. Boston: Pearson. p. 183. ISBN 978-0-13-277506-9.

- ↑ Ludwig, Mark (1998). कंप्यूटर वायरस की विशाल काली किताब. Show Low, Ariz: American Eagle. p. 292. ISBN 978-0-929408-23-1.

- ↑ "बुनियादी मैलवेयर अवधारणाएँ" (PDF). cs.colostate.edu. Archived (PDF) from the original on 2016-05-09. Retrieved 2016-04-25.

- ↑ Gregory, Peter (2004). डमी के लिए कंप्यूटर वायरस. Hoboken, NJ: Wiley Pub. p. 210. ISBN 0-7645-7418-3.

- ↑ "पेलोड". encyclopedia.kaspersky.com (in English). Retrieved 2022-06-26.

- ↑ "दुर्भावनापूर्ण पेलोड क्या है?". CloudFlare. Retrieved 2022-06-26.

{{cite web}}: CS1 maint: url-status (link) - ↑ Szor, Peter (2005). कंप्यूटर वायरस अनुसंधान और रक्षा की कला. Upper Saddle River, NJ: Addison-Wesley. p. 43. ISBN 0-321-30454-3.

- ↑ Serazzi, Giuseppe; Zanero, Stefano (2004). "Computer Virus Propagation Models" (PDF). In Calzarossa, Maria Carla; Gelenbe, Erol (eds.). प्रदर्शन उपकरण और अनुप्रयोग नेटवर्क सिस्टम के लिए. Lecture Notes in Computer Science. Vol. 2965. pp. 26–50. Archived (PDF) from the original on 2013-08-18.

- ↑ Avoine, Gildas (2007). कंप्यूटर सिस्टम सुरक्षा: बुनियादी अवधारणाएं और हल किए गए अभ्यास. EPFL Press / CRC Press. pp. 21–22. ISBN 9781420046205. Archived from the original on 2017-03-16.

- ↑ Brain, Marshall; Fenton, Wesley (April 2000). "कंप्यूटर वायरस कैसे काम करते हैं". HowStuffWorks.com. Archived from the original on 29 June 2013. Retrieved 16 June 2013.

- ↑

- Polk, William T. (1995). Antivirus Tools and Techniques for Computer Systems. William Andrew (Elsevier). p. 4. ISBN 9780815513643. Archived from the original on 2017-03-16.

- Salomon, David (2006). Foundations of Computer Security. Springer. pp. 47–48. ISBN 9781846283413. Archived from the original on 2017-03-16.

- Grimes, Roger (2001). Malicious Mobile Code: Virus Protection for Windows. O'Reilly. pp. 37–38. ISBN 9781565926820.

- ↑ Grimes, Roger (2001). "Macro Viruses". दुर्भावनापूर्ण मोबाइल कोड: विंडोज़ के लिए वायरस सुरक्षा. O'Reilly. ISBN 9781565926820.

- ↑ Aycock, John (2006). कंप्यूटर वायरस और मैलवेयर. Springer. p. 89. ISBN 9780387341880. Archived from the original on 2017-03-16.

- ↑ "बूट सेक्टर वायरस क्या है?". Archived from the original on 2015-11-18. Retrieved 2015-10-16.

- ↑

- Skoudis, Edward (2004). "Infection mechanisms and targets". Malware: Fighting Malicious Code. Prentice Hall Professional. pp. 37–38. ISBN 9780131014053. Archived from the original on 2017-03-16.

- Anonymous (2003). Maximum Security. Sams Publishing. pp. 331–333. ISBN 9780672324598. Archived from the original on 2014-07-06.

- ↑ Mishra, Umakant (2012). "बूट सेक्टर वायरस का पता लगाना - एंटी-वायरस प्रोग्राम को बेहतर बनाने के लिए TRIZ को लागू करना". SSRN Electronic Journal. doi:10.2139/ssrn.1981886. ISSN 1556-5068. S2CID 109103460.

- ↑ Dave Jones. 2001 (December 2001). "अपने नेटवर्क के लिए एक ई-मेल वायरस डिटेक्शन सिस्टम बनाना। लिनक्स जे. 2001, 92, 2-".

{{cite journal}}: Cite journal requires|journal=(help) - ↑ Béla G. Lipták, ed. (2002). साधन इंजीनियरों की पुस्तिका (3rd ed.). Boca Raton: CRC Press. p. 874. ISBN 9781439863442. Retrieved September 4, 2015.

- ↑ "कंप्यूटर वायरस रणनीतियाँ और पता लगाने के तरीके" (PDF). Archived (PDF) from the original on 23 October 2013. Retrieved 2 September 2008.

- ↑ "रूटकिट क्या है - परिभाषा और व्याख्या". www.kaspersky.com (in English). 2022-03-09. Retrieved 2022-06-26.

- ↑ Szor, Peter (2005). कंप्यूटर वायरस अनुसंधान और रक्षा की कला. Boston: Addison-Wesley. p. 285. ISBN 0-321-30454-3. Archived from the original on 2017-03-16.

- ↑ Fox-Brewster, Thomas. "नेटफ्लिक्स डंपिंग एंटी-वायरस है, एक उद्योग की मौत की भविष्यवाणी करता है". Forbes. Archived from the original on September 6, 2015. Retrieved September 4, 2015.

- ↑ "एंटी-वायरस सॉफ़्टवेयर कैसे काम करता है". Stanford University. Archived from the original on July 7, 2015. Retrieved September 4, 2015.

- ↑ "ववव.साँस.ऑर्ग". Archived from the original on 2016-04-25. Retrieved 2016-04-16.

{{cite web}}: Check|url=value (help) - ↑ Jacobs, Stuart (2015-12-01). इंजीनियरिंग सूचना सुरक्षा: सूचना आश्वासन प्राप्त करने के लिए सिस्टम इंजीनियरिंग अवधारणाओं का अनुप्रयोग (in English). John Wiley & Sons. ISBN 9781119104711.

- ↑ Bishop, Matt (2003). कंप्यूटर सुरक्षा: कला और विज्ञान. Addison-Wesley Professional. p. 620. ISBN 9780201440997. Archived from the original on 2017-03-16.

- ↑ 61.0 61.1 John Aycock (19 September 2006). कंप्यूटर वायरस और मैलवेयर. Springer. pp. 35–36. ISBN 978-0-387-34188-0. Archived from the original on 16 March 2017.

- ↑ "एक बहुरूपी वायरस क्या है? - WhatIs.com से परिभाषा". SearchSecurity (in English). Retrieved 2018-08-07.

- ↑ Kizza, Joseph M. (2009). कंप्यूटर नेटवर्क सुरक्षा के लिए गाइड. Springer. p. 341. ISBN 9781848009165.

- ↑ Eilam, Eldad (2011). रिवर्सिंग: रिवर्स इंजीनियरिंग का राज. John Wiley & Sons. p. 216. ISBN 9781118079768. Archived from the original on 2017-03-16.

- ↑ "वायरस बुलेटिन : शब्दावली – पॉलीमॉर्फिक वायरस". Virusbtn.com. 2009-10-01. Archived from the original on 2010-10-01. Retrieved 2010-08-27.

{{cite web}}: no-break space character in|title=at position 25 (help) - ↑ Perriot, Fredrick; Peter Ferrie; Peter Szor (May 2002). "हड़ताली समानताएं" (PDF). Archived (PDF) from the original on September 27, 2007. Retrieved September 9, 2007.

- ↑ "वायरस बुलेटिन : शब्दावली — रूपांतरित वायरस". Virusbtn.com. Archived from the original on 2010-07-22. Retrieved 2010-08-27.

{{cite web}}: no-break space character in|title=at position 25 (help) - ↑ Kaspersky, Eugene (November 21, 2005). "समकालीन एंटीवायरस उद्योग और इसकी समस्याएं". SecureLight. Archived from the original on October 5, 2013.

- ↑ Ganesan, Karthik; Jo, Jungho; Bircher, W. Lloyd; Kaseridis, Dimitris; Yu, Zhibin; John, Lizy K. (September 2010). "System-level max power (SYMPO)". समानांतर आर्किटेक्चर और संकलन तकनीकों पर 19वें अंतर्राष्ट्रीय सम्मेलन की कार्यवाही - PACT '10. p. 19. doi:10.1145/1854273.1854282. ISBN 9781450301787. S2CID 6995371. Retrieved 19 November 2013.

- ↑ Thermal Performance Challenges from Silicon to Systems

- ↑ "वायरस मूल बातें". US-CERT. Archived from the original on 2013-10-03.

- ↑ "वायरस नोटिस: नेटवर्क एसोसिएट्स के AVERT ने पहले वायरस की खोज की जो JPEG फाइलों को संक्रमित कर सकता है, लो-प्रोफाइल रिस्क असाइन करता है". Archived from the original on 2005-05-04. Retrieved 2002-06-13.

- ↑ "उपयोगकर्ता वास्तव में USB ड्राइव में प्लग इन करते हैं" (PDF).

- ↑ "ऑपरेटिंग सिस्टम बाजार में हिस्सेदारी". netmarketshare.com. Archived from the original on 2015-05-12. Retrieved 2015-05-16.

- ↑ This is analogous to how genetic diversity in a population decreases the chance of a single disease wiping out a population in biology

- ↑ Mookhey, K.K.; et al. (2005). लिनक्स: सुरक्षा, लेखा परीक्षा और नियंत्रण सुविधाएँ. ISACA. p. 128. ISBN 9781893209787. Archived from the original on 2016-12-01.

- ↑ Toxen, Bob (2003). वास्तविक विश्व लिनक्स सुरक्षा: घुसपैठ की रोकथाम, जांच और पुनर्प्राप्ति. Prentice Hall Professional. p. 365. ISBN 9780130464569. Archived from the original on 2016-12-01.

- ↑ Noyes, Katherine (Aug 3, 2010). "लिनक्स विंडोज की तुलना में अधिक सुरक्षित क्यों है". PCWorld. Archived from the original on 2013-09-01.

- ↑ Raggi, Emilio; et al. (2011). उबंटू लिनक्स की शुरुआत. Apress. p. 148. ISBN 9781430236276. Archived from the original on 2017-03-16.

- ↑ "McAfee ने पहले Linux वायरस की खोज की" (Press release). McAfee, via Axel Boldt. 5 February 1997. Archived from the original on 17 December 2005.

- ↑ Boldt, Axel (19 January 2000). "परमानंद, एक लिनक्स 'वायरस'". Archived from the original on 14 December 2005.

- ↑ David Kim; Michael G. Solomon (17 November 2010). सूचना प्रणाली सुरक्षा के मूल तत्व. Jones & Bartlett Publishers. pp. 360–. ISBN 978-1-4496-7164-8. Archived from the original on 16 March 2017.

- ↑ "एक कंप्यूटर वायरस क्या है?". Actlab.utexas.edu. 1996-03-31. Archived from the original on 2010-05-27. Retrieved 2010-08-27.

- ↑ मैलवेयर, स्पाइवेयर, फ़िशिंग और स्पैम को नियंत्रित करने के लिए निश्चित मार्गदर्शिका. Realtimepublishers.com. 1 January 2005. pp. 48–. ISBN 978-1-931491-44-0. Archived from the original on 16 March 2017.

- ↑ Eli B. Cohen (2011). सूचना चुनौतियों को नेविगेट करना. Informing Science. pp. 27–. ISBN 978-1-932886-47-4. Archived from the original on 2017-12-19.

- ↑ Vesselin Bontchev. "मैक्रो वायरस पहचान की समस्याएं". FRISK Software International. Archived from the original on 2012-08-05.

- ↑ "फेसबुक 'फोटो वायरस' ईमेल के जरिए फैलता है।". 2012-07-19. Archived from the original on 2014-05-29. Retrieved 2014-04-28.

- ↑ Berend-Jan Wever. "हॉटमेल लॉगिन पेज में XSS बग". Archived from the original on 2014-07-04. Retrieved 2014-04-07.

- ↑ Wade Alcorn. "क्रॉस-साइट स्क्रिप्टिंग वायरस". bindshell.net. Archived from the original on 2014-08-23. Retrieved 2015-10-13.

- ↑ Eugene H. Spafford; Kathleen A. Heaphy; David J. Ferbrache (1989). इलेक्ट्रॉनिक बर्बरता से निपटना. ADAPSO Software Industry Division.

- ↑ "का-बूम: कंप्यूटर वायरस का एनाटॉमी". InformationWeek. December 3, 1990. p. 60.

- ↑ "निधि". trove.nla.gov.au.

- ↑ Hovav, Anat (August 2005). "दोषपूर्ण आईटी उत्पादों के लिए पूंजी बाजार की प्रतिक्रिया". Computers and Security. 24 (5): 409–424. doi:10.1016/j.cose.2005.02.003.

- ↑ "विस्तृत परीक्षण रिपोर्ट-(विंडोज़) घरेलू उपयोगकर्ता". AV-Test.org. Archived from the original on 2013-04-07. Retrieved 2013-04-08.

- ↑ "विस्तृत परीक्षण रिपोर्ट — Android मोबाइल उपकरण". AV-Test.org. 2019-10-22. Archived from the original on 2013-04-07.

- ↑ "माइक्रोसॉफ़्ट सिक्योरिटी एसेंशियल्स". Archived from the original on June 21, 2012. Retrieved June 21, 2012.

- ↑ "दुर्भावनापूर्ण सॉफ़्टवेयर निष्कासन उपकरण". Microsoft. Archived from the original on June 21, 2012. Retrieved June 21, 2012.

- ↑ "विंडोज़ रक्षक". Microsoft. Archived from the original on June 22, 2012. Retrieved June 21, 2012.

- ↑ Rubenking, Neil J. (Feb 17, 2012). "2012 के लिए सर्वश्रेष्ठ मुफ्त एंटीवायरस". pcmag.com. Archived from the original on 2017-08-30.

- ↑ Rubenking, Neil J. (Jan 10, 2013). "2013 के लिए सर्वश्रेष्ठ एंटीवायरस". pcmag.com. Archived from the original on 2016-04-25.

- ↑ Rubenking, Neil J. "Secunia पर्सनल सॉफ़्टवेयर इंस्पेक्टर 3.0 समीक्षा और रेटिंग". PCMag.com. Archived from the original on 2013-01-16. Retrieved 2013-01-19.

- ↑ "वायरस से बचाव के लिए 10 स्टेप गाइड". GrnLight.net. Archived from the original on 24 May 2014. Retrieved 23 May 2014.

- ↑ "Google सुरक्षित ब्राउज़िंग". Archived from the original on 2014-09-14.

- ↑ "Google को दुर्भावनापूर्ण सॉफ़्टवेयर (URL) की रिपोर्ट करें". Archived from the original on 2014-09-12.

- ↑ Zhang, Yu; et al. (2008). "A Novel Immune Based Approach For Detection of Windows PE Virus". In Tang, Changjie; et al. (eds.). उन्नत डेटा खनन और अनुप्रयोग: चौथा अंतर्राष्ट्रीय सम्मेलन, ADMA 2008, चेंग्दू, चीन, अक्टूबर 8-10, 2008, कार्यवाही. Springer. p. 250. ISBN 9783540881919. Archived from the original on 2017-03-16.

- ↑ "Good Security Habits | US-CERT". Archived from the original on 2016-04-20. Retrieved 2016-04-16.

- ↑ "व32.गाममिमा.आग". Symantec. Archived from the original on 2014-07-13. Retrieved 2014-07-17.

- ↑ "वायरस! में! अंतरिक्ष!". GrnLight.net. Archived from the original on 2014-05-24. Retrieved 2014-07-17.

{{cite web}}: CS1 maint: unfit URL (link) - ↑ "VirusTotal.com (गूगल की सहायक कंपनी)". Archived from the original on 2012-06-16.

- ↑ "विरसकान.ऑर्ग". Archived from the original on 2013-01-26.

- ↑ Rubenking, Neil J. "2014 के लिए सर्वश्रेष्ठ मुफ्त एंटीवायरस". pcmag.com. Archived from the original on 2017-08-30.

- ↑ "माइक्रोसॉफ्ट सुरक्षा स्कैनर". Archived from the original on 2013-06-29.

- ↑ "वायरस हटाने - सहायता". Archived from the original on 2015-01-31. Retrieved 2015-01-31.

- ↑ "W32.Gmmima.AG रिमूवल — रिमूवल हेल्प". Symantec. 2007-08-27. Archived from the original on 2014-08-04. Retrieved 2014-07-17.

{{cite web}}: no-break space character in|title=at position 21 (help) - ↑ "सपोर्ट.माइक्रोसॉफ्ट.कॉम". Archived from the original on 2016-04-07. Retrieved 2016-04-16.

{{cite web}}: Check|url=value (help) - ↑ Cite error: Invalid

<ref>tag; no text was provided for refs namedurlअच्छी - ↑ "ववव.उस-सर्ट.गॉव" (PDF). Archived (PDF) from the original on 2016-04-19. Retrieved 2016-04-16.

{{cite web}}: Check|url=value (help) - ↑ Benford, Gregory (May 1970). "जख्मी आदमी". Venture Science Fiction. Vol. 4, no. 2. pp. 122–.

- ↑ Clute, John. "ब्रूनर, जॉन". The Encyclopedia of Science Fiction. Orion Publishing Group. Retrieved 30 January 2013.

- ↑ IMDB synopsis of Westworld. Retrieved November 28, 2015.

- ↑ Michael Crichton (November 21, 1973). द्वारा किया (film) (in English). 201 S. Kinney Road, Tucson, Arizona, USA: Metro-Goldwyn-Mayer. Event occurs at 32 minutes.

और यहां एक स्पष्ट पैटर्न है जो एक संक्रामक बीमारी प्रक्रिया के समानता का सुझाव देता है, जो एक रिसॉर्ट क्षेत्र से अगले तक फैलता है।" ... "शायद बीमारी के लिए सतही समानताएं हैं।" "मुझे स्वीकार करना चाहिए कि मुझे मशीनरी की बीमारी में विश्वास करना मुश्किल लगता है।

{{cite AV media}}: CS1 maint: location (link) - ↑ Ludwig, Mark (1998). कंप्यूटर वायरस की विशाल काली किताब. Show Low, Ariz: American Eagle. p. 13. ISBN 978-0-929408-23-1.

अग्रिम पठन

- Burger, Ralf (16 February 2010) [1991]. Computer Viruses and Data Protection. Abacus. p. 353. ISBN 978-1-55755-123-8.

- Granneman, Scott (6 October 2003). "Linux vs. Windows Viruses". The Register.

- Ludwig, Mark (1993). Computer Viruses, Artificial Life and Evolution. Tucson, Arizona 85717: American Eagle Publications, Inc. ISBN 0-929408-07-1. Archived from the original on July 4, 2008.

{{cite book}}: CS1 maint: location (link) - Mark Russinovich (November 2006). Advanced Malware Cleaning video (Web (WMV / MP4)). Microsoft Corporation. Retrieved 24 July 2011.

- Parikka, Jussi (2007). Digital Contagions. A Media Archaeology of Computer Viruses. Digital Formations. New York: Peter Lang. ISBN 978-0-8204-8837-0.

बाहरी संबंध

- Viruses at Curlie(DMOZ)

- माइक्रोसॉफ्ट Security Portal

- US Govt CERT(Computer Emergency Readiness Team) site

- 'Computer Viruses – Theory and Experiments' – The original paper by Fred Cohen, 1984

- Hacking Away at the Counterculture by Andrew Ross (On hacking, 1990)

Lua error in Module:Effective_protection_level at line 16: attempt to index field 'FlaggedRevs' (a nil value).