प्रूफ ऑफ़ वर्क: Difference between revisions

m (Sugatha moved page कार्य का प्रमाण to प्रूफ ऑफ़ वर्क without leaving a redirect) |

No edit summary |

||

| (6 intermediate revisions by 4 users not shown) | |||

| Line 1: | Line 1: | ||

{{short description|System that regulates the formation of blocks on a blockchain}} | {{short description|System that regulates the formation of blocks on a blockchain}} | ||

प्रूफ ऑफ़ वर्क (PoW) या | '''प्रूफ ऑफ़ वर्क (PoW)''' या कार्य का प्रमाण [[क्रिप्टोग्राफी]] [[प्रमाण (सत्य)]] का एक रूप है जिसमें एक पक्ष (''सिद्धकर्ता'') दूसरों (''सत्यापनकर्ता'') को साबित करता है कि एक विशिष्ट कम्प्यूटेशनल प्रयास की एक निश्चित मात्रा खर्च की गई है।<ref>{{Cite journal |last1=Lachtar |first1=Nada |last2=Elkhail |first2=Abdulrahman Abu |last3=Bacha |first3=Anys |last4=Malik |first4=Hafiz |date=2020-07-01 |title=क्रिप्टोजैकिंग से बचाव के लिए एक क्रॉस-स्टैक दृष्टिकोण|journal=IEEE Computer Architecture Letters |volume=19 |issue=2 |pages=126–129 |doi=10.1109/LCA.2020.3017457 |s2cid=222070383 |issn=1556-6056|doi-access=free }}</ref> सत्यापनकर्ता बाद में अपनी ओर से न्यूनतम प्रयास के साथ इस व्यय की पुष्टि कर सकते हैं। इस अवधारणा का आविष्कार[[ मोनी नोर | मोनी नोर]] और [[सिंथिया डवर्क]] ने 1993 में सेवा अनुरोधकर्ता से कुछ काम की आवश्यकता के द्वारा नेटवर्क पर सेवा से अस्विकृति करने वाले हमलों और [[स्पैम (इलेक्ट्रॉनिक)]] जैसे अन्य सेवा दुरुपयोग को रोकने के तरीके के रूप में किया था, जिसका सामान्यतः मतलब एक का कंप्यूटर प्रसंस्करण समय होता है। <nowiki>''प्रूफ ऑफ़ वर्क''</nowiki> शब्द पहली बार [[मार्कस जैकबसन]] और एरी जुएल्स द्वारा 1999 के पेपर में गढ़ा और औपचारिक रूप दिया गया था।{{r|"JaJue1999"}}{{r|"DwoNao1992"}} | ||

प्रूफ ऑफ़ वर्क को बाद में [[ Bitcoin | बिटकॉइन]] द्वारा एक अनुमति रहित विकेन्द्रीकृत नेटवर्क में [[आम सहमति (कंप्यूटर विज्ञान)|साधारण सहमति (कंप्यूटर विज्ञान)]] की नींव के रूप में लोकप्रिय बनाया गया, जिसमें खनिक ब्लॉक जोड़ने और नई मुद्रा निकालने के लिए प्रतिस्पर्धा करते हैं, प्रत्येक खनिक को खर्च किए गए कम्प्यूटेशनल प्रयास के अनुपात में सफलता की संभावना का अनुभव होता है। PoW और PoS ([[हिस्सेदारी का प्रमाण]]) दो सबसे प्रसिद्ध सिबिल हमले हैं। [[ cryptocurrency | क्रिप्टोकोर्रेंसी]] के संदर्भ में वे सबसे साधारण तंत्र हैं।<ref name="EP-mechanisms">{{Cite web |date=July 2018 |title=क्रिप्टोकरेंसी और ब्लॉकचेन|url=https://www.europarl.europa.eu/cmsdata/150761/TAX3%20Study%20on%20cryptocurrencies%20and%20blockchain.pdf |access-date=29 October 2020 |website=[[European Parliament]] |quote=the two best-known – and in the context of cryptocurrencies also most commonly used}}</ref> | प्रूफ ऑफ़ वर्क को बाद में [[ Bitcoin | बिटकॉइन]] द्वारा एक अनुमति रहित विकेन्द्रीकृत नेटवर्क में [[आम सहमति (कंप्यूटर विज्ञान)|साधारण सहमति (कंप्यूटर विज्ञान)]] की नींव के रूप में लोकप्रिय बनाया गया, जिसमें खनिक ब्लॉक जोड़ने और नई मुद्रा निकालने के लिए प्रतिस्पर्धा करते हैं, प्रत्येक खनिक को खर्च किए गए कम्प्यूटेशनल प्रयास के अनुपात में सफलता की संभावना का अनुभव होता है। PoW और PoS ( [[हिस्सेदारी का प्रमाण|प्रूफ ऑफ़ स्टेक]]) दो सबसे प्रसिद्ध सिबिल हमले हैं। [[ cryptocurrency | क्रिप्टोकोर्रेंसी]] के संदर्भ में वे सबसे साधारण तंत्र हैं।<ref name="EP-mechanisms">{{Cite web |date=July 2018 |title=क्रिप्टोकरेंसी और ब्लॉकचेन|url=https://www.europarl.europa.eu/cmsdata/150761/TAX3%20Study%20on%20cryptocurrencies%20and%20blockchain.pdf |access-date=29 October 2020 |website=[[European Parliament]] |quote=the two best-known – and in the context of cryptocurrencies also most commonly used}}</ref> | ||

प्रूफ-ऑफ-वर्क योजनाओं की एक प्रमुख विशेषता उनकी विषमता है: कार्य - गणना - प्रूवर या अनुरोधकर्ता पक्ष पर मध्यम रूप से कठिन (अभी तक व्यवहार्य) होना चाहिए लेकिन सत्यापनकर्ता या सेवा प्रदाता के लिए जांचना आसान होना चाहिए। इस विचार को सीपीयू लागत फ़ंक्शन, [[क्लाइंट पज़ल प्रोटोकॉल]], कम्प्यूटेशनल पहेली या सीपीयू मूल्य निर्धारण फ़ंक्शन के रूप में भी जाना जाता है। एक अन्य सामान्य विशेषता अंतर्निहित [[प्रोत्साहन]]-संरचनाएं हैं जो क्रिप्टोकरेंसी के रूप में [[मूल्य (अर्थशास्त्र)]] के साथ नेटवर्क को कम्प्यूटेशनल क्षमता आवंटित करने के लिए पुरस्कृत करती हैं।<ref name=":0">{{Cite web |title=कार्य का प्रमाण सरल शब्दों में समझाया गया - द चेन बुलेटिन|url=https://chainbulletin.com/proof-of-work-explained-in-simple-terms |access-date=2023-04-01 |website=chainbulletin.com |language=en}}</ref><ref>{{Cite news |title=द ओनली क्रिप्टो स्टोरी यू नीड, मैट लेविन द्वारा|language=en |work=Bloomberg.com |url=https://www.bloomberg.com/features/2022-the-crypto-story/ |access-date=2023-04-01}}</ref> | प्रूफ-ऑफ-वर्क योजनाओं की एक प्रमुख विशेषता उनकी विषमता है: ''कार्य'' - गणना - प्रूवर या अनुरोधकर्ता पक्ष पर मध्यम रूप से कठिन (अभी तक व्यवहार्य) होना चाहिए लेकिन सत्यापनकर्ता या सेवा प्रदाता के लिए जांचना आसान होना चाहिए। इस विचार को सीपीयू लागत फ़ंक्शन, [[क्लाइंट पज़ल प्रोटोकॉल]], कम्प्यूटेशनल पहेली या सीपीयू मूल्य निर्धारण फ़ंक्शन के रूप में भी जाना जाता है। एक अन्य सामान्य विशेषता अंतर्निहित [[प्रोत्साहन]]-संरचनाएं हैं जो क्रिप्टोकरेंसी के रूप में [[मूल्य (अर्थशास्त्र)]] के साथ नेटवर्क को कम्प्यूटेशनल क्षमता आवंटित करने के लिए पुरस्कृत करती हैं।<ref name=":0">{{Cite web |title=कार्य का प्रमाण सरल शब्दों में समझाया गया - द चेन बुलेटिन|url=https://chainbulletin.com/proof-of-work-explained-in-simple-terms |access-date=2023-04-01 |website=chainbulletin.com |language=en}}</ref><ref>{{Cite news |title=द ओनली क्रिप्टो स्टोरी यू नीड, मैट लेविन द्वारा|language=en |work=Bloomberg.com |url=https://www.bloomberg.com/features/2022-the-crypto-story/ |access-date=2023-04-01}}</ref> | ||

प्रूफ़-ऑफ़-वर्क [[कलन विधि]] का उद्देश्य यह साबित करना नहीं है कि कुछ [[कार्य (मानव गतिविधि)]] किया गया था या एक कम्प्यूटेशनल पहेली को हल किया गया था, बल्कि ऐसा करने में सक्षम होने के लिए बड़ी ऊर्जा और हार्डवेयर-नियंत्रण आवश्यकताओं को स्थापित करके डेटा के हेरफेर को रोकना है।<ref name=":0" />कार्य-प्रमाण प्रणालियों की पर्यावरणविदों द्वारा उनकी ऊर्जा खपत के लिए आलोचना की गई है।<ref>{{cite news |last1=Kharif |first1=Olga |title=Analysis {{!}} Bye-Bye, Miners! How Ethereum's Big Change Will Work |url=https://www.washingtonpost.com/business/bye-bye-miners-how-ethereums-big-change-will-work/2021/11/30/234cabda-5201-11ec-83d2-d9dab0e23b7e_story.html |access-date=13 January 2022 |newspaper=[[The Washington Post]] |agency=[[Bloomberg News]] |date=November 30, 2021}}</ref> | प्रूफ़-ऑफ़-वर्क एल्गोरिथ्म ([[कलन विधि]]) का उद्देश्य यह साबित करना नहीं है कि कुछ [[कार्य (मानव गतिविधि)]] किया गया था या एक कम्प्यूटेशनल पहेली को हल किया गया था, बल्कि ऐसा करने में सक्षम होने के लिए बड़ी ऊर्जा और हार्डवेयर-नियंत्रण आवश्यकताओं को स्थापित करके डेटा के हेरफेर को रोकना है।<ref name=":0" />कार्य-प्रमाण प्रणालियों की पर्यावरणविदों द्वारा उनकी ऊर्जा खपत के लिए आलोचना की गई है।<ref>{{cite news |last1=Kharif |first1=Olga |title=Analysis {{!}} Bye-Bye, Miners! How Ethereum's Big Change Will Work |url=https://www.washingtonpost.com/business/bye-bye-miners-how-ethereums-big-change-will-work/2021/11/30/234cabda-5201-11ec-83d2-d9dab0e23b7e_story.html |access-date=13 January 2022 |newspaper=[[The Washington Post]] |agency=[[Bloomberg News]] |date=November 30, 2021}}</ref> | ||

==पृष्ठभूमि== | ==पृष्ठभूमि== | ||

[[ हशकाश ]] में प्रयुक्त एक लोकप्रिय प्रणाली, आंशिक हैश व्युत्क्रम का उपयोग करती है यह साबित करने के लिए कि गणना एक [[ ईमेल ]] भेजने के लिए सद्भावना टोकन के रूप में की गई थी। उदाहरण के लिए, निम्नलिखित हेडर लगभग 2<sup>52</sup> को दर्शाता है संदेश भेजने के लिए हैश गणना <code>calvin@comics.net</code> 19 जनवरी, 2038 को: | [[ हशकाश |हैशकैश]] में प्रयुक्त एक लोकप्रिय प्रणाली, आंशिक हैश व्युत्क्रम का उपयोग करती है यह साबित करने के लिए कि गणना एक [[ ईमेल ]] भेजने के लिए सद्भावना टोकन के रूप में की गई थी। उदाहरण के लिए, निम्नलिखित हेडर लगभग 2<sup>52</sup> को दर्शाता है संदेश भेजने के लिए हैश गणना <code>calvin@comics.net</code> 19 जनवरी, 2038 को: | ||

एक्स-हैशकैश: 1:52:380119:calvin@comics.net:::9B760005E92F0DAE | एक्स-हैशकैश: 1:52:380119:calvin@comics.net:::9B760005E92F0DAE | ||

इसे एकल गणना के साथ सत्यापित किया जाता है कि स्टाम्प का [[SHA-1]] हैश (हेडर नाम छोड़ें) <code>X-Hashcash:</code> कोलन और उसके बाद अंक '1' तक रिक्त स्थान की किसी भी मात्रा को | इसे एकल गणना के साथ सत्यापित किया जाता है कि स्टाम्प का [[SHA-1]] हैश (हेडर नाम छोड़ें) <code>X-Hashcash:</code> कोलन और उसके बाद अंक '1' तक रिक्त स्थान की किसी भी मात्रा को सम्मिलितकरते हुए) 52 बाइनरी शून्य से प्रांरम्भ होता है, यानी 13 हेक्साडेसिमल शून्य:{{ref|a}} | ||

0000000000000756af69e2ffbdb930261873cd71 | 0000000000000756af69e2ffbdb930261873cd71 | ||

| Line 29: | Line 29: | ||

प्रूफ़-ऑफ़-वर्क प्रोटोकॉल के दो वर्ग हैं। | प्रूफ़-ऑफ़-वर्क प्रोटोकॉल के दो वर्ग हैं। | ||

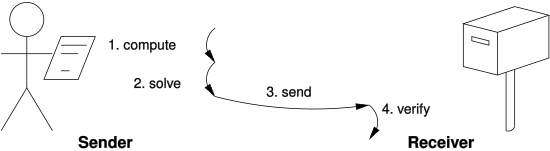

* चुनौती-प्रतिक्रिया प्रोटोकॉल अनुरोधकर्ता (क्लाइंट) और प्रदाता (सर्वर) के बीच एक सीधा इंटरैक्टिव लिंक मानते हैं। प्रदाता एक चुनौती चुनता है, जैसे किसी संपत्ति के साथ सेट में एक आइटम, अनुरोधकर्ता को सेट में प्रासंगिक प्रतिक्रिया मिलती है, जिसे प्रदाता द्वारा वापस भेजा और जांचा जाता है। चूंकि चुनौती को प्रदाता द्वारा मौके पर ही चुना जाता है, इसलिए इसकी कठिनाई को इसके वर्तमान भार के अनुसार अनुकूलित किया जा सकता है। यदि चुनौती-प्रतिक्रिया प्रोटोकॉल में एक ज्ञात समाधान (प्रदाता द्वारा चुना गया) है, या एक सीमित खोज स्थान के भीतर | * चुनौती-प्रतिक्रिया प्रोटोकॉल अनुरोधकर्ता (क्लाइंट) और प्रदाता (सर्वर) के बीच एक सीधा इंटरैक्टिव लिंक मानते हैं। प्रदाता एक चुनौती चुनता है, जैसे किसी संपत्ति के साथ सेट में एक आइटम, अनुरोधकर्ता को सेट में प्रासंगिक प्रतिक्रिया मिलती है, जिसे प्रदाता द्वारा वापस भेजा और जांचा जाता है। चूंकि चुनौती को प्रदाता द्वारा मौके पर ही चुना जाता है, इसलिए इसकी कठिनाई को इसके वर्तमान भार के अनुसार अनुकूलित किया जा सकता है। यदि चुनौती-प्रतिक्रिया प्रोटोकॉल में एक ज्ञात समाधान (प्रदाता द्वारा चुना गया) है, या एक सीमित खोज स्थान के भीतर उपस्थित होने के लिए जाना जाता है, तो अनुरोधकर्ता पक्ष पर काम सीमित हो सकता है। | ||

[[Image:Proof of Work challenge response.svg|550px|center]]* समाधान-सत्यापन प्रोटोकॉल इस तरह के लिंक को नहीं मानते हैं: परिणामस्वरूप, अनुरोधकर्ता द्वारा समाधान मांगे जाने से पहले समस्या को स्वयं लगाया जाना चाहिए, और प्रदाता को समस्या की पसंद और पाए गए समाधान दोनों की जांच करनी चाहिए। ऐसी अधिकांश योजनाएँ हैशकैश जैसी असीमित संभाव्य पुनरावृत्तीय प्रक्रियाएँ हैं। | [[Image:Proof of Work challenge response.svg|550px|center]] | ||

* '''सोल्युशन –वेरिफिकेशन''' (समाधान-सत्यापन) प्रोटोकॉल इस तरह के लिंक को नहीं मानते हैं: परिणामस्वरूप, अनुरोधकर्ता द्वारा समाधान मांगे जाने से पहले समस्या को स्वयं लगाया जाना चाहिए, और प्रदाता को समस्या की पसंद और पाए गए समाधान दोनों की जांच करनी चाहिए। ऐसी अधिकांश योजनाएँ [[हैशकैश]] जैसी असीमित संभाव्य पुनरावृत्तीय प्रक्रियाएँ हैं। | |||

[[Image:Proof of Work solution verification.svg|550px|center]]ज्ञात-समाधान प्रोटोकॉल में असीमित संभाव्य प्रोटोकॉल की तुलना में थोड़ा कम विचरण होता है क्योंकि एक [[समान वितरण (निरंतर)]] का विचरण पॉइसन वितरण (समान माध्य के साथ) के विचरण से कम होता है। विचरण को कम करने के लिए एक सामान्य तकनीक कई स्वतंत्र उप-चुनौतियों का उपयोग करना है, क्योंकि कई नमूनों के औसत में कम विचरण होगा। | [[Image:Proof of Work solution verification.svg|550px|center]]ज्ञात-समाधान प्रोटोकॉल में असीमित संभाव्य प्रोटोकॉल की तुलना में थोड़ा कम विचरण होता है क्योंकि एक [[समान वितरण (निरंतर)]] का विचरण पॉइसन वितरण (समान माध्य के साथ) के विचरण से कम होता है। विचरण को कम करने के लिए एक सामान्य तकनीक कई स्वतंत्र उप-चुनौतियों का उपयोग करना है, क्योंकि कई नमूनों के औसत में कम विचरण होगा। | ||

| Line 42: | Line 44: | ||

* '''नेटवर्क-बाउंड'''<ref name="Abliz09"/>यदि क्लाइंट को कुछ गणनाएँ करनी होंगी, लेकिन अंतिम सेवा प्रदाता से पूछताछ करने से पहले उसे दूरस्थ सर्वर से कुछ टोकन एकत्र करने होंगे। इस अर्थ में, कार्य वास्तव में अनुरोधकर्ता द्वारा नहीं किया जाता है, लेकिन आवश्यक टोकन प्राप्त करने में विलंब के कारण इसमें देरी होती है। | * '''नेटवर्क-बाउंड'''<ref name="Abliz09"/>यदि क्लाइंट को कुछ गणनाएँ करनी होंगी, लेकिन अंतिम सेवा प्रदाता से पूछताछ करने से पहले उसे दूरस्थ सर्वर से कुछ टोकन एकत्र करने होंगे। इस अर्थ में, कार्य वास्तव में अनुरोधकर्ता द्वारा नहीं किया जाता है, लेकिन आवश्यक टोकन प्राप्त करने में विलंब के कारण इसमें देरी होती है। | ||

अंत में, कुछ | अंत में, कुछ PoW सिस्टम '''शॉर्टकट''' गणना की पेशकश करते हैं जो उन प्रतिभागियों को सस्ते PoW उत्पन्न करने की अनुमति देते हैं जो एक रहस्य, सामान्यतः एक निजी कुंजी जानते हैं। तर्क यह है कि मेल-सूची धारक उच्च लागत खर्च किए बिना प्रत्येक प्राप्तकर्ता के लिए टिकट तैयार कर सकते हैं। ऐसी सुविधा वांछनीय है या नहीं यह उपयोग परिदृश्य पर निर्भर करता है। | ||

== कार्य के प्रमाण कार्यों की सूची == | == कार्य के प्रमाण कार्यों की सूची == | ||

| Line 51: | Line 53: | ||

| journal = CRYPTO'92: Lecture Notes in Computer Science No. 740 | publisher = Springer | year = 1993 | pages = 139–147 | | journal = CRYPTO'92: Lecture Notes in Computer Science No. 740 | publisher = Springer | year = 1993 | pages = 139–147 | ||

| url = http://www.wisdom.weizmann.ac.il/~naor/PAPERS/pvp.ps | | url = http://www.wisdom.weizmann.ac.il/~naor/PAPERS/pvp.ps | ||

| doi = 10.1007/3-540-48071-4_10 | doi-access = free }}</ref> | | doi = 10.1007/3-540-48071-4_10 | doi-access = free }}</ref> | ||

* अशक्त फिएट-शमीर अनुमान|फिएट-शमीर हस्ताक्षर<ref name="DwoNao1992"/>* ओंग-श्नर-शमीर का हस्ताक्षर पोलार्ड द्वारा तोड़ा गया<ref name="DwoNao1992"/>* आंशिक हैश उलटा<ref name="Ba1997">{{cite web | * अशक्त फिएट-शमीर अनुमान|फिएट-शमीर हस्ताक्षर<ref name="DwoNao1992"/> | ||

*ओंग-श्नर-शमीर का हस्ताक्षर पोलार्ड द्वारा तोड़ा गया<ref name="DwoNao1992" /> | |||

*आंशिक हैश उलटा<ref name="Ba1997">{{cite web | |||

| first = Adam | last = Back | | first = Adam | last = Back | ||

| url = http://hashcash.org | | url = http://hashcash.org | ||

| Line 59: | Line 63: | ||

| first1 = Eran | last1 = Gabber | first2 = Markus | last2 = Jakobsson | first3 = Yossi | last3 = Matias | first4 = Alain J. | last4 =Mayer | | first1 = Eran | last1 = Gabber | first2 = Markus | last2 = Jakobsson | first3 = Yossi | last3 = Matias | first4 = Alain J. | last4 =Mayer | ||

| title = सुरक्षित वर्गीकरण के माध्यम से जंक ई-मेल पर अंकुश लगाना| journal = Financial Cryptography | pages = 198–213 | year = 1998|url=http://www.academia.edu/download/39946025/Curbing_Junk_E-Mail_via_Secure_Classific20151112-14708-1fnuq3w.pdf | | title = सुरक्षित वर्गीकरण के माध्यम से जंक ई-मेल पर अंकुश लगाना| journal = Financial Cryptography | pages = 198–213 | year = 1998|url=http://www.academia.edu/download/39946025/Curbing_Junk_E-Mail_via_Secure_Classific20151112-14708-1fnuq3w.pdf | ||

}}{{dead link|date=July 2022|bot=medic}}{{cbignore|bot=medic}}</ref>{{r|"JaJue1999"}} यह पेपर प्रूफ ऑफ़ वर्क के विचार को औपचारिक बनाता है और [[ब्रेड पुडिंग प्रोटोकॉल]], एक पुन: प्रयोज्य प्रूफ-ऑफ-वर्क ( | }}{{dead link|date=July 2022|bot=medic}}{{cbignore|bot=medic}}</ref>{{r|"JaJue1999"}} यह पेपर प्रूफ ऑफ़ वर्क के विचार को औपचारिक बनाता है और [[ब्रेड पुडिंग प्रोटोकॉल]], एक पुन: प्रयोज्य प्रूफ-ऑफ-वर्क (RPoW) प्रणाली के आश्रित विचार का परिचय देता है।<ref name="WaRei2003">{{cite journal | first1 = Xiao-Feng | last1 = Wang | first2 = Michael | last2 = Reiter | title = पहेली नीलामियों के साथ सेवा से इनकार के हमलों से बचाव| journal = IEEE Symposium on Security and Privacy '03 | date = May 2003 | url = http://cs.unc.edu/~reiter/papers/2003/SP.pdf | access-date = 2013-04-15 | archive-date = 2016-03-03 | archive-url = https://web.archive.org/web/20160303220133/http://cs.unc.edu/~reiter/papers/2003/SP.pdf | url-status = dead }}</ref> | ||

* हैश क्रम<ref name="FraMa1997">{{cite journal | first1 = Matthew K. | last1 = Franklin | author1-link = Matthew K. Franklin | first2 = Dahlia | last2 = Malkhi | author2-link = Dahlia Malkhi | title = हल्की सुरक्षा के साथ ऑडिट योग्य पैमाइश| journal = Financial Cryptography '97 | volume = 1318 | pages = [https://archive.org/details/financialcryptog0000fcco/page/151 151–160] | year = 1997 | doi = 10.1007/3-540-63594-7_75 | series = Lecture Notes in Computer Science | isbn = 978-3-540-63594-9 | url-access = registration | url = https://archive.org/details/financialcryptog0000fcco/page/151 }} Updated version May 4, 1998.</ref> | * हैश क्रम<ref name="FraMa1997">{{cite journal | first1 = Matthew K. | last1 = Franklin | author1-link = Matthew K. Franklin | first2 = Dahlia | last2 = Malkhi | author2-link = Dahlia Malkhi | title = हल्की सुरक्षा के साथ ऑडिट योग्य पैमाइश| journal = Financial Cryptography '97 | volume = 1318 | pages = [https://archive.org/details/financialcryptog0000fcco/page/151 151–160] | year = 1997 | doi = 10.1007/3-540-63594-7_75 | series = Lecture Notes in Computer Science | isbn = 978-3-540-63594-9 | url-access = registration | url = https://archive.org/details/financialcryptog0000fcco/page/151 }} Updated version May 4, 1998.</ref> | ||

* | * [[निर्देशित टूर पहेली प्रोटोकॉल|पहेली]]<ref name="JueBrai1999">{{cite journal | ||

| first1 = Ari | last1 = Juels | first2 = John | last2 = Brainard | | first1 = Ari | last1 = Juels | first2 = John | last2 = Brainard | ||

| title = Client puzzles: A cryptographic defense against connection depletion attacks | journal = NDSS 99 | year = 1999 }}</ref> | | title = Client puzzles: A cryptographic defense against connection depletion attacks | journal = NDSS 99 | year = 1999 }}</ref> (पज़्ज़ल) | ||

* डिफी-हेलमैन कुंजी विनिमय|डिफी-हेलमैन-आधारित पहेली<ref name="WaJueHaFe2004">{{cite journal | * डिफी-हेलमैन कुंजी विनिमय|डिफी-हेलमैन-आधारित पहेली<ref name="WaJueHaFe2004">{{cite journal | ||

| first1 = Brent | last1 = Waters | first2 = Ari | last2 = Juels | first3 = John A. | last3 = Halderman | first4 = Edward W. | last4 = Felten | author4-link = Edward Felten | | first1 = Brent | last1 = Waters | first2 = Ari | last2 = Juels | first3 = John A. | last3 = Halderman | first4 = Edward W. | last4 = Felten | author4-link = Edward Felten | ||

| Line 77: | Line 81: | ||

| first1 = Cynthia | last1 = Dwork | author1-link = Cynthia Dwork | first2 = Andrew | last2 = Goldberg | author2-link = Andrew V. Goldberg | first3 = Moni | last3 = Naor | title = Advances in Cryptology - CRYPTO 2003 | chapter = On Memory-Bound Functions for Fighting Spam | author3-link = Moni Naor | | first1 = Cynthia | last1 = Dwork | author1-link = Cynthia Dwork | first2 = Andrew | last2 = Goldberg | author2-link = Andrew V. Goldberg | first3 = Moni | last3 = Naor | title = Advances in Cryptology - CRYPTO 2003 | chapter = On Memory-Bound Functions for Fighting Spam | author3-link = Moni Naor | ||

| volume = 2729 | pages= 426–444 | publisher = Springer | year = 2003 | | volume = 2729 | pages= 426–444 | publisher = Springer | year = 2003 | ||

| doi = 10.1007/978-3-540-45146-4_25 | series = Lecture Notes in Computer Science | isbn = 978-3-540-40674-7 | doi-access = free }}</ref> | | doi = 10.1007/978-3-540-45146-4_25 | series = Lecture Notes in Computer Science | isbn = 978-3-540-40674-7 | doi-access = free }}</ref> (Mbound) | ||

*होक्काइडो<ref name="Coe2005">{{cite journal | *होक्काइडो<ref name="Coe2005">{{cite journal | ||

| first = Fabien | last = Coelho | | first = Fabien | last = Coelho | ||

| Line 95: | Line 99: | ||

| isbn = 978-3-662-48050-2 | | isbn = 978-3-662-48050-2 | ||

}}</ref> | }}</ref> | ||

* मर्कल | * मर्कल ट्री -आधारित<ref name="Coe2007">{{cite journal | ||

| first = Fabien | last = Coelho | | first = Fabien | last = Coelho | ||

| title = An (almost) constant-effort solution-verification proof-of-work protocol based on Merkle trees | | title = An (almost) constant-effort solution-verification proof-of-work protocol based on Merkle trees | ||

| Line 108: | Line 112: | ||

== प्रूफ ऑफ़ यूज़फुल वर्क (PoUW) या उपयोगी कार्य का प्रमाण == | == प्रूफ ऑफ़ यूज़फुल वर्क (PoUW) या उपयोगी कार्य का प्रमाण == | ||

[[क्रिप्टोलॉजिक रिसर्च के लिए इंटरनेशनल एसोसिएशन]] कॉन्फ्रेंस क्रिप्टो 2022 में शोधकर्ताओं ने उपयोगी कार्य के प्रमाण (PoUW) के आधार पर साधारण सहमति (कंप्यूटर विज्ञान) के साथ एक ब्लॉकचेन प्रोटोकॉल ओफेलिमोस का वर्णन करते हुए एक पेपर प्रस्तुत किये थे। लेन-देन को मान्य करने के लिए जटिल, लेकिन अनिवार्य रूप से बेकार पहेलियों को हल करने में खनिकों द्वारा ऊर्जा खर्च करने के बजाय, ओफ़ेलिमोस एक विकेन्द्रीकृत [[गणितीय अनुकूलन]] प्रदान करते हुए साधारण सहमति प्राप्त करता है। प्रोटोकॉल डबली पैरेलल लोकल सर्च (डीपीएलएस) के आसपास बनाया गया है, एक स्थानीय खोज एल्गोरिदम जिसका उपयोग PoUW घटक के रूप में किया जाता है। पेपर एक उदाहरण देता है जो बूलियन समस्याओं को हल करने के लिए एक स्थानीय खोज एल्गोरिदम, [[वॉकसैट]] का एक संस्करण लागू करता है।<ref>{{Cite web |last=Fitzi |first=Matthias |title=उपयोगी-कार्य के प्रमाण के माध्यम से संयुक्त अनुकूलन|url=https://crypto.iacr.org/2022/papers/538804_1_En_12_Chapter_OnlinePDF.pdf |url-status=live |access-date=9 September 2022 |website=IACR conference Crypto 2022}}</ref> | [[क्रिप्टोलॉजिक रिसर्च के लिए इंटरनेशनल एसोसिएशन]] कॉन्फ्रेंस क्रिप्टो 2022 में शोधकर्ताओं ने उपयोगी कार्य के प्रमाण (PoUW) के आधार पर साधारण सहमति (कंप्यूटर विज्ञान) के साथ एक ब्लॉकचेन प्रोटोकॉल ओफेलिमोस का वर्णन करते हुए एक पेपर प्रस्तुत किये थे। लेन-देन को मान्य करने के लिए जटिल, लेकिन अनिवार्य रूप से बेकार पहेलियों को हल करने में खनिकों द्वारा ऊर्जा खर्च करने के बजाय, ओफ़ेलिमोस एक विकेन्द्रीकृत [[गणितीय अनुकूलन]] प्रदान करते हुए साधारण सहमति प्राप्त करता है। प्रोटोकॉल डबली पैरेलल लोकल सर्च (डीपीएलएस) के आसपास बनाया गया है, एक स्थानीय खोज एल्गोरिदम जिसका उपयोग PoUW घटक के रूप में किया जाता है। पेपर एक उदाहरण देता है जो बूलियन समस्याओं को हल करने के लिए एक स्थानीय खोज एल्गोरिदम, [[वॉकसैट]] ([[WalkSAT]]) का एक संस्करण लागू करता है।<ref>{{Cite web |last=Fitzi |first=Matthias |title=उपयोगी-कार्य के प्रमाण के माध्यम से संयुक्त अनुकूलन|url=https://crypto.iacr.org/2022/papers/538804_1_En_12_Chapter_OnlinePDF.pdf |url-status=live |access-date=9 September 2022 |website=IACR conference Crypto 2022}}</ref> | ||

== | == बिटकॉइन-प्रकार प्रूफ ऑफ वर्क == | ||

2009 में, बिटकॉइन नेटवर्क ऑनलाइन हो गया। बिटकॉइन एक प्रूफ-ऑफ-वर्क डिजिटल मुद्रा है, जो फिननी के RPoW की तरह, हैशकैश PoW पर भी आधारित है। लेकिन बिटकॉइन में, RPoW द्वारा उपयोग किए जाने वाले हार्डवेयर विश्वसनीय कंप्यूटिंग फ़ंक्शन के बजाय, सिक्कों के हस्तांतरण पर नज़र रखने के लिए विकेन्द्रीकृत | 2009 में, बिटकॉइन नेटवर्क ऑनलाइन हो गया। बिटकॉइन एक प्रूफ-ऑफ-वर्क डिजिटल मुद्रा है, जो फिननी के RPoW की तरह, हैशकैश PoW पर भी आधारित है। लेकिन बिटकॉइन में, RPoW द्वारा उपयोग किए जाने वाले हार्डवेयर विश्वसनीय कंप्यूटिंग फ़ंक्शन के बजाय, सिक्कों के हस्तांतरण पर नज़र रखने के लिए विकेन्द्रीकृत P2P प्रोटोकॉल द्वारा दोहरे खर्च की सुरक्षा प्रदान की जाती है। बिटकॉइन की विश्वसनीयता बेहतर है क्योंकि यह गणना द्वारा संरक्षित है। बिटकॉइन का खनन व्यक्तिगत खनिकों द्वारा हैशकैश प्रूफ-ऑफ-वर्क फ़ंक्शन का उपयोग करके किया जाता है और P2P बिटकॉइन नेटवर्क में विकेन्द्रीकृत नोड्स द्वारा सत्यापित किया जाता है। ब्लॉकचैन ब्लॉक समय को लक्ष्य समय के आसपास रखने के लिए कठिनाई को समय-समय पर समायोजित किया जाता है। | ||

=== ऊर्जा खपत === | === ऊर्जा खपत === | ||

[[File:Bitcoin electricity consumption.png|thumb|2021 तक बिटकॉइन बिजली की खपत<ref name="cbeci">{{Cite web|url=https://www.cbeci.org/|title=कैम्ब्रिज बिटकॉइन बिजली खपत सूचकांक (सीबीईसीआई)|website=www.cbeci.org|access-date=2020-02-20}}</ref>]]बिटकॉइन के निर्माण के बाद से, प्रूफ-ऑफ-वर्क पीयर-टू-पीयर क्रिप्टोकरेंसी का प्रमुख डिजाइन रहा है। अध्ययनों ने क्रिप्टोक्यूरेंसी खनन की कुल ऊर्जा खपत का अनुमान लगाया है।<ref>{{cite web |title=कैम्ब्रिज बिटकॉइन बिजली खपत सूचकांक|url=https://www.cbeci.org/ |publisher=Cambridge Center For Alternative Finance |access-date=30 September 2020}}</ref> PoW तंत्र के लिए बड़ी मात्रा में कंप्यूटिंग संसाधनों की आवश्यकता होती है, जो महत्वपूर्ण मात्रा में बिजली की खपत करते हैं। [[कैम्ब्रिज विश्वविद्यालय]] के 2018 के अनुमान के अनुसार बिटकॉइन की ऊर्जा खपत [[स्विट्जरलैंड में ऊर्जा]] की खपत के बराबर है।<ref name="EP-mechanisms"/> | [[File:Bitcoin electricity consumption.png|thumb|2021 तक बिटकॉइन बिजली की खपत<ref name="cbeci">{{Cite web|url=https://www.cbeci.org/|title=कैम्ब्रिज बिटकॉइन बिजली खपत सूचकांक (सीबीईसीआई)|website=www.cbeci.org|access-date=2020-02-20}}</ref>]]बिटकॉइन के निर्माण के बाद से, प्रूफ-ऑफ-वर्क [[पीयर-टू-पीयर]] क्रिप्टोकरेंसी का प्रमुख डिजाइन रहा है। अध्ययनों ने क्रिप्टोक्यूरेंसी खनन की कुल ऊर्जा खपत का अनुमान लगाया है।<ref>{{cite web |title=कैम्ब्रिज बिटकॉइन बिजली खपत सूचकांक|url=https://www.cbeci.org/ |publisher=Cambridge Center For Alternative Finance |access-date=30 September 2020}}</ref> PoW तंत्र के लिए बड़ी मात्रा में कंप्यूटिंग संसाधनों की आवश्यकता होती है, जो महत्वपूर्ण मात्रा में बिजली की खपत करते हैं। [[कैम्ब्रिज विश्वविद्यालय]] के 2018 के अनुमान के अनुसार बिटकॉइन की ऊर्जा खपत [[स्विट्जरलैंड में ऊर्जा]] की खपत के बराबर है।<ref name="EP-mechanisms"/> | ||

=== इतिहास संशोधन === | === इतिहास संशोधन === | ||

प्रत्येक ब्लॉक जो ब्लॉकचेन में जोड़ा जाता है, किसी दिए गए लेनदेन वाले ब्लॉक से प्रांरम्भ करके, उस लेनदेन की पुष्टि कहा जाता है। आदर्श रूप से, व्यापारियों और सेवाओं को जो क्रिप्टोकरेंसी में भुगतान प्राप्त करते हैं, उन्हें यह मानने से पहले कि भुगतान हो गया है, नेटवर्क पर वितरित होने के लिए कम से कम एक पुष्टिकरण की प्रतीक्षा करनी चाहिए। व्यापारी जितनी अधिक पुष्टियों की प्रतीक्षा करता है, एक हमलावर के लिए ब्लॉकचेन में लेनदेन को सफलतापूर्वक उलटना उतना ही कठिन होता है - जब तक कि हमलावर कुल नेटवर्क शक्ति के आधे से अधिक को नियंत्रित नहीं करता है, इस स्थिति में इसे 51% हमला कहा जाता है।<ref name="51%">{{cite news |author1=Michael J. Casey |author2=Paul Vigna |title=Short-Term Fixes To Avert "51% Attack" |url=https://blogs.wsj.com/moneybeat/2014/06/16/bitbeat-a-51-attack-what-is-it-and-could-it-happen/ |access-date=30 June 2014 |work=Money Beat |publisher=Wall Street Journal |date=16 June 2014}}</ref> | प्रत्येक ब्लॉक जो ब्लॉकचेन में जोड़ा जाता है, किसी दिए गए लेनदेन वाले ब्लॉक से प्रांरम्भ करके, उस लेनदेन की पुष्टि कहा जाता है। आदर्श रूप से, व्यापारियों और सेवाओं को जो क्रिप्टोकरेंसी में भुगतान प्राप्त करते हैं, उन्हें यह मानने से पहले कि भुगतान हो गया है, नेटवर्क पर वितरित होने के लिए कम से कम एक पुष्टिकरण की प्रतीक्षा करनी चाहिए। व्यापारी जितनी अधिक पुष्टियों की प्रतीक्षा करता है, एक हमलावर के लिए ब्लॉकचेन में लेनदेन को सफलतापूर्वक उलटना उतना ही कठिन होता है - जब तक कि हमलावर कुल नेटवर्क शक्ति के आधे से अधिक को नियंत्रित नहीं करता है, इस स्थिति में इसे 51% हमला कहा जाता है।<ref name="51%">{{cite news |author1=Michael J. Casey |author2=Paul Vigna |title=Short-Term Fixes To Avert "51% Attack" |url=https://blogs.wsj.com/moneybeat/2014/06/16/bitbeat-a-51-attack-what-is-it-and-could-it-happen/ |access-date=30 June 2014 |work=Money Beat |publisher=Wall Street Journal |date=16 June 2014}}</ref> | ||

| Line 132: | Line 136: | ||

* [[बिटमैसेज]] | * [[बिटमैसेज]] | ||

* क्रिप्टोकरेंसी | * क्रिप्टोकरेंसी | ||

* [[अधिकार का प्रमाण]] | * [[अधिकार का प्रमाण]] (प्रूफ ऑफ अथॉरिटी) | ||

* [[जलने का प्रमाण]] | * [[जलने का प्रमाण]] (प्रूफ ऑफ बर्न) | ||

*[[व्यक्तित्व का प्रमाण]] | *[[व्यक्तित्व का प्रमाण|व्यक्तित्व का प्रमाण (प्रूफ ऑफ पर्सनहुड)]] | ||

* [[स्थान का प्रमाण]] | * [[स्थान का प्रमाण]] ([[व्यक्तित्व का प्रमाण|प्रूफ ऑफ स्पेस]]) | ||

*हिस्सेदारी का प्रमाण | *हिस्सेदारी का प्रमाण ([[हिस्सेदारी का प्रमाण|प्रूफ ऑफ़ स्टेक]]) | ||

* बीता हुआ समय का प्रमाण | * बीता हुआ समय का प्रमाण ([[व्यक्तित्व का प्रमाण|प्रूफऑफ]] इलैप्सेड टाइम) | ||

* [[ऑरोबोरोस (प्रोटोकॉल)]] | * [[ऑरोबोरोस (प्रोटोकॉल)]] | ||

*साधारण सहमति (कंप्यूटर विज्ञान) | *साधारण सहमति (कंप्यूटर विज्ञान) | ||

| Line 158: | Line 162: | ||

* [https://tsc.bitcoinassociation.net/standards/merkle-proof-standardised-format/ Merkle Proof Standardised Format] for Simplified Payment Verification (SPV). | * [https://tsc.bitcoinassociation.net/standards/merkle-proof-standardised-format/ Merkle Proof Standardised Format] for Simplified Payment Verification (SPV). | ||

{{DEFAULTSORT:Proof-of-work system}} | |||

{{DEFAULTSORT:Proof-of-work system}} | |||

[[Category: | [[Category:All articles with dead external links]] | ||

[[Category:Created On 09/07/2023]] | [[Category:Articles with dead external links from July 2022]] | ||

[[Category:Articles with hatnote templates targeting a nonexistent page|Proof-of-work system]] | |||

[[Category:CS1 English-language sources (en)]] | |||

[[Category:CS1 errors]] | |||

[[Category:CS1 maint]] | |||

[[Category:Created On 09/07/2023|Proof-of-work system]] | |||

[[Category:Lua-based templates|Proof-of-work system]] | |||

[[Category:Machine Translated Page|Proof-of-work system]] | |||

[[Category:Pages with script errors|Proof-of-work system]] | |||

[[Category:Short description with empty Wikidata description|Proof-of-work system]] | |||

[[Category:Templates Vigyan Ready|Proof-of-work system]] | |||

[[Category:Templates that add a tracking category|Proof-of-work system]] | |||

[[Category:Templates that generate short descriptions|Proof-of-work system]] | |||

[[Category:Templates using TemplateData|Proof-of-work system]] | |||

[[Category:Webarchive template wayback links|Proof-of-work system]] | |||

[[Category:ऊर्जा की खपत|Proof-of-work system]] | |||

[[Category:क्रिप्टोकरेंसी|Proof-of-work system]] | |||

[[Category:क्रिप्टोग्राफी|Proof-of-work system]] | |||

Latest revision as of 18:20, 8 August 2023

प्रूफ ऑफ़ वर्क (PoW) या कार्य का प्रमाण क्रिप्टोग्राफी प्रमाण (सत्य) का एक रूप है जिसमें एक पक्ष (सिद्धकर्ता) दूसरों (सत्यापनकर्ता) को साबित करता है कि एक विशिष्ट कम्प्यूटेशनल प्रयास की एक निश्चित मात्रा खर्च की गई है।[1] सत्यापनकर्ता बाद में अपनी ओर से न्यूनतम प्रयास के साथ इस व्यय की पुष्टि कर सकते हैं। इस अवधारणा का आविष्कार मोनी नोर और सिंथिया डवर्क ने 1993 में सेवा अनुरोधकर्ता से कुछ काम की आवश्यकता के द्वारा नेटवर्क पर सेवा से अस्विकृति करने वाले हमलों और स्पैम (इलेक्ट्रॉनिक) जैसे अन्य सेवा दुरुपयोग को रोकने के तरीके के रूप में किया था, जिसका सामान्यतः मतलब एक का कंप्यूटर प्रसंस्करण समय होता है। ''प्रूफ ऑफ़ वर्क'' शब्द पहली बार मार्कस जैकबसन और एरी जुएल्स द्वारा 1999 के पेपर में गढ़ा और औपचारिक रूप दिया गया था।[2][3]

प्रूफ ऑफ़ वर्क को बाद में बिटकॉइन द्वारा एक अनुमति रहित विकेन्द्रीकृत नेटवर्क में साधारण सहमति (कंप्यूटर विज्ञान) की नींव के रूप में लोकप्रिय बनाया गया, जिसमें खनिक ब्लॉक जोड़ने और नई मुद्रा निकालने के लिए प्रतिस्पर्धा करते हैं, प्रत्येक खनिक को खर्च किए गए कम्प्यूटेशनल प्रयास के अनुपात में सफलता की संभावना का अनुभव होता है। PoW और PoS ( प्रूफ ऑफ़ स्टेक) दो सबसे प्रसिद्ध सिबिल हमले हैं। क्रिप्टोकोर्रेंसी के संदर्भ में वे सबसे साधारण तंत्र हैं।[4]

प्रूफ-ऑफ-वर्क योजनाओं की एक प्रमुख विशेषता उनकी विषमता है: कार्य - गणना - प्रूवर या अनुरोधकर्ता पक्ष पर मध्यम रूप से कठिन (अभी तक व्यवहार्य) होना चाहिए लेकिन सत्यापनकर्ता या सेवा प्रदाता के लिए जांचना आसान होना चाहिए। इस विचार को सीपीयू लागत फ़ंक्शन, क्लाइंट पज़ल प्रोटोकॉल, कम्प्यूटेशनल पहेली या सीपीयू मूल्य निर्धारण फ़ंक्शन के रूप में भी जाना जाता है। एक अन्य सामान्य विशेषता अंतर्निहित प्रोत्साहन-संरचनाएं हैं जो क्रिप्टोकरेंसी के रूप में मूल्य (अर्थशास्त्र) के साथ नेटवर्क को कम्प्यूटेशनल क्षमता आवंटित करने के लिए पुरस्कृत करती हैं।[5][6]

प्रूफ़-ऑफ़-वर्क एल्गोरिथ्म (कलन विधि) का उद्देश्य यह साबित करना नहीं है कि कुछ कार्य (मानव गतिविधि) किया गया था या एक कम्प्यूटेशनल पहेली को हल किया गया था, बल्कि ऐसा करने में सक्षम होने के लिए बड़ी ऊर्जा और हार्डवेयर-नियंत्रण आवश्यकताओं को स्थापित करके डेटा के हेरफेर को रोकना है।[5]कार्य-प्रमाण प्रणालियों की पर्यावरणविदों द्वारा उनकी ऊर्जा खपत के लिए आलोचना की गई है।[7]

पृष्ठभूमि

हैशकैश में प्रयुक्त एक लोकप्रिय प्रणाली, आंशिक हैश व्युत्क्रम का उपयोग करती है यह साबित करने के लिए कि गणना एक ईमेल भेजने के लिए सद्भावना टोकन के रूप में की गई थी। उदाहरण के लिए, निम्नलिखित हेडर लगभग 252 को दर्शाता है संदेश भेजने के लिए हैश गणना calvin@comics.net 19 जनवरी, 2038 को:

एक्स-हैशकैश: 1:52:380119:calvin@comics.net:::9B760005E92F0DAE

इसे एकल गणना के साथ सत्यापित किया जाता है कि स्टाम्प का SHA-1 हैश (हेडर नाम छोड़ें) X-Hashcash: कोलन और उसके बाद अंक '1' तक रिक्त स्थान की किसी भी मात्रा को सम्मिलितकरते हुए) 52 बाइनरी शून्य से प्रांरम्भ होता है, यानी 13 हेक्साडेसिमल शून्य:[1]

0000000000000756af69e2ffbdb930261873cd71

क्या PoW सिस्टम वास्तव में स्पैम समस्या जैसे किसी विशेष सेवा से अस्विकृति के मुद्दे को हल कर सकता है, यह बहस का विषय है;[8][9] सिस्टम को स्पैम ईमेल भेजने को स्पैमर के लिए अनुत्पादक बनाना चाहिए, लेकिन वैध उपयोगकर्ताओं को अपने संदेश भेजने से भी नहीं रोकना चाहिए। दूसरे शब्दों में, एक वास्तविक उपयोगकर्ता को ईमेल भेजते समय किसी भी कठिनाई का सामना नहीं करना चाहिए, लेकिन एक ईमेल स्पैमर को एक साथ कई ईमेल भेजने के लिए काफी मात्रा में कंप्यूटिंग शक्ति खर्च करनी होगी। प्रूफ़-ऑफ़-वर्क सिस्टम का उपयोग अन्य, अधिक जटिल क्रिप्टोग्राफ़िक सिस्टम जैसे बिटकॉइन द्वारा किया जा रहा है, जो हैशकैश के समान सिस्टम का उपयोग करता है।[8]

वेरिएंट

प्रूफ़-ऑफ़-वर्क प्रोटोकॉल के दो वर्ग हैं।

- चुनौती-प्रतिक्रिया प्रोटोकॉल अनुरोधकर्ता (क्लाइंट) और प्रदाता (सर्वर) के बीच एक सीधा इंटरैक्टिव लिंक मानते हैं। प्रदाता एक चुनौती चुनता है, जैसे किसी संपत्ति के साथ सेट में एक आइटम, अनुरोधकर्ता को सेट में प्रासंगिक प्रतिक्रिया मिलती है, जिसे प्रदाता द्वारा वापस भेजा और जांचा जाता है। चूंकि चुनौती को प्रदाता द्वारा मौके पर ही चुना जाता है, इसलिए इसकी कठिनाई को इसके वर्तमान भार के अनुसार अनुकूलित किया जा सकता है। यदि चुनौती-प्रतिक्रिया प्रोटोकॉल में एक ज्ञात समाधान (प्रदाता द्वारा चुना गया) है, या एक सीमित खोज स्थान के भीतर उपस्थित होने के लिए जाना जाता है, तो अनुरोधकर्ता पक्ष पर काम सीमित हो सकता है।

- सोल्युशन –वेरिफिकेशन (समाधान-सत्यापन) प्रोटोकॉल इस तरह के लिंक को नहीं मानते हैं: परिणामस्वरूप, अनुरोधकर्ता द्वारा समाधान मांगे जाने से पहले समस्या को स्वयं लगाया जाना चाहिए, और प्रदाता को समस्या की पसंद और पाए गए समाधान दोनों की जांच करनी चाहिए। ऐसी अधिकांश योजनाएँ हैशकैश जैसी असीमित संभाव्य पुनरावृत्तीय प्रक्रियाएँ हैं।

ज्ञात-समाधान प्रोटोकॉल में असीमित संभाव्य प्रोटोकॉल की तुलना में थोड़ा कम विचरण होता है क्योंकि एक समान वितरण (निरंतर) का विचरण पॉइसन वितरण (समान माध्य के साथ) के विचरण से कम होता है। विचरण को कम करने के लिए एक सामान्य तकनीक कई स्वतंत्र उप-चुनौतियों का उपयोग करना है, क्योंकि कई नमूनों के औसत में कम विचरण होगा।

टाइम-लॉक पहेली जैसे निश्चित लागत वाले कार्य भी हैं।

इसके अलावा, इन योजनाओं द्वारा उपयोग किए जाने वाले अंतर्निहित कार्य हो सकते हैं:

- सीपीयू-बाउंड जहां गणना प्रोसेसर की गति, मूर के नियम, साथ ही हाई-एंड सर्वर से लो-एंड पोर्टेबल डिवाइस तक चलती है।[10]

- मेमोरी-बाउंड[11][12][13][14]जहां गणना की गति मुख्य मेमोरी एक्सेस (या तो विलंबता या बैंडविड्थ) से बंधी होती है, जिसका प्रदर्शन हार्डवेयर विकास के प्रति कम संवेदनशील होने की उम्मीद है।

- नेटवर्क-बाउंड[15]यदि क्लाइंट को कुछ गणनाएँ करनी होंगी, लेकिन अंतिम सेवा प्रदाता से पूछताछ करने से पहले उसे दूरस्थ सर्वर से कुछ टोकन एकत्र करने होंगे। इस अर्थ में, कार्य वास्तव में अनुरोधकर्ता द्वारा नहीं किया जाता है, लेकिन आवश्यक टोकन प्राप्त करने में विलंब के कारण इसमें देरी होती है।

अंत में, कुछ PoW सिस्टम शॉर्टकट गणना की पेशकश करते हैं जो उन प्रतिभागियों को सस्ते PoW उत्पन्न करने की अनुमति देते हैं जो एक रहस्य, सामान्यतः एक निजी कुंजी जानते हैं। तर्क यह है कि मेल-सूची धारक उच्च लागत खर्च किए बिना प्रत्येक प्राप्तकर्ता के लिए टिकट तैयार कर सकते हैं। ऐसी सुविधा वांछनीय है या नहीं यह उपयोग परिदृश्य पर निर्भर करता है।

कार्य के प्रमाण कार्यों की सूची

यहां ज्ञात कार्य प्रमाण कार्यों की एक सूची दी गई है:

- द्विघात अवशेष एक बड़ा अभाज्य है[3]

- अशक्त फिएट-शमीर अनुमान|फिएट-शमीर हस्ताक्षर[3]

- ओंग-श्नर-शमीर का हस्ताक्षर पोलार्ड द्वारा तोड़ा गया[3]

- आंशिक हैश उलटा[16][17][2] यह पेपर प्रूफ ऑफ़ वर्क के विचार को औपचारिक बनाता है और ब्रेड पुडिंग प्रोटोकॉल, एक पुन: प्रयोज्य प्रूफ-ऑफ-वर्क (RPoW) प्रणाली के आश्रित विचार का परिचय देता है।[18]

- हैश क्रम[19]

- पहेली[20] (पज़्ज़ल)

- डिफी-हेलमैन कुंजी विनिमय|डिफी-हेलमैन-आधारित पहेली[21]

- उदारवादी[11]

- एमबाउंड[12] (Mbound)

- होक्काइडो[13]

- कोयल साइकिल[14]

- मर्कल ट्री -आधारित[22]

- निर्देशित टूर पहेली प्रोटोकॉल[15]

प्रूफ ऑफ़ यूज़फुल वर्क (PoUW) या उपयोगी कार्य का प्रमाण

क्रिप्टोलॉजिक रिसर्च के लिए इंटरनेशनल एसोसिएशन कॉन्फ्रेंस क्रिप्टो 2022 में शोधकर्ताओं ने उपयोगी कार्य के प्रमाण (PoUW) के आधार पर साधारण सहमति (कंप्यूटर विज्ञान) के साथ एक ब्लॉकचेन प्रोटोकॉल ओफेलिमोस का वर्णन करते हुए एक पेपर प्रस्तुत किये थे। लेन-देन को मान्य करने के लिए जटिल, लेकिन अनिवार्य रूप से बेकार पहेलियों को हल करने में खनिकों द्वारा ऊर्जा खर्च करने के बजाय, ओफ़ेलिमोस एक विकेन्द्रीकृत गणितीय अनुकूलन प्रदान करते हुए साधारण सहमति प्राप्त करता है। प्रोटोकॉल डबली पैरेलल लोकल सर्च (डीपीएलएस) के आसपास बनाया गया है, एक स्थानीय खोज एल्गोरिदम जिसका उपयोग PoUW घटक के रूप में किया जाता है। पेपर एक उदाहरण देता है जो बूलियन समस्याओं को हल करने के लिए एक स्थानीय खोज एल्गोरिदम, वॉकसैट (WalkSAT) का एक संस्करण लागू करता है।[23]

बिटकॉइन-प्रकार प्रूफ ऑफ वर्क

2009 में, बिटकॉइन नेटवर्क ऑनलाइन हो गया। बिटकॉइन एक प्रूफ-ऑफ-वर्क डिजिटल मुद्रा है, जो फिननी के RPoW की तरह, हैशकैश PoW पर भी आधारित है। लेकिन बिटकॉइन में, RPoW द्वारा उपयोग किए जाने वाले हार्डवेयर विश्वसनीय कंप्यूटिंग फ़ंक्शन के बजाय, सिक्कों के हस्तांतरण पर नज़र रखने के लिए विकेन्द्रीकृत P2P प्रोटोकॉल द्वारा दोहरे खर्च की सुरक्षा प्रदान की जाती है। बिटकॉइन की विश्वसनीयता बेहतर है क्योंकि यह गणना द्वारा संरक्षित है। बिटकॉइन का खनन व्यक्तिगत खनिकों द्वारा हैशकैश प्रूफ-ऑफ-वर्क फ़ंक्शन का उपयोग करके किया जाता है और P2P बिटकॉइन नेटवर्क में विकेन्द्रीकृत नोड्स द्वारा सत्यापित किया जाता है। ब्लॉकचैन ब्लॉक समय को लक्ष्य समय के आसपास रखने के लिए कठिनाई को समय-समय पर समायोजित किया जाता है।

ऊर्जा खपत

बिटकॉइन के निर्माण के बाद से, प्रूफ-ऑफ-वर्क पीयर-टू-पीयर क्रिप्टोकरेंसी का प्रमुख डिजाइन रहा है। अध्ययनों ने क्रिप्टोक्यूरेंसी खनन की कुल ऊर्जा खपत का अनुमान लगाया है।[25] PoW तंत्र के लिए बड़ी मात्रा में कंप्यूटिंग संसाधनों की आवश्यकता होती है, जो महत्वपूर्ण मात्रा में बिजली की खपत करते हैं। कैम्ब्रिज विश्वविद्यालय के 2018 के अनुमान के अनुसार बिटकॉइन की ऊर्जा खपत स्विट्जरलैंड में ऊर्जा की खपत के बराबर है।[4]

इतिहास संशोधन

प्रत्येक ब्लॉक जो ब्लॉकचेन में जोड़ा जाता है, किसी दिए गए लेनदेन वाले ब्लॉक से प्रांरम्भ करके, उस लेनदेन की पुष्टि कहा जाता है। आदर्श रूप से, व्यापारियों और सेवाओं को जो क्रिप्टोकरेंसी में भुगतान प्राप्त करते हैं, उन्हें यह मानने से पहले कि भुगतान हो गया है, नेटवर्क पर वितरित होने के लिए कम से कम एक पुष्टिकरण की प्रतीक्षा करनी चाहिए। व्यापारी जितनी अधिक पुष्टियों की प्रतीक्षा करता है, एक हमलावर के लिए ब्लॉकचेन में लेनदेन को सफलतापूर्वक उलटना उतना ही कठिन होता है - जब तक कि हमलावर कुल नेटवर्क शक्ति के आधे से अधिक को नियंत्रित नहीं करता है, इस स्थिति में इसे 51% हमला कहा जाता है।[26]

ASICs और खनन पूल

बिटकॉइन समुदाय के भीतर खनन पूल में एक साथ काम करने वाले समूह हैं।[27] कुछ खनिक PoW के लिए एप्लिकेशन-विशिष्ट एकीकृत सर्किट (ASIC) का उपयोग करते हैं।[28] खनन पूल और विशेष एएसआईसी की ओर इस प्रवृत्ति ने नवीनतम एएसआईसी, सस्ती ऊर्जा के नजदीकी स्रोतों या अन्य विशेष लाभों तक पहुंच के बिना अधिकांश खिलाड़ियों के लिए कुछ क्रिप्टोकरेंसी का खनन आर्थिक रूप से असंभव बना दिया है।[29]

कुछ PoW ASIC-प्रतिरोधी होने का दावा करते हैं,[30] यानी कि एक एएसआईसी को जीपीयू जैसे कमोडिटी हार्डवेयर की तुलना में होने वाले दक्षता लाभ को परिमाण के एक क्रम के तहत सीमित करना है। ASIC प्रतिरोध से कमोडिटी हार्डवेयर पर खनन को आर्थिक रूप से व्यवहार्य बनाए रखने का लाभ होता है, लेकिन यह संबंधित जोखिम में भी योगदान देता है कि एक हमलावर एक क्रिप्टोकरेंसी के खिलाफ 51% हमला प्रांरम्भ करने के लिए बड़ी मात्रा में गैर-विशिष्ट कमोडिटी प्रसंस्करण शक्ति तक पहुंच किराए पर ले सकता है।[31]

पर्यावरण संबंधी चिंताएँ

ये खनिक बिटकॉइन पर क्रिप्टो चुनौतियों को हल करने के लिए प्रतिस्पर्धा करते हैं, और उनके समाधानों पर सभी नोड्स की सहमति होनी चाहिए और साधारण सहमति होनी चाहिए। फिर समाधानों का उपयोग लेनदेन को मान्य करने, ब्लॉक जोड़ने और नए बिटकॉइन उत्पन्न करने के लिए किया जाता है। इन पहेलियों को सुलझाने और सफलतापूर्वक नए ब्लॉक जोड़ने के लिए खनिकों को पुरस्कृत किया जाता है। हालाँकि, बिटकॉइन-शैली की खनन प्रक्रिया बहुत ऊर्जा गहन है क्योंकि प्रूफ ऑफ़ वर्क लॉटरी तंत्र जैसा होता है। अंतर्निहित कम्प्यूटेशनल कार्य का कोई अन्य उपयोग नहीं है। ब्लॉकचेन में लेनदेन वाले नए ब्लॉक को जोड़ने के लिए खनिकों को बहुत सारी ऊर्जा बर्बाद करनी पड़ती है। इसके अलावा, खनिकों को कंप्यूटर हार्डवेयर का निवेश करना पड़ता है जिसके लिए निश्चित लागत के रूप में बड़े स्थान की आवश्यकता होती है।[32]

जनवरी 2022 में यूरोपीय प्रतिभूति और बाजार प्राधिकरण के उपाध्यक्ष एरिक थेडेन ने यूरोपीय संघ से कम ऊर्जा उत्सर्जन के कारण हिस्सेदारी मॉडल के प्रमाण के पक्ष में कार्य मॉडल के प्रमाण पर प्रतिबंध लगाने का आह्वान किया था।[33]

नवंबर 2022 में न्यूयॉर्क राज्य (राज्य) ने क्रिप्टोकरेंसी खनन पर दो साल की रोक लगा दी, जो दो साल के लिए ऊर्जा स्रोत के रूप में नवीकरणीय ऊर्जा का पूरी तरह से उपयोग नहीं करता है। उपस्थित खनन कंपनियों को नवीकरणीय ऊर्जा के उपयोग के बिना खनन जारी रखने के लिए ग्रैन्डफादरएड बनाया जाएगा, लेकिन उन्हें राज्य के साथ परमिट का विस्तार या नवीनीकरण करने की अनुमति नहीं दी जाएगी, कोई भी नई खनन कंपनियां जो पूरी तरह से नवीकरणीय ऊर्जा का उपयोग नहीं करती हैं, उन्हें भी प्रांरम्भ करने की अनुमति नहीं दी जाएगी। खुदाई।[34]

यह भी देखें

- बिटकॉइन

- बिटमैसेज

- क्रिप्टोकरेंसी

- अधिकार का प्रमाण (प्रूफ ऑफ अथॉरिटी)

- जलने का प्रमाण (प्रूफ ऑफ बर्न)

- व्यक्तित्व का प्रमाण (प्रूफ ऑफ पर्सनहुड)

- स्थान का प्रमाण (प्रूफ ऑफ स्पेस)

- हिस्सेदारी का प्रमाण (प्रूफ ऑफ़ स्टेक)

- बीता हुआ समय का प्रमाण (प्रूफऑफ इलैप्सेड टाइम)

- ऑरोबोरोस (प्रोटोकॉल)

- साधारण सहमति (कंप्यूटर विज्ञान)

टिप्पणियाँ

- ^ On most Unix systems this can be verified with

echo -n 1:52:380119:calvin@comics.net:::9B760005E92F0DAE | openssl sha1

संदर्भ

- ↑ Lachtar, Nada; Elkhail, Abdulrahman Abu; Bacha, Anys; Malik, Hafiz (2020-07-01). "क्रिप्टोजैकिंग से बचाव के लिए एक क्रॉस-स्टैक दृष्टिकोण". IEEE Computer Architecture Letters. 19 (2): 126–129. doi:10.1109/LCA.2020.3017457. ISSN 1556-6056. S2CID 222070383.

- ↑ 2.0 2.1 Jakobsson, Markus; Juels, Ari (1999). "Proofs of Work and Bread Pudding Protocols". Secure Information Networks: Communications and Multimedia Security. Kluwer Academic Publishers: 258–272. doi:10.1007/978-0-387-35568-9_18.

- ↑ 3.0 3.1 3.2 3.3 Dwork, Cynthia; Naor, Moni (1993). "Pricing via Processing, Or, Combatting Junk Mail, Advances in Cryptology". CRYPTO'92: Lecture Notes in Computer Science No. 740. Springer: 139–147. doi:10.1007/3-540-48071-4_10.

- ↑ 4.0 4.1 "क्रिप्टोकरेंसी और ब्लॉकचेन" (PDF). European Parliament. July 2018. Retrieved 29 October 2020.

the two best-known – and in the context of cryptocurrencies also most commonly used

- ↑ 5.0 5.1 "कार्य का प्रमाण सरल शब्दों में समझाया गया - द चेन बुलेटिन". chainbulletin.com (in English). Retrieved 2023-04-01.

- ↑ "द ओनली क्रिप्टो स्टोरी यू नीड, मैट लेविन द्वारा". Bloomberg.com (in English). Retrieved 2023-04-01.

- ↑ Kharif, Olga (November 30, 2021). "Analysis | Bye-Bye, Miners! How Ethereum's Big Change Will Work". The Washington Post. Bloomberg News. Retrieved 13 January 2022.

- ↑ 8.0 8.1 Laurie, Ben; Clayton, Richard (May 2004). "Proof-of-work proves not to work". Workshop on the Economics of Information Security 2004.

- ↑ Liu, Debin; Camp, L. Jean (June 2006). "Proof of Work can work - Fifth Workshop on the Economics of Information Security".

- ↑ How powerful was the Apollo 11 computer?, a specific comparison that shows how different classes of devices have different processing power.

- ↑ 11.0 11.1 Abadi, Martín; Burrows, Mike; Manasse, Mark; Wobber, Ted (2005). "Moderately hard, memory-bound functions". 5 (2): 299–327.

{{cite journal}}: Cite journal requires|journal=(help) - ↑ 12.0 12.1 Dwork, Cynthia; Goldberg, Andrew; Naor, Moni (2003). "On Memory-Bound Functions for Fighting Spam". Advances in Cryptology - CRYPTO 2003. Lecture Notes in Computer Science. Vol. 2729. Springer. pp. 426–444. doi:10.1007/978-3-540-45146-4_25. ISBN 978-3-540-40674-7.

- ↑ 13.0 13.1 Coelho, Fabien (2005). "Exponential memory-bound functions for proof of work protocols". Cryptology ePrint Archive, Report.

- ↑ 14.0 14.1 Tromp, John (2015). "Cuckoo Cycle; a memory bound graph-theoretic proof-of-work" (PDF). Financial Cryptography and Data Security: BITCOIN 2015. Lecture Notes in Computer Science. Springer. 8976: 49–62. doi:10.1007/978-3-662-48051-9_4. ISBN 978-3-662-48050-2.

- ↑ 15.0 15.1 Abliz, Mehmud; Znati, Taieb (December 2009). "A Guided Tour Puzzle for Denial of Service Prevention". Proceedings of the Annual Computer Security Applications Conference (ACSAC) 2009. Honolulu, HI: 279–288. CiteSeerX 10.1.1.597.6304. doi:10.1109/ACSAC.2009.33. ISBN 978-1-4244-5327-6. S2CID 14434713.

- ↑ Back, Adam. "HashCash". A popular PoW system. First announced in March 1997.

- ↑ Gabber, Eran; Jakobsson, Markus; Matias, Yossi; Mayer, Alain J. (1998). "सुरक्षित वर्गीकरण के माध्यम से जंक ई-मेल पर अंकुश लगाना" (PDF). Financial Cryptography: 198–213.[dead link]

- ↑ Wang, Xiao-Feng; Reiter, Michael (May 2003). "पहेली नीलामियों के साथ सेवा से इनकार के हमलों से बचाव" (PDF). IEEE Symposium on Security and Privacy '03. Archived from the original (PDF) on 2016-03-03. Retrieved 2013-04-15.

- ↑ Franklin, Matthew K.; Malkhi, Dahlia (1997). "हल्की सुरक्षा के साथ ऑडिट योग्य पैमाइश". Financial Cryptography '97. Lecture Notes in Computer Science. 1318: 151–160. doi:10.1007/3-540-63594-7_75. ISBN 978-3-540-63594-9. Updated version May 4, 1998.

- ↑ Juels, Ari; Brainard, John (1999). "Client puzzles: A cryptographic defense against connection depletion attacks". NDSS 99.

- ↑ Waters, Brent; Juels, Ari; Halderman, John A.; Felten, Edward W. (2004). "New client puzzle outsourcing techniques for DoS resistance" (PDF). 11th ACM Conference on Computer and Communications Security.

- ↑ Coelho, Fabien (2007). "An (almost) constant-effort solution-verification proof-of-work protocol based on Merkle trees". Cryptology ePrint Archive, Report.

- ↑ Fitzi, Matthias. "उपयोगी-कार्य के प्रमाण के माध्यम से संयुक्त अनुकूलन" (PDF). IACR conference Crypto 2022. Retrieved 9 September 2022.

{{cite web}}: CS1 maint: url-status (link) - ↑ "कैम्ब्रिज बिटकॉइन बिजली खपत सूचकांक (सीबीईसीआई)". www.cbeci.org. Retrieved 2020-02-20.

- ↑ "कैम्ब्रिज बिटकॉइन बिजली खपत सूचकांक". Cambridge Center For Alternative Finance. Retrieved 30 September 2020.

- ↑ Michael J. Casey; Paul Vigna (16 June 2014). "Short-Term Fixes To Avert "51% Attack"". Money Beat. Wall Street Journal. Retrieved 30 June 2014.

- ↑ Overview of the Bitcoin mining pools on blockchain.info

- ↑ What is an ASIC miner on digitaltrends.com

- ↑ Vorick, David (13 May 2018). "क्रिप्टोक्यूरेंसी खनन की स्थिति".

- ↑ tevador/RandomX: Proof of work algorithm based on random code execution on Github

- ↑ Savva Shanaev; Arina Shuraeva; Mikhail Vasenin; Maksim Kuznetsov (2019). "Cryptocurrency Value and 51% Attacks: Evidence from Event Studies". The Journal of Alternative Investments. 22 (3): 65–77. doi:10.3905/jai.2019.1.081. S2CID 211422987.

- ↑ Ciaian, Pavel; Kancs, d’Artis; Rajcaniova, Miroslava (2021-10-21). "बिटकॉइन सुरक्षा की आर्थिक निर्भरता". Applied Economics (in English). 53 (49): 5738–5755. doi:10.1080/00036846.2021.1931003. ISSN 0003-6846. S2CID 231942439.

- ↑ Bateman, Tom (2022-01-19). "यूरोपीय संघ नियामक का कहना है कि ऊर्जा बचाने के लिए कार्य क्रिप्टो खनन के प्रमाण पर प्रतिबंध लगाएं". euronews (in English). Retrieved 2022-01-22.

- ↑ Sigalos, MacKenzie. "New York governor signs first-of-its-kind law cracking down on bitcoin mining — here's everything that's in it". CNBC (in English). Retrieved 2022-12-04.

बाहरी संबंध

- Finney's system at the Wayback Machine (archived December 22, 2007)

- bit gold Bit gold. Describes a complete money system (including generation, storage, assay, and transfer) based on proof of work functions and the machine architecture problem raised by the use of these functions.

- Merkle Proof Standardised Format for Simplified Payment Verification (SPV).