अंतर्राष्ट्रीय डेटा एन्क्रिप्शन एल्गोरिथम: Difference between revisions

No edit summary |

|||

| Line 83: | Line 83: | ||

* [http://www.informationsuebertragung.ch/indexAlgorithmen.html IDEA Applet] | * [http://www.informationsuebertragung.ch/indexAlgorithmen.html IDEA Applet] | ||

* [http://www.source-code.biz/idea/java/ Java source code] | * [http://www.source-code.biz/idea/java/ Java source code] | ||

[[Category:All articles containing potentially dated statements]] | |||

[[Category:Articles containing potentially dated statements from 2007]] | |||

[[Category: | [[Category:Articles with invalid date parameter in template]] | ||

[[Category:Block ciphers]] | |||

[[Category:CS1 Deutsch-language sources (de)]] | |||

[[Category:Collapse templates]] | |||

[[Category:Created On 18/05/2023]] | [[Category:Created On 18/05/2023]] | ||

[[Category:Machine Translated Page]] | |||

[[Category:Navigational boxes| ]] | |||

[[Category:Navigational boxes without horizontal lists]] | |||

Revision as of 13:03, 24 May 2023

आईडीईए का एन्क्रिप्शन चरण | |

| General | |

|---|---|

| Designers | ज़ुजिया लाइ और जेम्स मैसी |

| Derived from | पीईएस |

| Successors | एमएमबी, एमईएसएच, अकेलार्रे, आईडीईए एनएक्सटी (फॉक्स) |

| Cipher detail | |

| Key sizes | 128 बिट |

| Block sizes | 64 बिट |

| Structure | लाइ-मैसी योजना |

| Rounds | 8.5 |

| Best public cryptanalysis | |

| कुंजी को 2126.1 की कम्प्यूटेशनल जटिलता के साथ संकीर्ण बाइक्लिक का उपयोग करके पुनर्प्राप्त किया जा सकता है। यह आक्रमण कम्प्यूटेशनल रूप से पूर्ण ब्रूट-फोर्स आक्रमण की तुलना में तीव्र है, चूंकि, 2013 तक, कम्प्यूटेशनल रूप से संभव नहीं है।[1] | |

क्रिप्टोग्राफी में, अंतर्राष्ट्रीय डेटा एन्क्रिप्शन एल्गोरिथम (आईडीईए), जिसे मूल रूप से उत्तम प्रस्तावित एन्क्रिप्शन मानक (आईपीईएस) कहा जाता है, एक सममित-कुंजी एल्गोरिथ्म है। ईटीएच ज्यूरिख और ज़ुजिया लाइ के जेम्स मैसी द्वारा डिज़ाइन किया गया सममित-कुंजीसिफ़र और पहली बार 1991 में वर्णित किया गया था। एल्गोरिदम का उद्देश्य डेटा एन्क्रिप्शन मानक (डीईएस) के प्रतिस्थापन के रूप में था। आईडीईए पहले के सिफर प्रस्तावित एन्क्रिप्शन स्टैंडर्ड (पीईएस) का सामान्य संशोधन है।

सिफर को हस्लर फाउंडेशन के साथ शोध अनुबंध के अनुसार डिजाइन किया गया था, जो असकॉम-टेक एजी का हिस्सा बन गया। सिफर को कई देशों में पेटेंट कराया गया था, लेकिन यह गैर-व्यावसायिक उपयोग के लिए स्वतंत्र रूप से उपलब्ध था। आईडीईए नाम भी ट्रेडमार्क है। पिछला पेटेंट 2012 में समाप्त हो गया था, और आईडीईए अब पेटेंट-मुक्त है और इस प्रकार सभी उपयोगों के लिए पूरी तरह से मुक्त है।[2]

अत्यधिक अच्छी गोपनीयता (पीजीपी) v2.0 में आईडीईए का उपयोग किया गया था और v1.0, बासऑमेटिक में उपयोग किए गए मूल सिफर को असुरक्षित पाए जाने के बाद सम्मिलित किया गया था।[3] आईडीईए ओपन-पीजीपी मानक में वैकल्पिक एल्गोरिदम है।

ऑपरेशन

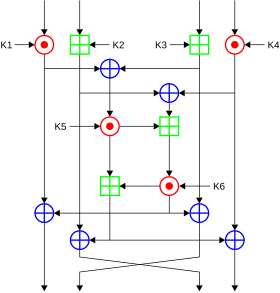

आईडीईए 128-बिट कुंजी (क्रिप्टोग्राफी) का उपयोग करके 64-बिट ब्लॉक आकार (क्रिप्टोग्राफी) पर संचालित होता है और इसमें 8 समान परिवर्तनों की श्रृंखला और आउटपुट परिवर्तन (आधा चरण) होता है (राउंड, चित्रण देखें)। एन्क्रिप्शन और डिक्रिप्शन की प्रक्रिया समान हैं। आईडीईए विभिन्न समूहों (गणित) - मॉड्यूलर अंकगणितीय जोड़ और गुणा, और बिटवाइज़ एक्सओआर - जो कुछ अर्थों में बीजगणितीय रूप से असंगत हैं, से इंटरलीविंग ऑपरेशन द्वारा अपनी अधिकांश सुरक्षा प्राप्त करता है। अधिक विस्तार से, ये ऑपरेटर, जो सभी 16-बिट मात्राओं से निपटते हैं, हैं:

- बिटवाइज़ एक्सओआर (एक्सक्लूसिव ओआर) (नीले घेरे वाले प्लस ⊕ के साथ दर्शाया गया है)

- अतिरिक्त मॉड्यूल 216 (हरे बॉक्स वाले प्लस ⊞ के साथ दर्शाया गया है)

- गुणन मॉड्यूल 216 + 1, जहां इनपुट में सभी-शून्य शब्द (0x0000) की व्याख्या 216 के रूप में की जाती है, और 216 आउटपुट में की व्याख्या पूर्ण-शून्य शब्द (0x0000) के रूप में की जाती है (लाल घेरे वाले डॉट ⊙ द्वारा दर्शाया गया है)

8 राउंड के बाद अंतिम "आधे-राउंड" आता है, आउटपुट ट्रांसफ़ॉर्मेशन नीचे दिखाया गया है (बीच के दो मानों की अदला-बदली अंतिम राउंड के अंत में स्वैप को रोक देती है, जिससे कोई नेट स्वैप न हो):

संरचना

आईडीईए की समग्र संरचना लाई-मैसी योजना का अनुसरण करती है। एक्सओआर का प्रयोग घटाव और जोड़ दोनों के लिए किया जाता है। आईडीईए की-डिपेंडेंट आधे-राउंड फलं का उपयोग करता है। 16-बिट शब्दों के साथ कार्य करने के लिए (जिसका अर्थ है 64-बिट ब्लॉक आकार के लिए 2 के अतिरिक्त 4 इनपुट), आईडीईए समानांतर में दो बार लाई-मैसी योजना का उपयोग करता है, जिसमें दो समानांतर चरण के कार्य एक दूसरे के साथ जुड़े हुए हैं। पर्याप्त प्रसार सुनिश्चित करने के लिए, प्रत्येक चरण के बाद उप-ब्लॉकों में से दो की अदला-बदली की जाती है।

प्रमुख अनुसूची

प्रत्येक चरण 6 16-बिट उप-कुंजियों का उपयोग करता है, जबकि आधे चरण 8.5 राउंड के लिए कुल 52 का 4 उपयोग करता है। पहली 8 उप-कुंजियाँ सीधे कुंजी से निकाली जाती हैं, जिसमें K1 पहले चरण से कम 16 बिट होता है; 8 कुंजियों के और समूह 8 के प्रत्येक समूह के बीच 25 बिट्स छोड़ी गई मुख्य कुंजी को घुमाकर बनाए जाते हैं। इसका अर्थ यह है कि इसे कुल 6 घुमावों के लिए औसतन एक बार प्रति चक्कर से कम घुमाया जाता है।

डिक्रिप्शन

डिक्रिप्शन एन्क्रिप्शन की तरह कार्य करता है, लेकिन राउंड कुंजियों का क्रम उलटा होता है, और विषम राउंड के लिए उपकुंजियों का उलटा होता है। उदाहरण के लिए, उपकुंजियों K1-K4 के मूल्यों को संबंधित समूह संचालन के लिए K49-K52 के व्युत्क्रम द्वारा प्रतिस्थापित किया जाता है, प्रत्येक समूह के K5 और K6 को डिक्रिप्शन के लिए K47 और K48 द्वारा प्रतिस्थापित किया जाना चाहिए।

सुरक्षा

डिजाइनरों ने अंतर क्रिप्ट विश्लेषण के विरुद्ध अपनी शक्ति को मापने के लिए आईडीईए का विश्लेषण किया और निष्कर्ष निकाला कि यह कुछ मान्यताओं के अनुसार प्रतिरक्षा है। किसी भी सफल रेखीय क्रिप्ट विश्लेषण या बीजगणितीय अशक्तियों की सूचना नहीं की गई है। As of 2007[update], सभी कुंजियों पर प्रयुक्त सबसे अच्छा आक्रमण आईडीईए को 6 राउंड तक कम कर सकता है (पूर्ण आईडीईए सिफर 8.5 राउंड का उपयोग करता है)।[4] ध्यान दें कि "ब्रेक" कोई भी आक्रमण है, जिसके लिए 2128 से कम ऑपरेशन की आवश्यकता होती है; 6-राउंड आक्रमण के लिए 264 ज्ञात प्लेन टेक्स्ट और 2126.8 ऑपरेशन की आवश्यकता होती है।

1996 में ब्रूस श्नेयर ने आईडीईए के बारे में बहुत सोचा, लिखा: मेरे सुझाव में, यह इस समय जनता के लिए उपलब्ध सबसे अच्छा और सबसे सुरक्षित ब्लॉक एल्गोरिथम है। (एप्लाइड क्रिप्टोग्राफी, दूसरा संस्करण।) चूंकि, 1999 तक वे तीव्र एल्गोरिदम की उपलब्धता, इसके क्रिप्ट विश्लेषण में कुछ प्रगति और पेटेंट के उद्देश्य के कारण आईडीईए का पक्षसमर्थन नहीं कर रहे थे।[5]

2011 में पूरे 8.5-राउंड के आईडीईए को मीट-इन-द-बीच आक्रमण का उपयोग करके तोड़ दिया गया था।[6] 2012 में स्वतंत्र रूप से, पूर्ण 8.5-राउंड आईडीईए को संकीर्ण-बाइसिकल आक्रमण का उपयोग करके तोड़ दिया गया था, जिसमें लगभग 2 बिट्स की क्रिप्टोग्राफ़िक शक्ति में कमी आई थी, उन्नत एन्क्रिप्शन मानक पर पिछले बाइक्लिक आक्रमण के प्रभाव के समान; चूंकि, इस आक्रमण से व्यवहार में आईडीईए की सुरक्षा को कोई संकट नहीं है।[7]

अशक्त कुंजियां

बहुत ही सरल कुंजी अनुसूची आईडीईए को अशक्त कुंजियों के वर्ग के अधीन बनाती है; बड़ी संख्या में 0 बिट्स वाली कुछ कुंजियाँ अशक्त एन्क्रिप्शन उत्पन्न करती हैं।[8] ये अभ्यास में बहुत कम चिंता का विषय हैं, पर्याप्त रूप से दुर्लभ होने के कारण वे यादृच्छिक रूप से कुंजियां उत्पन्न करते समय स्पष्ट रूप से बचने के लिए अनावश्यक हैं। सरल संशोधन प्रस्तावित किया गया था: प्रत्येक उपकुंजी को 16-बिट स्थिरांक के साथ एक्सओआर करना, जैसे 0x0DAE।[8][9]

2002 में अशक्त कुंजियों के बड़े वर्ग पाए गए थे।[10] यह अभी भी यादृच्छिक रूप से चुनी गई कुंजी के लिए चिंता का विषय होने की नगण्य संभावना है, और कुछ समस्याएं पहले प्रस्तावित निरंतर एक्सओआर द्वारा तय की गई हैं, लेकिन पेपर निश्चित नहीं है कि ये सभी हैं या नहीं। आईडीईए की प्रमुख अनुसूची का अधिक व्यापक नया स्वरूप वांछनीय हो सकता है।[10]

उपलब्धता

18 मई, 1990 को आईडीईए के लिए पेटेंट आवेदन पहली बार स्विट्जरलैंड (सीएच ए 1690/90) में प्रस्तुत किया गया था, फिर 16 मई, 1991 को पेटेंट सहयोग संधि के अनुसार अंतरराष्ट्रीय पेटेंट आवेदन प्रस्तुत किया गया था। अंततः ऑस्ट्रिया, फ्रांस में पेटेंट प्रदान किए गए। जर्मनी, इटली, नीदरलैंड, स्पेन, स्वीडन, स्विट्ज़रलैंड, यूनाइटेड किंगडम में पेटेंट प्रदान किए गए, (European Patent Register entry for European patent no. 0482154, 16 मई, 1991 को प्रस्तुत किया गया, 22 जून, 1994 को जारी किया गया और 16 मई, 2011 को समाप्त हो गया), संयुक्त राज्य अमेरिका (U.S. Patent 5,214,703, 25 मई, 1993 को जारी किया गया और 7 जनवरी, 2012 को समाप्त हो गया) और जापान (जेपी 3225440, 16 मई, 2011 को समाप्त हो गया) इत्यादि।[11]

मीडियाक्रिप्ट एजी अब आईडीईए के उत्तराधिकारी की प्रस्तुति कर रहा है और इसके नए सिफर (मई 2005 में आधिकारिक रिलीज़) आईडीईए एनएक्सटी पर ध्यान केंद्रित करता है, जिसे पहले फॉक्स कहा जाता था।

साहित्य

- हुसेन डेमिरसी, एरकन ट्यूरे, अली आयदिन सेल्कुक, ए न्यू मीट इन द मिडल अटैक ऑन द आईडीईए ब्लॉक सिफर, क्रिप्टोग्राफी में चयनित क्षेत्रों पर 10वीं वार्षिक कार्यशाला, 2004।

- ज़ुजिया लाई और जेम्स एल. मैसी, नए ब्लॉक एन्क्रिप्शन मानक के लिए प्रस्ताव, यूरोक्रिप्ट 1990, पीपी. 389- 404

- ज़ुजिया लाई और जेम्स एल. मैसी और एस. मर्फी, मार्कोव सिफर और डिफरेंशियल क्रिप्टैनालिसिस, एडवांस इन क्रिप्टोलॉजी - यूरोक्रिप्ट '91, स्प्रिंगर-वर्लग (1992), पीपी. 17-38।

संदर्भ

- ↑ "Narrow-Bicliques: Cryptanalysis of Full IDEA" (PDF). www.cs.bris.ac.uk.

- ↑ "एस्पेसनेट - ग्रंथ सूची डेटिंग" (in Deutsch). Worldwide.espacenet.com. Retrieved 2013-06-15.

- ↑ Garfinkel, Simson (December 1, 1994), PGP: Pretty Good Privacy, O'Reilly Media, pp. 101–102, ISBN 978-1-56592-098-9.

- ↑ Biham, E.; Dunkelman, O.; Keller, N. "A New Attack on 6-Round IDEA". Proceedings of Fast Software Encryption, 2007, Lecture Notes in Computer Science. Springer-Verlag.

- ↑ "Slashdot: Crypto Guru Bruce Schneier Answers". slashdot.org. Retrieved 2010-08-15.

- ↑ Biham, Eli; Dunkelman, Orr; Keller, Nathan; Shamir, Adi (2011-08-22). "New Attacks on IDEA with at Least 6 Rounds". Journal of Cryptology (in English). 28 (2): 209–239. doi:10.1007/s00145-013-9162-9. ISSN 0933-2790.

- ↑ Khovratovich, Dmitry; Leurent, Gaëtan; Rechberger, Christian (2012). Narrow-Bicliques: Cryptanalysis of Full IDEA. pp. 392–410. doi:10.1007/978-3-642-29011-4_24. ISBN 978-3-642-29010-7.

{{cite book}}:|journal=ignored (help) - ↑ 8.0 8.1 Daemen, Joan; Govaerts, Rene; Vandewalle, Joos (1993), "Weak Keys for IDEA", Advances in Cryptology, CRYPTO 93 Proceedings: 224–231, CiteSeerX 10.1.1.51.9466

- ↑ Nakahara, Jorge Jr.; Preneel, Bart; Vandewalle, Joos (2002), A note on Weak Keys of PES, IDEA and some Extended Variants, CiteSeerX 10.1.1.20.1681

- ↑ 10.0 10.1 Biryukov, Alex; Nakahara, Jorge Jr.; Preneel, Bart; Vandewalle, Joos, "New Weak-Key Classes of IDEA" (PDF), Information and Communications Security, 4th International Conference, ICICS 2002, Lecture Notes in Computer Science 2513: 315–326,

While the zero-one weak keys problem of IDEA can be corrected just by XORing a fixed constant to all the keys (one such constant may be 0DAEx as suggested in [4]) the problem with the runs of ones may still remain and will require complete redesign of the IDEA key schedule.

- ↑ "GnuPG 1.4.13 released". Werner Koch. 21 December 2012. Retrieved 2013-10-06.